ビジネスWi-Fiで会社改造(第50回)

5GとビジネスWi-Fiの使い分け ~速度・コスト・利便性で比較

Emotet(エモテット)と呼ばれるウイルスへの感染を狙う攻撃メールについて、本連載でも継続的に注意を呼び掛けてきた(「エモテット、ここへきて大流行。対策してみた」他)。このエモテット、今年7月13日頃より攻撃メールの配信が観測されない状態が続いていたが、11月2日から再開という情報がIPAからリリース、JPCERT/CCも同様の情報を11月4日にリリース、復活したエモテットの新たなる手口を紹介している。

トレンドマイクロも「攻撃手法から考える防御策 2022年11月に活動再開したEMOTET(エモテット)を既存環境で防ぐ考え方」という記事を出し、復活したエモテットに対して注意喚起と対応を呼び掛けている。

エモテットの新たなる手口については、IPAの「Excelファイル内に書かれている偽の指示の変更について(2022年11月4日 追記)」が参考になる。

ここには、「2022年11月2日から、メールに添付されたExcelファイル内に書かれた偽の指示が、コンテンツの有効化を促す内容から、記載されたフォルダにファイルをコピーして開くよう、変化しました」と書かれている。この変化は主に、マイクロソフトが、最新Officeでのマクロ機能無効の標準化を発表したことで、攻撃の有効性が落ちることを予期して攻撃者側が講じた新たな対策と推測される。

指示は、具体的には、添付されたExcelファイルを指定の「Templates」フォルダにコピーして開く、という内容。指示に従うと、マクロを無効にする設定がされていても、ファイルを開く際にマクロが実行されてしまう。なぜなら、コピー先の「Templates」フォルダは、Windowsのデフォルトで“信頼できる場所”として設定されているからだ。

エモテットは、あらかじめ盗んだアドレス帳や過去のメールのやりとりなどから、ターゲットに「いかにもそれらしいビジネスメール」を装い、実在の人物になりすまして送られてくる。

メールではないが、あるとき、筆者のSNSアカウントが乗っ取られ、今すぐ送金してほしいというメッセージが多数の知り合いに送られてしまったことがある。その中の何人かが、メッセージを信じて、偽メッセージの指示に従ってしまった。ビジネスメールにおいても、受信者が、大切な取引相手からの重要な用件、と思い込んでしまった場合、何の疑問もなく偽の指示に従ってしまうことは大いにあり得るだろう。

エモテットの目的は、サーバーにあるデータをロックして企業を脅す、盗んだ情報を公開するなどして脅すといった活動だ。どんなに厳重なシステムやセキュリティ対策も、個人を狙ったなりすましメールで誘う「人的ミス」を入り口にされては身もふたもない。

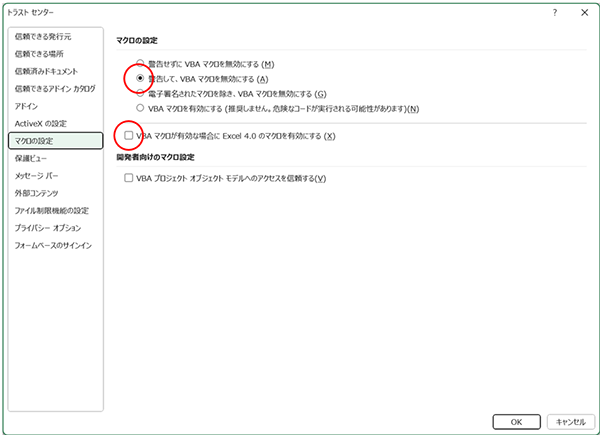

考えられる「偽の指示」への対策は、Excelのマクロを無効化すること。Microsoft365およびOffice 2021の場合は、トラストセンターの設定を確認しよう。Office 2019およびOffice 2016もしくはそれ以前の場合はグループポリシーの追加による制御が必要となるケースもある。対策についてはトレンドマイクロの「EMOTETのボットネットが攻撃メール送信を再開」も参考にしてほしい。

※マクロ設定の一例(上から2番目をオンにし、4.0マクロをオフにする)

エモテットはショートカットリンクファイルを悪用して攻撃を行うケースも増えている。対策は、影響するプログラム名を明記しファイアウォールなどに設定を行うことだが、これも含めて、総合的なセキュリティ対策として、適切なハードウエアやソリューションの導入をベンダーに相談するのがよい。例えば、近頃話題のEDR(Endpoint Detection and Response、パソコンやサーバーの状況や通信内容などを監視、異常あるいは不審な挙動があれば通知するソリューション)なども有効だろう。

ただし、1番の対策は、エモテットの活動再開による攻撃メールの増加の可能性と手口を社内に周知して注意喚起を行い、従業員の自助努力を促し、一人ひとりが慎重に行動することだ。これが徹底されていれば、ランサムウエア被害に遭う確率はずっと減る。

エモテット対策は、IPAの「Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて」の「対策」にある項目を守ることが基本となるだろう。身に覚えのないメールの添付ファイルを開かないことや、メール本文中のURLをクリックしないなど、これらはエモテットのみならず、一般的なウイルス対策としても重要な視点だ。

加えて筆者が有効と思う対策は、ファイルが送られた場合、送り主に問い合わせることだ。「本当に送ったのか」「目的は何か」などをメール以外の手段で問い合わせ、事実を確認してからファイルを開くなどの作業に入ろう。賢い相手なら、エモテットに間違われそうな紛らわしい手段でファイルを送る確率は低い、と思われるからだ。先ほど紹介した筆者のなりすまし例では、親しい友人のほとんどから「どうしたの?」という電話連絡があったゆえ、事態を把握し収拾できた。

サイバー攻撃の手法は刻々と変化を遂げている。手法と対策に対して、常に最新の情報をもとに周知を促す手段を工夫するとよいだろう。回覧、社内報、勉強会など、いろいろ考えられる。

もし攻撃に遭った、と判断されるときは、警視庁「Emotet(エモテット)感染を疑ったら」やJPCERT/CC「侵入型ランサムウエア攻撃を受けたら読むFAQ」などを参考に、しかるべき部署や機関に連絡して対策を行う。IPAの「J-CRAT/標的型サイバー攻撃特別相談窓口」やJPCERT/CCの「インシデント対応依頼」などに相談・報告するのも手だ。

※掲載している情報は、記事執筆時点のものです

執筆=青木 恵美

長野県松本市在住。独学で始めたDTPがきっかけでIT関連の執筆を始める。書籍は「Windows手取り足取りトラブル解決」「自分流ブログ入門」など数十冊。Web媒体はBiz Clip、日経XTECHなど。XTECHの「信州ITラプソディ」は、10年以上にわたって長期連載された人気コラム(バックナンバーあり)。紙媒体は日経PC21、日経パソコン、日本経済新聞など。現在は、日経PC21「青木恵美のIT生活羅針盤」、Biz Clip「IT時事ネタキーワード これが気になる!」「知って得する!話題のトレンドワード」を好評連載中。

【TP】

IT時事ネタキーワード「これが気になる!」