ビジネスWi-Fiで会社改造(第47回)

ビジネスWi-Fiの導入・運用コストを徹底分析

<目次>

・不正ログインを防ぐためには「多要素認証」が効く

・攻撃者は通知という"爆弾"を仕掛けてくる

・そもそもパスワードを使わないという対策もある

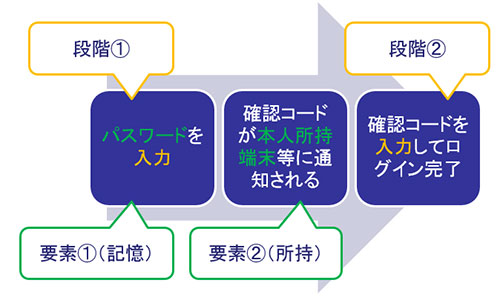

インターネットサービスを利用する際、IDとパスワードの入力に加えて、プッシュ通知やOTP(ワンタイムパスワード)、指紋や顔認証による本人確認を求められるケースがあります。これは不正ログインを防ぐための「多要素認証」(MFA:Multi-Factor Authentication)と呼ばれる本人認証の仕組みです。

IPA(独立行政法人 情報処理推進機構)によると、本人認証の方法には、パスワードやPINコードなどの「記憶情報」、本人の端末に届くプッシュ通知などの「所持情報」、そして静脈や指紋、顔認証などの「生体情報」があります。これらのうち2つ以上を組み合わせて使用する認証方式を多要素認証と呼びます。

多要素認証の導入により、悪意のある第三者が不正に入手したIDとパスワードを使用しても、不正ログインを防ぐことが可能になります。

例えば、プッシュ通知を利用した所持情報による認証では、IDとパスワードが入力された後、ユーザーのスマートフォンに「サインインを承認しますか?」といった通知が届きます。この通知は本人のスマートフォンにのみ届くため、身に覚えのない通知が届いた場合は、承認せずに否認すれば、第三者による不正なアクセスを防げます。

多要素認証は不正ログイン対策として現在Yahoo! JAPAN、Apple ID、dアカウントなど、数多くのサービスに導入されています。プッシュ通知、OTP、指紋認証、顔認証といった多要素認証を、日常的に利用している人も多いのではないでしょうか。

しかし多要素認証も、不正ログイン対策として完璧というわけではありません。攻撃者はさまざまな手段を使って、この堅固な多要素認証を突破しようと試みます。

その代表的な手法の1つが「多要素認証消耗攻撃」(MFA Fatigue Attack)です。これは、ID・パスワードを不正に入手した攻撃者が、本来のユーザーに対してしつこくログイン承認のリクエストを送り続け、ユーザーの誤操作を誘発して多要素認証を突破しようとする手法です。この攻撃は「MFA爆弾(MFA Bombing)」や「プッシュ爆弾(Push Bombing)」とも呼ばれています。

この攻撃の特徴は、承認のリクエストを"大量"に送るという点です。自身のスマートフォンに、身に覚えのないログイン承認を求めるプッシュ通知が届いた場合でも、通常なら適切に拒否できます。

ところが通知が何度も繰り返し届くと、ユーザーは正しい判断ができなくなり、誤って承認をしてしまう可能性があります。攻撃者は、こうしたユーザーの精神的な疲労によるヒューマンエラーを狙って、多要素認証の消耗攻撃を仕掛けてきます。

多要素認証消耗攻撃による被害も報告されています。2022年、米Uber社は攻撃者に多要素認証を突破され、複数の内部システムへのアクセスを許してしまう事態が発生したと発表しました。この事例では、攻撃者がUberの契約業者のアカウントに対してしつこくログインを試み、最初は通知をブロックしていた契約業者が、最終的にリクエストを承認したとされています。

また、2024年にはApple IDのユーザーを狙った多要素認証消耗攻撃が各メディアから報じられました。攻撃者はパスワードリセット機能を悪用してiPhoneユーザーに大量のプッシュ通知を送り付け、さらにApple社のサポートを装って電話を掛け、「あなたのIDが攻撃を受けています。端末に送付されたOTPを教えてください」と要求しました。このような手口でOTPを聞き出された場合、攻撃者にログイン権限を与えることになり、Apple IDを乗っ取られる危険性があります。

多要素認証消耗攻撃により認証を突破されると、ユーザーの銀行口座情報やクレジットカード情報を盗まれたり、企業が保有する個人情報などの機密情報が漏えいする危険性があります。対策の基本として、身に覚えのないログイン通知が届いた場合は、必ずそれを否認し、該当するIDのパスワードを直ちに変更することが重要です。

さらに、プッシュ通知の承認だけではログインできない仕組みの導入も有効な対策となります。例えばMicrosoftは、多要素認証消耗攻撃の対策として、ログイン時にスマートフォンへのプッシュ通知に加え、ログイン画面に表示される2桁の数値入力を要求する仕組みを導入しています。攻撃者は2桁の数値を確認できても、入力するためのスマートフォン端末が手元にないため、不正侵入を防止できます。

この他、パスワードそのものを使わない対策もあります。IPAが2024年2月に発表した「情報セキュリティ 10大脅威 2024」では、「パスキー」という、パスワードの代わりにスマートフォンの生体認証や画面ロックの解除を用いた"パスワードレス"な認証方式を紹介しています。

パスキーはパスワードを利用しないため、パスワードの漏えいを心配する必要がありません。多要素認証消耗攻撃はパスワードが攻撃の起点となるため、パスワードレスの認証方式の採用により、多要素認証消耗攻撃の防止も期待できます。

どれほど堅固なセキュリティ対策を実装しても、攻撃者は常にわずかな隙を狙って攻撃を仕掛けてきます。スマートフォンに不審な通知が届くような状況が発生した場合は、現在より一段階上のセキュリティ対策の導入を検討する必要があるかもしれません。

【TP】

ニューノーマル処方箋