脱IT初心者「社長の疑問・用語解説」(第98回)

"トンネル"を抜けてデータを安全にやり取り

<目次>

・自動車部品の工場が、サイバー攻撃に狙われている

・なぜ自動車産業は、サイバー攻撃に狙われるのか?

・どうすればサイバー攻撃を防げるのか?業界団体がガイドラインを策定

・自動車を造るように、産業全体のセキュリティも力を合わせて守ろう!

サイバー攻撃は年々増加しており、ターゲットも多様化しています。大企業だけでなく、サプライチェーンや中小企業にまで被害が及んでいます。

特に日本の経済を支える重要な産業である自動車産業は、広いサプライチェーンやITを活用した技術革新が進む中で、サイバー攻撃のターゲットになりやすい産業の1つといえるでしょう。

実際に自動車産業を狙った事件も多数発生しています。例えば2023年9月には、ある自動車メーカーのサーバー機器が外部からの不正アクセスを受け、個人情報の一部が外部へ流出した可能性があると発表。件数は10万件に及びました。

2022年3月には、自動車部品を製造するメーカーの海外グループ会社が、第三者による不正アクセスを受けたことを確認したと発表しました。同社では不正アクセスを受けた機器のネットワークを速やかに遮断し、他拠点への影響がないことを確認。生産活動への悪影響はなかったといいます。

同年3月には、別の自動車部品メーカーも第三者による不正アクセスを受けたと発表しています。同社から部品を仕入れていた自動車メーカーは、安全のため国内全工場の製造ラインをストップする事態に追い込まれました。調査の結果、同社の情報が外部へ持ち出された形跡はなく、情報漏えいの事実も確認されなかったといいます。

自動車産業がサイバー攻撃の標的とされるのには、さまざまな理由が考えられます。例えば自動車産業は、オフィスだけでなく製造工場の情報システムもインターネットにつながっています。サイバー攻撃が成功した際のインパクトが大きいことも理由の1つでしょう。

産業自体の規模が大きく、「サプライチェーン攻撃」がしやすいということも考えられます。サプライチェーンとは、原材料の調達や部品の製造から製品の完成、販売に至るまでの一連の流れをさします。この中で、セキュリティ対策が手薄な企業を狙うのが、サプライチェーン攻撃です。

多くの場合、大企業であればあるほどサイバー攻撃の標的になりやすいのですが、大企業のセキュリティ対策はレベルが高くなりがちです。そんな大企業でも、サプライチェーンをたどれば、セキュリティ対策が甘い中小企業が存在するかもしれません。サプライチェーン攻撃は、そうした企業にサイバー攻撃を仕掛け、踏み台として利用することで、最終的に大企業を攻撃します。

自動車産業は、自動車を組み立てて完成させる工場だけではなく、その自動車に使用する部品の工場、さらにその部品を作るための工場......と、サプライチェーンの裾野が広い業界です。そのため、サプライチェーンの"源流"に位置する企業が狙われがちです。先に挙げた3つのサイバー攻撃の例も、2件は部品メーカーをターゲットとしたものでした。

サプライチェーン攻撃は、どうすれば防げるのでしょうか? JAMA(日本自動車工業会)とJAPIA(日本自動車部品工業会)はその対策として、2020年より「自動車産業サイバーセキュリティガイドライン」というガイドラインを発表し、自動車メーカーやサプライチェーン各社に求められるサイバーセキュリティリスク対策を公表しています。同ガイドラインは改訂を重ね、現時点では2023年9月に発表された「V2.1」が最新版となります。

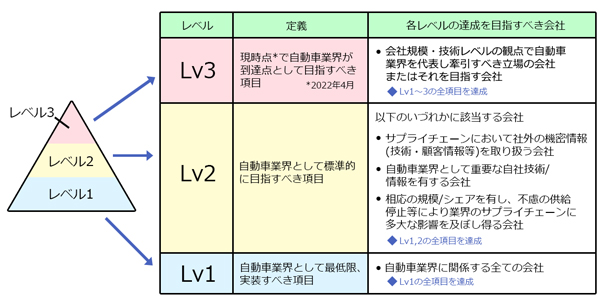

V2.1では、全153項目に及ぶチェック項目が設けられ、それぞれ「レベル1/2/3」というランクが付けられています。レベル1は「自動車業界として最低限、実装すべき項目」、レベル2は「自動車業界として標準的に目指すべき項目」、レベル3が「現時点(※2022年4月時点)で自動車業界が到達点として目指すべき項目」となっています。

出典:一般社団法人 日本自動車工業会「JAMA・JAPIA 自工会/部工会・サイバーセキュリティガイドライン」

JAMAとJAPIAは2020年のガイドライン作成以降、毎年業界内に展開し、ガイドラインを用いた自己評価を行い、その結果を提出するよう呼びかけています。

さらに、2023年9月に行った2023年度の自己評価依頼説明会では、自動車産業に関わるすべての会社が2024年末をめどにレベル1、レベル2の全項目を達成し、高度な技術ノウハウを持つ企業に対しては、レベル3の達成を呼びかけています。

これを聞いて、「レベル2のクリアは難しいのでは?」と心配する企業もあるかもしれません。しかし、同ガイドラインの対象となるのはエンタープライズ環境、要はオフィス環境のみであり、工場や販売店などは現時点では対象外となります。レベル1および2の対策であれば、外部のセキュリティ関連サービスを利用すれば比較的容易に対応でき、場合によっては社内での対応も可能です。

ひとたびサイバー攻撃の被害にあえば、たとえ自社に損害はなくとも、サプライチェーン攻撃によってその被害が取引関係にある企業へと広がる恐れもあります。金銭的な損害はもちろん、信頼の失墜、取引先への賠償問題にも発展しかねません。

もしセキュリティ対策が不十分であったり、対策をしていても不安だったりする場合は、改めてガイドラインのチェックシートを用いて、自社のセキュリティ状況を確認、必要であれば外部のセキュリティ会社の力を借りるのも1つの方法といえそうです。

自動車が1つの会社だけでは完成しないように、自動車業界のセキュリティも、1つの会社の努力では成り立ちません。材料や部品のやり取りの中でウイルスなどを共有しないよう、サプライチェーンが力を合わせ、自動車産業サイバーセキュリティガイドラインに記載された対策の徹底が望まれます。

【TP】

ニューノーマル処方箋