オフィスあるある4コマ(第58回)

期待外れ⁉の光回線

<目次>

・2019年から日本を狙いサイバー攻撃を続ける「MirrorFace」とは

・【手口その1】痕跡が付かない!?「Windows Sandbox」の悪用

・【手口その2】無償提供の開発ツールが、被害者のPCを遠隔操作

・MirrorFaceの攻撃の根幹にマルウエアあり

警察庁と内閣サイバーセキュリティセンターは2025年1月8日、2019年から現在に至るまで、日本国内の組織・事業者・個人に対するサイバー攻撃キャンペーンが、「MirrorFace」(ミラーフェイス)と呼ばれるグループによるものであることを発表しました。

同発表によると、MirrorFaceは「Earth Kasha(アース カシャ)」とも呼ばれるサイバー攻撃グループで、2019年より日本のシンクタンクや政治家、マスコミに関係する個人および組織をターゲットにマルウエアを添付したメールを送信し、情報窃取を試みるサイバー攻撃を行っていました。

2023年頃には、日本の半導体・製造・情報通信・学術・航空宇宙の各分野を対象に、インターネットに接続されたネットワーク機器に対してソフトウエアの脆弱性を悪用し、ネットワーク内に侵入するサイバー攻撃を実行しました。さらに2024年6月からは、学術・シンクタンク・政治家・マスコミに対し、マルウエアをダウンロードさせるリンクを記載したメールを送り、情報窃取を試みたとしています。

同発表ではこれらMirrorFaceによる攻撃は、日本の安全保障や先端技術に関する情報窃取を目的とした、中国の関与が疑われる組織的なサイバー攻撃活動であると評価しています。

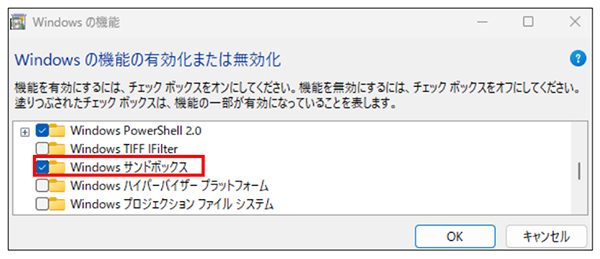

MirrorFaceが行うサイバー攻撃の手口には、一定の傾向があります。その1つが、「Windows Sandbox」の悪用です。

Windows Sandboxとは、Windows 10もしくは11のPro、Enterprise、Educationエディションで利用できる、仮想マシンを構築するためのソフトウエアです。PC内に別の仮想的なWindowsデスクトップ環境を構築し、ホストコンピュータ(リアル環境で使用中のPC)から隔離された環境で、さまざまなアプリケーションのテストを一時的に実行できます。

攻撃者はWindows Sandboxの起動設定を利用し、ホストコンピュータ内にあらかじめ感染させておいたマルウエアをWindows Sandboxで永続的かつ密かに実行し、C2サーバー(攻撃者がマルウエアに感染した端末を遠隔操作するために使用するサーバー。司令塔サーバー)と通信させていました。

この場合、仮想環境でマルウエアが永続的に活動するため、ウイルス対策ソフトやEDRなどのセキュリティツールによる監視の目から逃れられる上、PCがシャットダウンされるとWindows Sandbox内の痕跡も消去されるため、マルウエアの証跡調査は困難だといいます。

警察庁は別添の資料にて、Windows Sandboxの利用予定がなければ機能をオフ(無効)にすること、Windows Sandboxを実行痕跡が確認できるよう設定を変更することを呼びかけています。

別の手口として、「Visual Studio Code」の悪用も挙げています。

Visual Studio Codeは、Microsoftが無償で提供しているプログラム開発に用いられるツールで、「Microsoft dev tunnels」という、リモートからソフトウエアの開発を行ったり、コマンドでコンピューターを操作したりする機能を備えている点が特徴です。

MirrorFaceの攻撃は、まずは標的型メールで被害者のPCにマルウエアを感染させ、そのマルウエアがMicrosoft dev tunnels機能を使うためのツール「VS Code CLI」をダウンロードさせます。攻撃者はこのVS Code CLIを利用して被害者のPCを遠隔操作し、コマンド実行を行うとしています。

警察庁は別添の資料にて、Visual Studio Codeが悪用された痕跡は特定のフォルダの作成やイベントログなどから確認できるとして、その表示方法を公開しています。

警察庁はMirrorFaceによる攻撃を検知し、被害を緩和させるための策として、まずは標的型メールに注意するよう呼びかけています。

標的型メールに多く見られる件名は国際情勢に関連したものが多く、例えば「日米同盟」「台湾海峡」「ロシア・ウクライナ戦争」といったキーワードを含むものが見られるそうです。この他、「勉強会案内」「会合資料」「委員会名簿」といった受信者の関心を引くもの、受信者と交流のある人物を詐称した氏名や名字で「●●●●です。」といったものもあると解説しています。

加えて、安易に「コンテンツの有効化」ボタンをクリックしないよう指摘しています。このボタンは、添付ファイルやダウンロードしたファイルを開いた際に、Microsoft Officeファイルのマクロが実行される間際に表示されます。このボタンをクリックさせる表示が画面に表れた場合は、受信したファイル内容にマクロのような高度な機能が本当に必要かを検討し、不審に感じた場合はファイルの提供元に確認するよう呼びかけています。

システム管理者に対する注意喚起では、広範囲かつ長期間にわたってログを集中保存・管理することや、Windowsにおいて必要のない機能やソフトウエアの有効・使用状況を確認することなどを挙げています。

ここまで述べたように、MirrorFaceはWindowsのさまざまな機能を駆使し、証跡や痕跡が残りにくいサイバー攻撃を仕掛けていますが、その攻撃の根幹にはマルウエアの存在があります。MirrorFaceの攻撃はいずれも標的型メールから始まっており、Windows SandboxもVisual Studio Codeも、端末がマルウエアに感染しなければ、悪用される可能性を抑えられます。

すべての攻撃のきっかけであるマルウエアをどう防ぐか、その感染源である標的型メールにどう対抗するかが、MirrorFaceの脅威から逃れるための近道といえるでしょう。

【TP】

ニューノーマル処方箋