ネットワークセキュリティとは?主要な脅威への対策を解説

ネットワークセキュリティとは、企業や組織のネットワークシステムを不正アクセスやサイバー攻撃から守るための技術と対策の総称です。

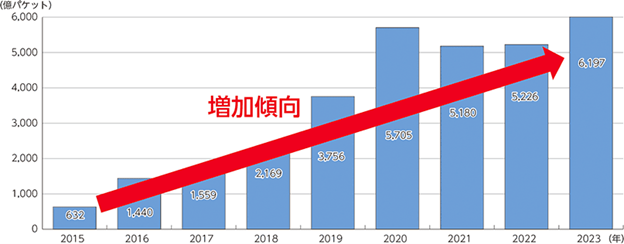

総務省によると、国立研究開発法人情報通信研究機構(NICT)が運用する大規模サイバー攻撃観測網(NICTER)の2023年におけるサイバー攻撃関連の通信数は、2015年に比べ9.8倍に増加していることがわかっており、企業には早急な対策が求められます。

本記事では、ネットワークセキュリティの基本概念と主要な脅威、効果的な対策を詳しく解説します。

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。

1. ネットワークセキュリティとは

ネットワークセキュリティとは、コンピューターネットワークやデータを、不正アクセス、改ざん、破壊、漏えいなどの脅威から保護するための対策や技術の総称です。

企業や個人がもつ重要な情報資産を守るため、以下3要素の確保を目的としています。

| 要素 | 概要 |

|---|---|

| 機密性 | 許可された人のみ情報にアクセスできる状態を保つこと |

| 完全性 | 情報が不正に変更されていない正確な状態を維持すること |

| 可用性 | 必要なときに情報やシステムを利用できる状態を確保すること |

特に近年は、リモートワークの増加によりネットワークの境界が曖昧になり、従来の境界防御だけでは不十分な状況となっています。

ネットワークの内外を問わず、全アクセスを常に検証する「ゼロトラスト」の考え方が重要視されています。

2. ネットワークセキュリティ上の脅威の現状

サイバーセキュリティ上の脅威は、年々増大傾向にあります。

総務省の調査によると、国立研究開発法人情報通信研究機構(NICT)が運用する大規模サイバー攻撃観測網(NICTER)のダークネット観測の結果、2023年の総観測パケット数は約6,197億パケットに達しました。これは、2015年(約632億パケット)と比べ9.8倍の増加です。

引用:総務省「サイバーセキュリティ上の脅威の増大」

この観測パケット数は、各IPアドレスに対して14秒に1回の頻度で何らかの通信が観測されていることになります。2023年は過去最高の観測数を記録し、2022年と比較してもさらに活発化している状況です。

3. ネットワークセキュリティにおける主な脅威

独立行政法人情報処理推進機構(IPA)が公開している2025年における企業のセキュリティリスクでは、ランサムウェア攻撃やサプライチェーン、委託先を狙った攻撃、システムの脆弱性を突いた攻撃などが挙げられています。

引用:IPA「情報セキュリティ10大脅威2025」

インターネットの普及とデジタル化の進展により、サイバー攻撃の脅威は年々高度化・複雑化しています。企業や組織においては、セキュリティ対策の強化と継続的な更新が求められます。

ランサム攻撃

感染したシステム内のファイルを暗号化し、身代金(ランサム)を要求する不正プログラム「ランサムウェア」は、企業にとって深刻な脅威となっています。

ランサムウェアは、ファイルを暗号化して使用不能にし、復号キーと引き換えに仮想通貨などでの身代金を要求する流れで行われます。支払いに応じなければデータを永久に失う可能性があるものの、支払ったとしてもデータが戻る保証はありません。

主な感染経路は、以下のとおりです。

- フィッシングメールの悪意ある添付ファイルやリンク

- 改ざんされたWebサイトからの感染

- VPNなどの脆弱性を突いた侵入

特に企業では、バックアップの欠如や脆弱なネットワークセキュリティがあると、業務停止や多額の損失につながる可能性があります。

ランサムウェアについて、詳しくは以下の記事でも解説しています。

サプライチェーンや委託先を狙った攻撃

サプライチェーン攻撃は、直接攻撃が困難な企業を標的とする巧妙な手法です。攻撃者は、まずセキュリティ対策が比較的脆弱な取引先や委託先を侵害し、そこを足がかりにして本来の標的企業へと侵入します。

本来の標的企業が強固なセキュリティをもっていても、サプライチェーン上の弱点を経由して侵入されるリスクがあります。

攻撃経路として利用されるのは、以下のような関係組織です。

- 製品・部品の調達先企業

- システム開発・保守の委託先

- クラウドサービス提供事業者

- 物流パートナー企業

ビジネス上のつながりを悪用した攻撃は、自社の対策のみでは防御が難しく、取引先や委託先も含めたサプライチェーン全体でのセキュリティ対策が必要です。

システムの脆弱性を突いた攻撃

システムの脆弱性を悪用した攻撃は、セキュリティ上の欠陥を突いて侵入を試みる手法です。通常、OSやアプリケーションなどのソフトウェアに脆弱性が発見されると、開発ベンダーは修正プログラム(パッチ)や回避策を公開し、ユーザーに対策を促します。

しかし、対策情報の公開前に攻撃者が脆弱性を悪用することがあります(ゼロデイ攻撃)。例えば、ネットワーク機器の脆弱性悪用による遠隔での任意のコード実行などです。

また、公開された対策情報を基に攻撃プログラムを作成し、パッチ適用の対策が行われていないシステムに対して、脆弱性を悪用する攻撃もあります(Nデイ攻撃)。ソフトウェアの脆弱性管理が不適切な場合、未対策の期間が長くなり、被害に遭うリスクが大きくなるでしょう。

ゼロデイ攻撃については、以下の記事も参考にしてください。

内部不正による情報漏えい

内部不正とは、組織内の従業員や委託先など関係者が意図的に行う不正行為のことです。この脅威が特に危険なのは、正規のアクセス権限をもつ人物による攻撃であるため、通常のセキュリティ対策をすり抜けやすい点にあります。

内部不正が発生する主な動機は、以下のとおりです。

- 金銭的な利益を得るため

- 職場への不満や怨恨からの報復

- 競合他社などによるスパイ活動

- 単純なミスや規則無視による意図せぬ情報漏えい

対策として、適切なアクセス制御や行動監視、定期的な監査、従業員教育と健全な職場環境の構築などが挙げられます。

機密情報等を狙った標的型攻撃

標的型攻撃とは、特定の組織や企業を狙う、機密情報の窃取や業務妨害を目的としたサイバー攻撃です。攻撃者はマルウェア感染や不正アクセスによって組織内部に侵入し、マルウェアやツールを用いて情報の窃取や破壊活動を行います。

組織内部に潜伏し、長期間にわたって活動を行うケースもあります。

主な攻撃手法は、以下のとおりです。

- クラウドサービスやWebサーバー、VPN装置などの脆弱性を突いた不正アクセス

- メールの添付ファイルや本文に記載されたリンク先にマルウェアを仕込み、ファイルの開封やリンクへのアクセスで感染

- 標的組織が頻繁に利用するWebサイトを改ざんし、アクセスした従業員のパソコンを感染(水飲み場型攻撃)

被害を防ぐためには、システム的な対策だけでなく、「怪しいメールの見分け方」「不審なリンクを開かない」といった従業員への定期的な教育と訓練が重要です。

また、攻撃の兆候を早期に発見するための監視体制の構築も欠かせません。

マルウェアについては、以下の記事も参考にしてください。

リモートワーク等の環境や仕組みを狙った攻撃

リモートワークの普及にともない、その環境を標的にした攻撃が増加しています。攻撃者はVPN機器やリモートデスクトップの脆弱性、設定ミスを悪用して社内システムへの侵入を図ることが多いようです。

また、過去に漏えいしたアカウント情報を再利用し、認証を突破するケースもあります。特に、強度の低いパスワードや多要素認証が未設定の環境が狙われやすく、適切な対策が必要です。

主な対策は、以下のとおりです。

- セキュリティに強いリモートワーク環境の整備

- リモートワークの規程や運用規則の整備

- 多要素認証の徹底

- ネットワーク機器のファームウェア更新と適切な設定管理

リモートワーク環境のセキュリティ対策と従業員の意識向上を両輪で進め、場所を問わず業務を継続できる体制を構築することが、今後のビジネス継続性とサイバー攻撃に強い組織づくりに必要になります。

分散型サービス妨害攻撃(DDoS攻撃)

標的のネットワークやサーバーに大量のトラフィックを送りつけ、正常なサービス提供を妨げる攻撃をDoS(Denial of Service)攻撃といいます。この攻撃が複数の感染コンピューター(ボットネット)から同時に行われるのが、DDoS(Distributed Denial of Service)攻撃です。

この攻撃はオンラインサービスに深刻な影響を与え、企業にとっては顧客の信頼低下や収益損失につながります。

攻撃の検知には、異常なトラフィックパターンや急激な接続数の増加などの兆候を監視することが重要です。そのためには、ネットワークの入口を監視し、正常と異常なトラフィックを迅速に区別できる体制の構築が不可欠です。

DDoS攻撃について、詳しくは以下の記事でも解説しています。

4. ネットワークセキュリティの種類

ネットワークは大きく分けて、クローズドネットワークとオープンネットワークの2種類に分類されます。自社のネットワーク環境に適した保護方法を選択できるよう、それぞれの特性を理解することが重要です。

クローズドネットワーク

クローズドネットワークとは、社内LANやイントラネットなど、外部ネットワークから隔離された閉鎖的な通信環境のことです。このネットワークは組織内部だけで接続され、インターネットなどの外部ネットワークとは物理的または論理的に切り離されています。

通信経路が限定されているため、データの流れを厳密に管理でき、高いセキュリティレベルを確保しやすくなります。

とはいえ、内部関係者による情報の持ち出しや、アクセス権限のない第三者による情報閲覧などが発生する可能性があり、不正利用のリスクがまったくなくなるわけではありません。

また、外部との連携が制限されるため、業務効率や利便性が低下する場合もあります。

オープンネットワーク

オープンネットワークとは、インターネットなどの外部に公開された通信環境のことです。具体的には、Webサイトやクラウドサービス、オンラインサービス、公共Wi-Fiなどが該当します。

外部との接続が容易で、多様なデバイスからアクセスが可能です。場所を選ばず利用できるため、リモートワークや出張先での業務継続に適しています。

しかし、外部からの攻撃に晒される可能性が高く、強固なセキュリティ対策が必須となります。

5. 主要なネットワークセキュリティ対策

ネットワークセキュリティを強化するには、複数の防御層を組み合わせることが重要です。自社環境に最適な対策を選定できるよう、防御策の種類と機能を理解しましょう。

SSIDとネットワークセキュリティキーの変更

無線LANを使用するための基本対策として、SSIDとネットワークセキュリティキーの変更が重要です。

SSIDは無線LANのネットワーク名、ネットワークセキュリティキーはそのネットワークへの接続を許可するためのパスワードとして機能します。

多くのWi-Fiルーターは工場出荷時に簡単な初期設定がされており、これを変更しないと不正アクセスのリスクが高まります。以下のポイントに注意して設定を変更しましょう。

| 項目 | 変更のポイント |

|---|---|

| SSID | 個人情報や機器メーカー名、型番を含めない |

| セキュリティキー | 12文字以上の複雑な文字列を使用し、大文字、小文字、数字、記号をバランスよく組み合わせる |

初期設定の確認方法は、以下の3通りです。

- Wi-Fiルーター本体のシールまたはセットアップカードで確認

- Wi-Fiルーターの設定画面にログインして確認

- パソコンやスマートフォンのネットワーク設定から確認

セキュリティ向上のためには、定期的な変更がおすすめです。

暗号化プロトコルの使用

無線LANを使用する際は、通信内容を第三者に傍受されないよう、適切な暗号化プロトコルの選択が必須です。

現在、企業のネットワークセキュリティにおいて総務省が推奨しているWi-Fiセキュリティ方式は以下のとおりです。

- WPA2エンタープライズ(WPA2-EAP)

- WPA3エンタープライズ(WPA3-enterprise)

企業向けWi-Fiセキュリティ方式の特徴は、一般利用向けの共通パスワード方式と異なり、利用者ごとに個別のIDを設定し、接続時に利用者とアクセスポイント間で相互認証を行う点にあります。認証時に暗号鍵も個別に設定されるため、セキュリティレベルが向上します。

さらに、利用者からアクセスポイントに対する認証も実施され、悪意ある第三者が設置した偽のアクセスポイントへ誤って接続してしまうリスクも防止することが可能です。

なお、暗号化プロトコルの設定は、ルーターの管理画面にアクセスし、セキュリティ設定ページを開くと確認できます。古い規格を使用している場合は、最新の暗号化方式へ変更するのがおすすめです。

VPNの利用

VPN(Virtual Private Network)は、インターネット回線を利用して、まるで専用線のようなセキュアな通信環境を構築する技術です。データ送受信の暗号化や認証機能により、通信内容の漏えいや不正アクセスを防ぐことが可能です。

VPNを活用すれば、外部からの通信傍受や改ざんリスクを抑え、リモートワーク環境でも社内システムに比較的安心してアクセスできるようになるでしょう。拠点間通信のセキュリティも確保でき、公衆Wi-Fiなど不特定多数が利用する環境でもおすすめです。

ファイアウォールやIDS / IPSの導入

ファイアウォールは、ネットワークの入口で検問所のような役割を果たすセキュリティ対策です。送信元 / 送信先のIPアドレスやポート番号に基づいて、通信の許可・拒否を判断します。

しかし、通信内容自体は精査しないため、単体では対策として不十分な場合があります。

そこで、不正アクセスや異常な通信の検知、遮断をリアルタイムに行うIDS / IPSを組み合わせると、OSやWebサーバーの脆弱性を突いた攻撃、マルウェア感染、DoS / DDoS攻撃などを防御しやすくなるでしょう。

詳しくは、以下の記事も参考にしてください。

EDRによるエンドポイント保護

EDR(Endpoint Detection and Response)は、パソコンやサーバー、スマートフォンなどのエンドポイント端末を監視・保護するセキュリティ対策です。端末ごとに、リアルタイムで情報を収集・分析し、不審な挙動をすぐに検知します。

特に、テレワークが普及した現在では、社内・社外の境界が曖昧になり、「ゼロトラスト」の考え方に基づくエンドポイント保護がより重要となります。

従来のウイルス対策ソフトだけでは防ぎきれない高度な脅威に対して、EDRは侵入後の被害リスクを抑える役割を果たします。

EDRについては、以下の記事でも詳しく解説しています。

UTMによる多層防御

UTM(Unified Threat Management)は、複数のセキュリティ対策機能を1台に統合したセキュリティソリューションです。多層防御の考え方を効率的に実現でき、企業のネットワークセキュリティ対策におすすめといえます。

搭載されている主な機能は、以下のとおりです。

| セキュリティ機能 | 主な役割・特徴 |

|---|---|

| ファイアウォール | ネットワークの境界に位置し、通信の可否を制御 |

| IDS / IPS | IDS:不正アクセスを検知して警告を発する IPS:不正アクセスを検知し自動的に遮断 |

| Webフィルタリング | Webサイトへのアクセスを制御し、不適切なサイトや危険なサイトへのアクセスをブロック |

| DNSフィルタリング | DNS解決の段階で危険なドメインへのアクセスを遮断 |

| アンチウイルス | マルウェアやウイルスを検出・除去 |

| アンチスパム | 迷惑メールを検出、分類、ブロック |

| アプリケーション制御機能 | 特定のアプリケーションの使用を許可 / 制限する |

| SSL / TLSインスペクション | 暗号化された通信(HTTPSなど)の内容を復号して検査 |

近年では、アプライアンス型だけではなく、クラウド型UTMも登場しています。

クラウド型は、ハードウェア運用保守の負担軽減や専門エンジニア不足の解消につながる、拠点拡大・縮小への柔軟な対応がしやすくなる、コスト計画が立てやすいなどのメリットがあります。

詳しくは、以下の記事もご覧ください。

定期的な脆弱性診断の実施

ネットワークの脆弱性を効果的に管理するためには、定期的な診断が不可欠です。脆弱性は日々新たに発見されるため、一度の診断だけでは十分とはいえません。

定期的な診断を実施すると、以下のメリットが得られます。

- 新たに発見された脆弱性への早期対応が可能になる

- セキュリティリスクを継続的に抑えやすくなる

- 診断結果に基づいた改善サイクルが確立する

- 組織全体のセキュリティレベルが向上する

推奨される診断頻度は、一般的には1年に1回以上とされていますが、リスクの高い業界やシステム更新が頻回な場合などは、状況に応じて決めることが重要です。

6. ネットワークセキュリティに関してよくある質問

ネットワークセキュリティに関するよくある質問とその回答をご紹介します。一般的な疑問の解消にお役立てください。

SSIDとネットワークセキュリティキーはどうやって確認しますか?

Wi-Fiルーター本体のシール、またはセットアップカードから確認できます。また、Wi-Fiルーターの設定画面、パソコンやスマートフォンのOS環境からも確認可能です。

企業ができるネットワークセキュリティは何ですか?

SSIDとネットワークセキュリティキーの変更の他、暗号化プロトコルの使用、VPNの利用、ファイアウォールやIDS / IPS、EDR、UTMの導入、定期的な脆弱性診断の実施などが挙げられます。

また、従業員に対するセキュリティ教育・訓練の定期的な実施により、人的要因によるセキュリティリスクに備えられます。

7. まとめ

ネットワークセキュリティとは、コンピューターネットワークやデータを、不正アクセス、改ざん、破壊、漏えいなどの脅威から保護するための対策や技術の総称です。

インターネットの普及とデジタル化の進展により、サイバー攻撃の脅威は年々高度化・複雑化しています。

企業は、SSIDとネットワークセキュリティキーの変更をはじめ、暗号化プロトコルの使用、VPNの利用、セキュリティシステムの導入、脆弱性診断の実施など、さまざまな対策を講じることが重要です。

- 掲載している情報は、記事執筆時点のものです

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。