UTMとは?仕組みから導入メリットまでわかりやすく解説

UTM(Unified Threat Management)とは、複数のセキュリティ機能を1台の機器にまとめた「統合脅威管理」システムです。ファイアウォール、IDS / IPS、アンチウイルスなど、さまざまなセキュリティ対策を一元管理し、企業のネットワークを包括的に保護します。

本記事では、UTMの基本的な仕組みから主要機能、導入メリット・デメリット、選定のポイントまで、わかりやすく解説します。

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。

UTMとは

UTM(Unified Threat Management:統合脅威管理)とは、複数のセキュリティ機能を1台の機器に集約し、ネットワーク全体のトラフィックを監視・管理するシステムです。

近年の企業ネットワークは、ウイルスやワームなど、多くの脅威にさらされています。こうした脅威からネットワークを守るために、多層的なセキュリティ対策を講じられるUTMが有効といえます。

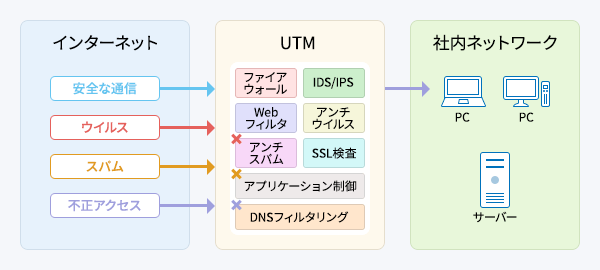

UTMの仕組み

UTMは、複数のセキュリティ機能を1台の機器に統合し、ネットワークの出入り口に設置することで、外部からのウイルス侵入や攻撃を防御することが可能です。

ファイアウォールや侵入検知・防御システム(IDS / IPS)、ウイルス対策、アンチスパム、Webフィルタリングなどの機能が統合されているため、多層的なセキュリティ対策を実現できます。

従来は、ハードウェアとソフトウェアをセットで提供するアプライアンス型のUTMが主流でしたが、近年ではベンダーが提供するサービスを利用するクラウド型が登場しています。インストール不要で利用できるため、導入も容易です。

企業や組織内でのネットワークセキュリティ対策として、UTM導入は有効な手段といえるでしょう。

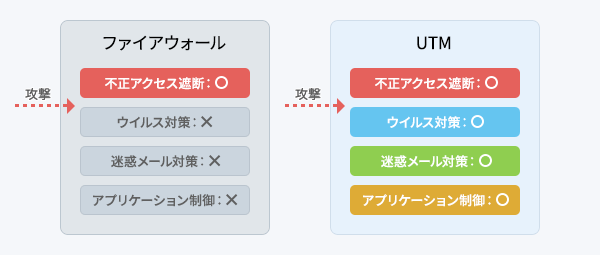

ファイアウォールとの違い

ファイアウォール(防火壁)は、不正アクセスを防ぐためのセキュリティ対策の一つです。あらかじめ設定しておいたルールに従って、通してはいけないデータを止める役割を担います。

具体的には、外部から送られてくるパケット情報から社内ネットワークへの通過を許可するか、遮断するかを判断し、不正なアクセスと判断した場合には通過を拒否し、管理者に通知します。

ファイアウォールは不正アクセスを遮断するという点においては、UTMと同じ機能をもちますが、ウイルス対策や迷惑メール対策、アプリケーション制御などの機能は備わっていません。

| 機能 | ファイアウォール | UTM |

|---|---|---|

| 不正アクセス遮断 | ○ | ○ |

| ウイルス対策 | × | ○ |

| 迷惑メール対策 | × | ○ |

| アプリケーション制御 | × | ○ |

近年では、サイバー攻撃が複雑化・巧妙化しているため、ファイアウォールだけではすべての脅威を防ぐことが難しくなっています。

複数のセキュリティ機能を組み合わせたUTMは、より強固なセキュリティ対策を実現できるでしょう。

UTMが注目されている背景

企業では、データやデジタル技術を活用して顧客視点での新たな価値を創出するDX(デジタルトランスフォーメーション)化が推奨されており、リモートワークやクラウドサービスの選択も増えてきています。

しかし、近年ではサイバー攻撃の高度化が進み、常に新しいネットワークリスクが潜んでいます。Webサイトの閲覧やクリックのみで攻撃されてしまうサイバー攻撃や、従業員による内部不正など、さまざまな脅威が絶えません。

加えて、記憶媒体やメールを介したマルウェア感染のリスクもあるため、アンチウイルスやアンチスパムなどの対策も必要不可欠です。

このような状況下で、企業においてはセキュリティ対策を強固にするために、複数のセキュリティ対策を実施する「多層防御」の考え方が重要視されており、UTMはその効果的な手段として注目を集めています。

UTMの主要な機能

UTMは、複数のセキュリティ機能が搭載され、多層的なセキュリティ対策を実現します。

主な機能を解説しますので、自社に必要な機能と照らし合わせてみましょう。

ファイアウォール

ファイアウォールとは、社内ネットワークと、インターネットなどの外部ネットワークの間に設置されるセキュリティシステムです。外部からの不正アクセスや攻撃から、内部ネットワークを保護する役割をもちます。

ファイアウォールは、データの送受信を監視し、あらかじめ設定されたルールに基づいて通信を許可または遮断します。これにより、ウイルスやマルウェア、フィッシング攻撃など外部からの悪意ある通信を遮断し、内部ネットワークへの侵入を防ぐことが可能です。

ファイアウォールの基本的な機能は、以下のとおりです。

| 機能 | 詳細 |

|---|---|

| フィルタリング機能 | 通信の発信元、相手先のIPアドレスやポート番号で許可するかどうかを判断する |

| IPアドレス変換機能(NAT) | 内部ネットワークのプライベートIPアドレスを、外部ネットワークのグローバルIPアドレスに変換する |

| 遠隔操作・監視機能 | ネットワークトラフィックをリアルタイムで監視・分析し、異常や不正アクセスの兆候を検知する |

ファイアウォールについては、以下の記事でも詳しく解説しています。あわせてご覧ください。

IDS / IPS

IDS(不正侵入検知システム)とIPS(不正侵入防御システム)は、不正な通信や異常な通信があった場合に管理者へ通知、もしくは通信をブロックする機能をもちます。

| IDS(不正侵入検知システム) | IPS(不正侵入防御システム) |

|---|---|

|

|

IDSは、ネットワーク上のトラフィックを監視し、不正アクセスや攻撃の兆候を検知します。不正な通信や異常な通信があった場合に管理者へ通知がくるため、管理者は迅速に状況を把握し、適切な対策を講じることが可能です。

一方、IPSはIDSの機能に加え、検知した不正アクセスや攻撃を自動的に遮断する機能をもちます。リアルタイムで脅威を防御し、被害の拡大を防ぎます。

わかりやすくいうと、IDSは火災が発生したことを検知して警報を出す火災警報器で、IPSは火災発生を検知したら警報を出しつつ、消火のために自動散水するスプリンクラーと考えるとよいでしょう。

IDSとIPSについては、以下の記事もご覧ください。

Webフィルタリング

Webフィルタリングとは、インターネット上のWebサイトへのアクセスを制御する技術です。企業においては、主に社内ネットワークから外部の不正あるいは有害なサイトへアクセスするのを制限するために利用されます。

これにより、従業員による不適切なサイト閲覧を防止し、業務効率の向上やセキュリティリスクの軽減を図ることが可能です。

Webフィルタリングの主な方式は、以下のとおりです。

| 方式 | 特徴 |

|---|---|

| ブラックリスト方式 | アクセスを禁止したいサイトのURLをリスト化し、それらへのアクセスを遮断する |

| ホワイトリスト方式 | アクセスを許可するサイトのURLをリスト化し、それ以外のサイトへのアクセスを遮断する |

| カテゴリフィルタリング方式 | Webサイトをカテゴリごとに分類し、特定カテゴリへのアクセスを遮断する |

これらの方式を単独または組み合わせて利用すると、企業ニーズに合わせたWebフィルタリングを実現できます。

DNSフィルタリング

DNSフィルタリングとは、ドメインネームシステム(DNS)を利用して、不正なWebサイトへのアクセスをブロックする機能です。DNSは、ドメイン名とIPアドレスを照合するシステムです。

DNSフィルタリング機能では、アクセスしようとしているWebサイトのドメイン名が、あらかじめ設定されたブロックリストに登録されているかどうかを確認します。

ブロックリストに登録されているドメイン名へのアクセスは遮断され、信頼できるWebサイトのみ、アクセスできるようになります。

アクセスを許可するWebサイトを登録する、HTTPやHTTPS以外の通信をフィルタリングするといったことも可能です。

企業にとっては、フィッシング詐欺やマルウェア感染といったセキュリティリスクを防止するのに役立つでしょう。

アンチウイルス

アンチウイルスとは、ネットワークに接続されたパソコンやタブレット、スマートフォンなどのエンドポイント端末に侵入を試みるコンピュータウイルスを検知・除去する機能です。

ウイルスはサイバー攻撃の原因でも多く、企業でも対策が必須となっています。

ウイルスを検知する主な方法は、以下のとおりです。

| 検知方法 | 特徴 |

|---|---|

| パターンマッチング | 既知のウイルスの特徴的なデータ断片(シグネチャ)を照合して検知 |

| ヒューリスティック | ウイルスの特徴的な動きを登録し、類似の動きを検知 |

| ビヘイビア(振る舞い検知) | 怪しいソフトウェアを実際に動作させ、その振る舞いからウイルスを検知 |

従来のインストール型のセキュリティソフトは、パソコンに侵入してきたウイルスを検知・駆除していました。

UTMのアンチウイルス機能は、企業ネットワーク内に入る前のゲートウェイ上でウイルスをブロックできます。また、情報をネットワーク内から外部へ持ち出そうとするウイルスについても検知可能です。

アンチスパム

アンチスパムは、迷惑メール(スパムメール)を防止する機能です。

スパムメールは、広告宣伝や架空請求、フィッシング詐欺などを目的として無差別に大量送信されることが多く、企業活動の大きな妨げとなります。

受信者の業務効率を低下させるだけでなく、ネットワークの帯域を圧迫し、セキュリティリスクを高める可能性も懸念されます。

アンチスパムは、以下のようにさまざまな方法でスパムメールを検知・隔離することが可能です。

| 検知方法 | 内容 |

|---|---|

| 送信元サーバー | スパムメール送信元のサーバーをブラックリストに登録し、振り分ける |

| 差出人アドレス | スパムメールの差出人アドレスをブラックリストに登録し、振り分ける |

| メールタイトルや本文 | スパムメールでよく使われる単語やフレーズを検知し、スパムと判定 |

UTMにアンチスパム機能を統合すると、コスト削減や統一された操作性で、運用負荷が軽減できます。

アプリケーション制御機能

アプリケーション制御機能とは、業務に関係のない、あるいは危険なWebアプリケーションへのアクセスをブロック、制限する機能です。許可、不許可を設定できるWebアプリケーションには、動画配信サービスやファイル交換ソフト、ゲーム、Webメールなどがあります。

この機能は、企業ネットワークのゲートウェイに設置され、通信パケットの監視により実現されます。

ファイアウォールのようにポート番号やIPアドレスで通信を制御するだけでなく、アプリケーション層レベルのデータまで識別することで、よりきめ細やかな制御が可能となります。

SSL / TLSインスペクション

インターネット上では多くの情報がSSL(Secure Sockets Layer) / TLS(Transport Layer Security)によって暗号化されて送受信されています。SSLからTLSに名称変更されましたが、SSLという名が広く定着しているため、どちらも表記されることが多くあります。

この暗号化技術は第三者による盗聴や改ざんを防ぐための仕組みですが、悪用するサイバー攻撃も存在し、暗号化された通信はセキュリティ対策機器でも中身を確認できません。

そのため、悪意のあるプログラムやデータが、暗号化された通信に隠れて侵入する可能性があります。

SSL / TLSインスペクションは、SSL / TLSの通信を復号し、暗号化通信に潜む脅威を検知し、遮断します。その流れは、以下のとおりです。

- 送信者から暗号化されたデータがUTMに届く

- UTMがデータを復号する

- UTMがデータの内容を検査する

- 問題がなければUTMがデータを再度暗号化し、受信者へ送信する

- 受信者はUTMの証明書を使って生成した鍵を使いデータを復号する

SSL / TLSインスペクション機能で、より安全なデータのやり取りが可能になります。

UTM導入で得られるメリット

UTM導入により、企業は運用管理の効率化とコスト削減、包括的なセキュリティ強化、レポーティングと可視化の向上などのメリットを得られます。

それぞれ解説しますので、具体的なメリットを把握しましょう。

運用管理の効率化とコスト削減

UTMは複数のセキュリティ機能を1台の機器に統合しているため、個別の製品管理による運用負荷や、複数ベンダーとの契約管理の手間などを軽減できます。具体的には、製品導入や設定変更、ログ管理、アップデート、問い合わせなどが一括で対応できます。

セキュリティ対策に関わる運用管理の一元化により、担当者の負担を軽減しつつ、業務効率を向上できるでしょう。

また、複数のセキュリティ製品を個別に購入・運用するより、UTMを導入するほうがコストを抑えられる可能性があります。

個別に導入する場合、それぞれの製品にライセンス費用や保守費用が発生しますが、UTMであれば1つの製品で複数の機能を利用できるため、全体的な。

包括的なセキュリティ強化

UTM導入により、企業は多層防御による包括的なセキュリティ強化を実現できます。ネットワーク層だけでなく、エンドポイントまで保護できるため、従来のファイアウォールだけでは防ぎきれなかった高度な脅威に対し、多角的に対策を講じることが可能です。

また、UTMはセキュリティ機能のアップデートを自動的に行うため、常に最新の脅威情報に基づいた対策を維持できます。企業のセキュリティレベルを向上させられるでしょう。

レポーティングと可視化の向上

UTMは、セキュリティの運用状況を可視化し、レポートを作成する機能を備えているものが主です。この機能により、セキュリティ担当者はセキュリティ上の脅威をすぐに発見し、適切な対策を講じることが可能です。

例えば、不正アクセスの検知数と傾向、マルウェア検出の状況などの情報を可視化できます。

セキュリティインシデントが発生した際には、UTMのログ分析により、どのような経路で攻撃が行われたのか、どのような対策が実施されたのかを時系列で確認できます。

UTM導入で生じるデメリット

UTM導入のデメリットには、機能ごとにベンダーを選定できない、ネットワークに負荷がかかる、障害発生時にはすべてのセキュリティ機能が使えなくなる可能性があるなどが挙げられます。

UTM導入にあたっては、メリットだけでなくデメリットも理解したうえで、自社に最適なセキュリティ対策を選択することが重要です。

機能ごとにベンダーを選定できない

従来のセキュリティ対策では、ファイアウォール、アンチウイルス、IDS / IPSなど、それぞれの機能に最適なベンダーを選定することが一般的でした。

UTMでは、1つのベンダーが提供するセキュリティ機能をすべて採用することになり、一般的にはすべての機能が同じベンダーの製品となります。

そのため、特定の機能に対して高度な要件がある企業にとっては、UTMのベンダー選定は重要な検討ポイントとなります。

ネットワークに負荷がかかる

UTMは複数のセキュリティ機能を1台で実行するため、処理に時間がかかり、ネットワークの通信速度が低下する可能性があります。

これは、UTMがネットワークのトラフィックを検査し、マルウェアや不正アクセスをブロックする際に、CPUやメモリなどのリソースを消費するためです。特に、同時接続数が多い、セキュリティ検査項目が多いといった場合には注意しましょう。

UTM導入によるネットワーク負荷への対策として、処理能力の高いパソコン製品を選択することが重要です。CPUの能力が高い、メモリの量が大きいパソコンであれば、UTMによるネットワークの負荷を軽減できます。

障害発生時にはすべてのセキュリティ機能が使えなくなる可能性がある

UTMはさまざまなセキュリティ機能を1台に集約しているため、本体のハードウェアに障害が発生すると、すべてのセキュリティ機能が停止する可能性があります。このような事態が発生した場合、業務への支障も出るでしょう。

企業はUTM導入のメリット・デメリットを理解したうえで、定期的なメンテナンスを実施する、障害発生時の迅速な切り替え手順を確立するなど、適切な対策を施しておくことが重要です。

UTMを導入する前に検討しておきたいポイント

UTM導入を検討する際は、事前の準備が重要です。検討すべきポイントを理解し、自社に最適なUTMを選びましょう。

必要な機能

UTMを導入する際には、自社に必要な機能を厳選することが重要です。UTMは多様なセキュリティ機能が搭載されているものの、すべての機能が必要とは限りません。

過剰な機能は、運用負荷の増大やパフォーマンスの低下を招く可能性があります。

UTM導入前に、現状のセキュリティ課題やリスクを分析し、本当に必要な機能を見極めることが大切です。自社のビジネス規模や業種、セキュリティ要件に照らし合わせて、必要な機能を選択することが、UTM導入成功の鍵となります。

ユーザー数やトラフィック数

UTM選定においては、想定されるユーザー数(UTMによって保護する必要があるユーザーやデバイスの数)とトラフィック数(ネットワーク上を流れるデータ量)を考慮することが重要です。

これらの数値はUTMの処理能力に直結するため、適切な選定が不可欠になります。

選定時には、現在のユーザー数やトラフィック数だけでなく、将来的な増加も見込んでおく必要があります。ユーザー数の増加や、新しいサービスの導入によってトラフィックが急増した場合でも、UTMが安定して動作するよう、処理性能には余裕をもたせておくことが重要です。

ユーザー数やトラフィック数に応じて、ライセンス費用が変動するUTM製品もあります。将来的な拡張性を考慮しながら、最適な製品を選びましょう。

ベンダーのサポート体制

UTM導入時には、導入後の運用を見据えた長期的なサポート体制が整っているかを確認しましょう。

例えば、以下のような確認項目が挙げられます。

| 確認項目 | 内容 |

|---|---|

| サポート対応の充実度 | 電話、メール、Webなど、複数のサポート窓口が用意されているか、問い合わせへの対応スピードは迅速か |

| 障害発生時の対応力 | 障害発生時の対応フローが明確になっているか、代替機の貸し出しなどの対応は可能か |

| 製品アップデートの対応 | OSやソフトウェアのバージョンアップにともなうUTMのアップデートは提供されるか、アップデートにかかる費用はいくらか |

サポート対応の充実度や障害発生時の対応力は、UTMの安定稼働に直結する要素です。

また、製品の保守期間や製品寿命に関する情報も確認しておきましょう。製品の寿命が短い場合、数年ごとに買い替えが必要になり、コストがかさむ可能性があります。

長期的な運用コストも考慮して、最適なベンダーを選ぶことが大切です。

UTM導入がおすすめの企業

UTMは、すべての企業にとって万能なセキュリティ対策ツールとはいえません。企業規模や社内システムの複雑さ、セキュリティ担当者の有無など、それぞれの企業特性によってUTMが適しているかどうかは異なります。

UTMの導入がおすすめの企業を紹介します。

セキュリティ対策の人員が足りない企業

セキュリティ対策の担当者が少ない、あるいは専門知識をもつ人材の確保が難しい企業にとって、UTMは大きなメリットをもたらします。

複数のセキュリティ製品を別々に運用管理する場合、多くの時間と労力が必要です。UTMであれば、管理画面から一元的にセキュリティ対策を運用できるため、少ない人員でも効率的に運用できるでしょう。

また、UTMは常に最新の脅威情報に基づいて自動的に対策を更新するため、高度な専門知識がなくても一定レベルの高い防御力を維持できます。セキュリティ状況の可視化により、現状把握が容易になり、迅速な対応が可能です。

セキュリティ対策にかかるトータルコストを抑えたい企業

UTMは、セキュリティ対策にかかるコストを抑えたい企業にとっておすすめのツールです。

| コスト削減が可能な項目 | 詳細 |

|---|---|

| 初期投資費用 | 複数のセキュリティ機能を統合しているため、個別のセキュリティ製品を複数購入する必要がない |

| 運用コスト | 製品の管理やアップデート、ログの確認などにかかっていた工数を一元的に行える |

| 問い合わせリソース | 保守・サポート窓口の一本化により、問い合わせの手間を省き、迅速な対応を受けられる |

さまざまなコストを抑えられるUTMは、特にセキュリティ対策に割ける人員や予算が限られていることの多い中小企業において効果的な選択肢といえます。

UTMに関してよくある質問

自社に最適なセキュリティシステムを検討するために、さまざまな疑問が生じるでしょう。

UTMに関してよくある質問にお答えしますので、意思決定に役立ててください。

UTMとは何ですか?

UTMとは、さまざまなセキュリティ機能を1台の機器に集約し、ネットワーク全体のトラフィックを監視・管理するシステムです。

ファイアウォールや侵入検知システム、ウイルス対策などを統合してネットワークの出入り口に設置し、内部ネットワークに対する外部からの侵入や攻撃を防御します。

UTMはもう古いと聞いたのですが本当ですか?

「UTMはもう古い」と言われる背景には、以下の内容が関与しています。

- リモートワークなどの普及により、社外環境でも防御しなければならなくなった

- サイバー攻撃の多様化により、従来のUTMだけの機能では不十分ではないかと思われている

近年では、すべての通信を信頼せず、常に検証する必要性があるとする「ゼロトラスト」の考え方が重要になっています。そこでおすすめなのが、UTMとEDRの併用です。

EDRとは、パソコンやスマートフォン、サーバーなどのエンドポイント端末における不審な挙動を監視・検知し、サイバー攻撃へのスピーディな対応を支援するセキュリティソリューションです。

外部脅威を入口でブロックするUTMと、それを通過してしまった脅威に対して監視・隔離・復旧支援を行うEDRの導入で、企業はより多層的なセキュリティ体制を構築できます。

EDRについては、以下の記事もご覧ください。

まとめ

UTMとは、さまざまなセキュリティ機能を1台の機器に集約し、ネットワーク全体のトラフィックを監視・管理するシステムです。ネットワークの出入り口に、ファイアウォールや侵入検知システム、ウイルス対策などを統合して設置し、外部からの侵入や攻撃を防御する機能をもちます。

効果的な運用により、運用管理の効率化やコスト削減、包括的なセキュリティ強化、レポーティングと可視化の向上が図れるでしょう。特に、IT人材の少ない企業にはおすすめの方法といえます。

選定時には、自社の状況に合わせて、十分なサポート体制が確立されているベンダーを選ぶと、スムーズな導入・運用が可能です。

- 掲載している情報は、記事執筆時点のものです

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。