ファイアウォールとは?仕組みや設定方法をわかりやすく解説

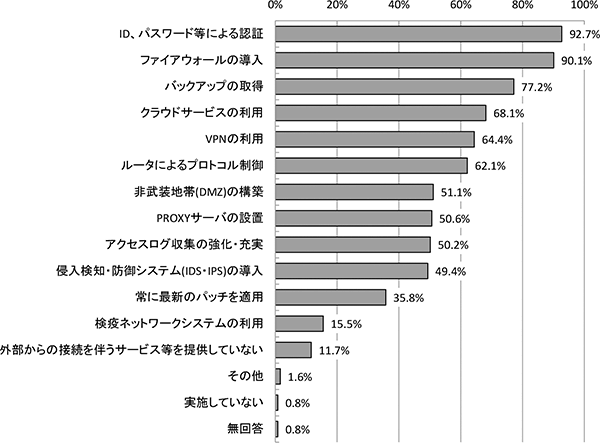

インターネットに接続するPCやネットワークを外部攻撃から守るために、ファイアウォールの設定が重要です。警察庁によると、ネットワークに対する情報セキュリティ対策として、90.1%の企業がファイアウォールを導入しています。

【全体】安全なアクセス環境を維持するための対策

引用:警視庁「不正アクセス行為対策等の実態調査アクセス制御機能に関する技術の研究開発の状況等に関する調査 調査報告書p.10」

しかし、「ファイアウォールは本当に必要なのか?」「現在の設定のみで大丈夫なのか」と疑問に思う方も多いでしょう。

本記事では、ファイアウォールの基本的な仕組みから、種類、設定方法、運用後の確認ポイントまで、初心者にもわかりやすく解説します。

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。

1. ファイアウォールとは

ファイアウォール(防火壁)とは、企業や組織の内部ネットワークをサイバー攻撃から防御するための重要なセキュリティシステムです。社内ネットワークとインターネットの間に設置され、通信を監視・制御する機能を担います。

企業の情報資産をさまざまな脅威から守るために、内部と外部の通信を「門番」のように管理します。その基本的な仕組みと必要性についてみていきましょう。

基本的な仕組み

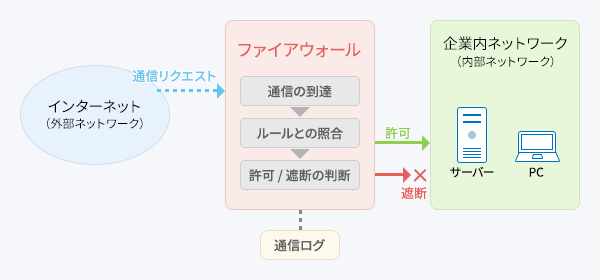

ファイアウォールは、外部のネットワークと内部のネットワークの間に設置し、検問所のように通信を監視・制御する仕組みをもちます。

基本的な動作の流れは、以下のとおりです。

- 通信がファイアウォールに到達

- 事前に設定されたルールとの照合

- ルールに基づき、通信の許可あるいは遮断を判断

- 判断結果に応じて通信を制御

具体的なルールには、送信元 / 送信先のIPアドレス(デバイスに割り振られる番号)や使用するポート番号(コンピューターが通信に使用するプログラムを識別するための番号)、通信プロトコル(通信するうえでの約束事)の種類などが挙げられます。これに基づき、不正なアクセスや攻撃と判断された通信は遮断され、正常な通信のみが通過を許可されます。

また、通信の記録であるログの保存により、不正アクセスの試みや攻撃の痕跡を後から確認することも可能です。

ファイアウォールの必要性

インターネットに接続したPCやサーバーには、日々多くのサイバー攻撃が行われています。ファイアウォールを無効化すると、これらの不正な通信を監視・遮断する機能がなくなってしまい、外部からの攻撃に対して無防備な状態となります。

特に、企業のネットワークは、以下のような脅威にさらされるでしょう。

- 機密情報の窃取

- システムの改ざん

- マルウェアの感染

- 不正アクセスによるサービス停止

ファイアウォールは、許可された通信以外を自動的に遮断し、これらの脅威からネットワークを保護する役割をもちます。

ただし、ファイアウォールの設定だけでは、すべての脅威から守ることは困難です。そのため、他のセキュリティシステムと併用することが重要です。

2. ファイアウォールの種類

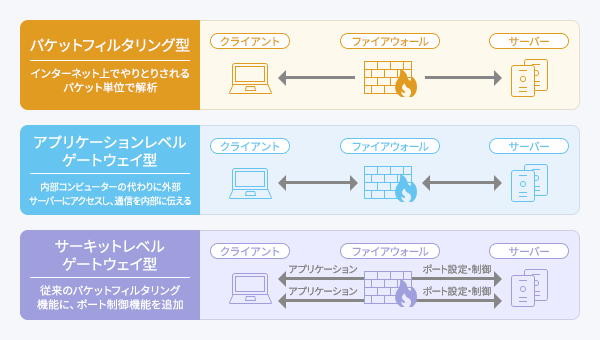

ファイアウォールには、大きく3つの種類があります。

| 種類 | 特徴 |

|---|---|

| パケットフィルタリング | インターネット上でやりとりされるパケット単位で解析 |

| アプリケーションレベルゲートウェイ | 内部コンピューターの代わりに外部サーバーにアクセスし、 通信を内部に伝える |

| サーキットレベルゲートウェイ | 従来のパケットフィルタリング機能に、ポート制御機能を追加 |

それぞれの特徴を把握し、環境や目的に応じて選択することが重要です。

パケットフィルタリング

パケットフィルタリングは、インターネット上のデータを細分化したパケット単位で解析を行い、通信を制御するファイアウォールです。

以下3種類の仕組みに分けられます。

| 種類 | 機能 |

|---|---|

| スタティックパケットフィルタリング | パケットの送信元アドレス、宛先アドレス、通信に使用するプロトコル、TCP(Transmission Control Protocol)、UDP(User Datagram Protocol)、ポート番号を解析 |

| ダイナミックパケットフィルタリング | クライアントとサーバーのやりとりをファイアウォールが記憶し、必要に応じてポートを開閉して攻撃に利用されやすいポート番号への外部アクセスを拒否する |

| ステートフルパケットインスペクション | 不正なパケット通信かどうかをコンテキスト(プログラムが処理内容を置かれた状態や状況、与えられた条件)から判断 |

パケットフィルタリングは通常、複雑なセットアップが必要なく、使いやすい特徴があります。設定済みのルールに基づいて作動するため、迅速に監視・制御できるようになるでしょう。

ただし、ネットワークの規模や複雑さが増すにつれ、ルール設定の更新に手間がかかり、管理が難しくなる可能性があります。

アプリケーションレベルゲートウェイ

アプリケーションレベルゲートウェイは、内部コンピューターに代わって外部サーバーと通信を行い、外部攻撃から内部ネットワークを隔離するファイアウォールです。「プロキシサーバー」とも呼ばれます。

外部からの通信内容をアプリケーションレベルまで詳細に監視し、偽装アクセスを見抜いて遮断する機能をもちます。

ただし、読み込む通信量が多くなりやすく、通信速度に影響するため注意が必要です。

サーキットレベルゲートウェイ

サーキットレベルゲートウェイは、従来のパケットフィルタリング機能に加え、TCP(ポート番号を用いてデータを識別し、担当のソフトウェアに振り分けるプロトコル)やUDP(到達確認や再送処理などを行わないプロトコル)など、トランスポート層での通信制御を行うファイアウォールです。

トランスポート層は、プロトコルの機能階層の1つで、データを適切なアプリケーションに振り分ける階層です。

主な特徴は以下のとおりです。

- 送信元や宛先アドレスを動的に書き換え

- 内部ネットワークの構成を外部から隠蔽

- プライベートIPアドレスでも外部通信が可能

- サーバーごとに任意のポートを割り当て可能

- 特定のシステムやアプリケーションの制御が可能

このゲートウェイは外部ホストに対し、自身が通信主体であるかのように振る舞います。内部ネットワークの情報が外部に漏れにくく、攻撃者に手がかりを与えない利点があります。

3. ファイアウォールの基本的な機能

ファイアウォールの主な機能は、フィルタリング機能、IPアドレス変換機能(NAT)、遠隔操作・監視機能です。

それぞれの機能が企業のセキュリティ対策にどのように貢献するのかを確認しましょう。

フィルタリング機能

ファイアウォールのフィルタリング機能は、通信の発信元や相手先のIPアドレス、ポート番号を確認し、事前に設定したルールに基づいて通信の許可・遮断を判断する機能です。

主なフィルタリングの対象は、以下のとおりです。

- 送信元IPアドレス

- 宛先IPアドレス

- 使用ポート番号

- 通信プロトコル

- パケットの種類

フィルタリングの判断基準は、以下のように設定できます。

| 条件 | アクション |

|---|---|

| 許可リストに含まれる通信 | 許可 |

| 拒否リストに含まれる通信 | 遮断 |

| 不審な通信パターン | 遮断 |

| その他の通信 | 既定値に従う |

これらの設定により、不要な通信や悪意のある通信を効果的にブロックし、ネットワークの安全性を高められます。

また、必要な通信のみを選択的に許可することで、業務に必要な通信の確保と、セキュリティリスクの低減を両立させられるでしょう。

IPアドレス変換機能(NAT)

IPアドレス変換機能(NAT)は、内部ネットワークのプライベートIPアドレスを、グローバルIPアドレスに変換する機能です。これにより外部からの直接アクセスを防止し、セキュリティの向上が期待できます。

NATには、以下の種類があります。

| 種類 | 詳細 |

|---|---|

| 静的NAT | プライベートIPアドレスをグローバルIPアドレスに変換。社内サーバーなどで利用 |

| 動的NAT | プライベートIPアドレスの範囲をグローバルIPアドレスの範囲に動的に変換。複数デバイスで短期的な共有が可能 |

| ポートアドレス変換(PAT) | プライベートIPアドレスとポート番号を、グローバルIPアドレスと未使用のポート番号に変換。応答パケット受信後に、グローバルIPアドレスとポート番号を、対応するプライベートIPアドレスとポート番号に変換。単一のグローバルIPアドレスで複数デバイス接続が可能となり、一般家庭や小規模オフィスで広く使われる |

NATは、限られたIPアドレスを効率的に利用するための方法といえます。

遠隔操作・監視機能

ファイアウォールには、遠隔地からネットワークを管理・運用できる機能が搭載されています。主に以下の操作が可能です。

- ネットワークトラフィックのリアルタイム監視・分析

- 異常や不正アクセスの兆候検知

- ログの取得と閲覧

- セキュリティポリシーの設定変更

- ソフトウェアのアップデート

遠隔操作・監視機能により、セキュリティ管理者は時間や場所を問わずネットワークの監視や運用に役立てられます。深夜や休日に不正アクセスを検知したときでも、自宅や外出先から対応できる場合があります。

4. ファイアウォールと他セキュリティとの違い

それぞれのセキュリティシステムには得意分野があり、企業の規模やニーズに応じて適切な組み合わせを選択することが重要です。

ファイアウォールと他セキュリティの違いを把握し、総合的なセキュリティ対策の設計に活かしましょう。

IDS / IPSとの違い

IDS(不正侵入検知システム)とIPS(不正侵入防御システム)は、不正アクセスや異常な通信の検知、遮断を行うセキュリティシステムです。

ファイアウォールと同様にネットワークセキュリティを担いますが、その役割が大きく異なります。

| 項目 | ファイアウォール | IDS | IPS |

|---|---|---|---|

| 主な機能 | 通信の制御・遮断 | 不正検知・通知 | 不正検知・通知・遮断 |

| 監視範囲 | ネットワーク入口 | 内部ネットワーク | 内部ネットワーク |

ファイアウォールは社内ネットワークとインターネットの境界に設置され、通信の入口での制御を担います。

一方、IDS / IPSはネットワーク内部に設置され、許可された通信の中から不正な活動を検知・防御する役割をもちます。

IDS / IPSについては、以下の記事も参考にしてください。

WAFとの違い

WAF(Web Application Firewall)は、Webアプリケーションの保護に特化したファイアウォールです。一般的なファイアウォールとWAFは、対象と防御できる攻撃の種類が異なります。

| 項目 | WAF | ファイアウォール |

|---|---|---|

| 防御対象 | 主にWebアプリケーション | 内部ネットワーク |

| 通信の検査内容 | アクセスの本文やヘッダーなど、中身まで詳細に検査 | ポート番号、IPアドレス、プロトコル、通信方向といった基本情報のみ |

| 防御可能な攻撃例 | クロスサイトスクリプティング(XSS)など | ポートスキャン攻撃など |

セキュリティ体制を強めるためには、それぞれの特徴を活かした併用の検討が推奨されます。

UTMとの違い

UTM(Unified Threat Management:統合脅威管理)とは、コンピューターウイルスや不正アクセスなどの脅威に対して、複数のセキュリティ機能を1つの機器に集約して運用し、包括的に保護するセキュリティソリューションです。

ファイアウォールとの主な違いは、機能の範囲です。

| 項目 | ファイアウォール | UTM |

|---|---|---|

| 機能範囲 | 不正アクセス防止に特化 | 複数のセキュリティ機能を統合 |

| 防御層 | 単一層での防御 | 多層防御が可能 |

ファイアウォールはUTMの一機能という位置づけで、UTMはファイアウォールの機能を包含しつつ、包括的なセキュリティ対策を図れます。

UTMについての詳しい内容は、以下の記事もご覧ください。

5. ファイアウォールの設置方法

効果的なファイアウォール運用のために、設置パターンを目的に応じて検討する必要があります。

それぞれの違いを把握し、自社のネットワーク環境に最適な配置を判断しましょう。

社内のネットワークや公開サーバーの外側に設置する

社内のネットワークや公開サーバー(Webサーバーやメールサーバーなど)の外側にファイアウォールを設置すると、社内のネットワークの防御力を高めつつ、Webサーバーやメールサーバーのアクセスしやすさも確保できるメリットがあります。

しかし、公開サーバーが攻撃を受けた場合、内部ネットワークにも侵入されやすく、社内ネットワークにも被害が及ぶ可能性があります。

公開サーバーとそれ以外の間に設置する

公開サーバーとそれ以外の間にファイアウォールを設置(公開サーバーのみファイアウォールの外側に設置)する構成は、社内ネットワークのセキュリティを重視した配置方法です。公開サーバーが攻撃を受けても、社内ネットワークへの侵入を防ぎやすくなります。

ただし、公開サーバー上の個人情報や機密情報が流出するリスクはあるため、公開サーバー専用のセキュリティソフトを導入する、定期的にセキュリティパッチを適用するなど、他のセキュリティ対策が必要です。

ファイアウォールを2台設置し、DMZ(非武装地帯)をつくる

社内ネットワークのすぐ外側に1台目のファイアウォール、その外側に公開サーバー、さらにその外側に2台目のファイアウォールを設置する構成がDMZ型です。この2台のファイアウォールの間がDMZ(De-Militarized Zone:非武装地帯)と呼ばれる領域となります。

DMZには、以下のメリットがあります。

- 攻撃により制御を奪われる危険が高い公開サーバーを保護

- 重要な社内ネットワークを公開サーバーから隔離

- 社内からは公開サーバーへのアクセスが容易

この構成により、仮に公開サーバーが攻撃者に侵入されても、2台目のファイアウォールによって社内ネットワークは保護されやすくなります。また、社内ユーザーは必要に応じて公開サーバーにアクセスでき、利便性を確保しやすいメリットもあります。

6. ファイアウォールの設定方法

ファイアウォールの設定では、ネットワーク設計の見直しやファイアウォールに関するポリシー設計、トラフィック予測と性能設計が必要です。

企業におけるファイアウォールの設定方法を紹介します。

ネットワーク設計を見直す

期待した防御効果を得るためにも、ファイアウォールの設定において、ネットワーク設計の見直しが重要です。

具体的には以下のポイントの検討が必要です。

| ポイント | 詳細 |

|---|---|

| インターネット接続の設計 |

|

| 既存ネットワークへの導入検討事項 |

|

ファイアウォール導入後に設定変更や構成の見直しが必要とならないよう、あらかじめ検討しておきましょう。

ファイアウォールに関するポリシーを設計する

ファイアウォールポリシーとは、アクセス制限のルールであり、このポリシーによって通信トラフィックのコントロール方法が基本的に定まります。

通信ポリシーは、メールサーバーやDNSサーバーとの双方向通信を許可し、それ以外は遮断するという考え方が一般的です。

主な設定項目は以下のとおりです。

| 主な設定項目 | 詳細 |

|---|---|

| TCP / IPプロトコル | HTTP、SSL、POP3・SMTP、FTP、SMB、DHCP、NTP、TCP・UDP、IP、IPsec、Ethernet、PPPoE |

| アクセス制御設定 |

|

効率的なポリシー設計のため、ネットワークとサービスのグループ化を行いましょう。

例えば、メールサービスであればSMTP、POP3、IMAP4を1つのグループとしてまとめると、メールサーバーへのアクセス制御が検討しやすくなります。

トラフィック予測と性能を設計する

ファイアウォールの処理性能は、トラフィック量に大きく影響されます。

現状のトラフィック量を正確に把握し、次回の再検討時期までの推移を予測しておきましょう。このとき、業務拡大やシステム更改の影響も考慮することが大切です。

機器の性能特性として、基本的なパケットフィルタリング時の処理能力やNAT機能使用時の性能低下率、IPS / IDS機能追加時の処理能力への影響なども把握しておくとよいでしょう。

IPA(独立行政法人情報処理推進機構)では、「境界ファイアウォールチェックリスト」を用意しています。設定時の詳細項目やセキュリティ要件をチェックしたい方は、活用するのがおすすめです。

7. ファイアウォールの運用後はログの確認が重要

ファイアウォールから取得できるログの定期的な確認・分析は、セキュリティ対策の要となります。

取得できるログと確認時のポイント、ログから得られるインシデント例を押さえ、運用に活かしましょう。

ファイアウォールで取得できるログ

ファイアウォールでは、主に以下のログが取得できます。

| 取得できる主なログ | 特徴 |

|---|---|

| 認証ログ | 認証に基づく許可などを行った、もしくは拒否したなどのログ。アクセス履歴管理や不正なアクセス試行などの発見に利用 |

| 管理者ログイン、設定変更ログ | ファイアウォールを設定変更した履歴の管理、不正な変更操作の発見などに利用 |

| 各種エラーログ | ファイアウォールの動作状況の管理に利用 |

ログの定期的な確認・分析により、セキュリティインシデントの早期発見や予防に役立てられます。

ログ確認のポイント

ログ確認では、内部・外部の通信状況を定期的に分析し、不正アクセスの早期発見につなげることが重要です。以下のポイントに注目して確認を行いましょう。

| ログ確認のポイント | 詳細 |

|---|---|

| 内部利用者の通信状況確認 |

|

| 外部通信先の分析 |

|

| 通信拒否状況の把握 |

|

| 不正アクセス関連 |

|

これらの項目を日次 / 週次 / 月次でモニタリングし、通常と異なる傾向が見られた場合は詳細調査を行います。

ログから得られるインシデント例

ファイアウォールのログ分析により、以下のようにさまざまなインシデントを検知できます。

| インシデント例 | 詳細 |

|---|---|

| 不正アクセスの兆候 |

|

| マルウェア感染の可能性 |

|

| 異常な通信パターン |

|

インシデントの早期発見は、本格的な攻撃に発展する前に対策するための重要な鍵です。

ファイアウォール以外に必要なセキュリティ対策

近年ではサイバー攻撃が巧妙化しており、ファイアウォールだけでは防ぎきれない脅威が存在します。そのため、追加のサーバーセキュリティ対策の実施が重要です。

他セキュリティシステムの導入

今日のサイバー脅威に対し、ファイアウォールだけでは十分な防御が難しくなっています。以下のような追加のセキュリティシステムの導入が推奨されます。

| セキュリティシステム | 特徴 |

|---|---|

| 次世代ファイアウォール(NGFW / L7FW) | 従来のファイアウォール機能の欠点「アプリケーションやWebアプリケーションの通信内容に基づいたアクセス制御は行えない」という問題を解消し、通信パケット内まで見られるようにしたアプリケーションファイアウォール |

| UTM | 従来型ファイアウォール機能やアンチウイルス、アンチスパム、IDS / IPS、Webフィルタリングなどの機能を1台で実現する統合セキュリティシステム |

| EDR(Endpoint Detection and Response) | PCやスマートフォン、サーバーなどのエンドポイント端末における不審な挙動を監視・検知し、サイバー攻撃へのスピーディな対応を支援するセキュリティソリューション |

近年では、巧妙化するサイバー攻撃に対し、すべての通信を信頼せず、常に検証する必要性があるとする「ゼロトラスト」の考え方が重要となっています。なかでも、EDRはマルウェアが侵入してしまった後の対応に特化しており、エンドポイントレベルでの監視・対策に役立てられるでしょう。

また、ネットワーク境界上に接続するハードウェアとトレンドマイクロのクラウドサービス上にある「Cloud Scanサーバ」を組み合わせた中小企業向けクラウド型UTM「Cloud Edge(クラウドエッジ)」の他、AIの高度な学習型検索ができるシステムなども登場しています。

これらのセキュリティシステムを組み合わせると、より多層的な防御体制の構築が目指せます。

セキュリティ診断の実施

ファイアウォールの導入・設定とともに、セキュリティ診断(脆弱性診断)の定期的な実施が推奨されます。

セキュリティ診断とは、Webアプリケーションやプラットフォームなどのシステムの脆弱性を発見するために、情報セキュリティの規格や基準と照合して評価する検査です。診断により、システムに潜む脆弱性を事前に発見できるでしょう。

なお、セキュリティ診断は、IPA(独立行政法人情報処理推進機構)が提供する「5分でできる!情報セキュリティ自社診断」が活用できます。

情報セキュリティ教育の実施

企業内での情報セキュリティ教育は、従業員の情報リテラシー向上に欠かせません。教育の実施方法には、集合研修やeラーニング、外部セミナーなどがあります。

なお、IPAでは、企業・組織向けに「情報セキュリティ教材・ツール」を無料で提供しています。教材の活用により、効率的な社内教育ができるでしょう。

教育実施後は、理解度テストやアンケートを実施し、効果測定を行いつつ、定期的なフォローアップ研修もするとなお効果的です。

9. ファイアウォールに関してよくある質問

ファイアウォールの運用に関して、多くの方が疑問を抱く事項があります。例えば「無効化した場合のリスク」「ファイアウォール単体での対策の十分性」「ゼロトラストセキュリティとの関係性」などが挙げられます。

疑問に対する答えを把握し、組織の規模やIT環境に応じた、適切な判断の一助としてください。

ファイアウォールを無効にするとどうなりますか?

ファイアウォールを無効化すると、不正な通信を監視し、遮断する機能が停止します。

外部からのサイバー攻撃に対して無防備な状態になってしまい、マルウェア感染のリスクが大幅に上昇するでしょう。

ファイアウォールの設定だけではセキュリティは不十分ですか?

ファイアウォールは、すべての脅威を防げるわけではありません。企業の情報を守るためには、他セキュリティシステムと併用したほうがよいでしょう。

ファイアウォールはゼロトラストセキュリティにおいても必要ですか?

これまでは、ファイアウォールのように、企業ネットワークと外部ネットワークの間でセキュリティを確保する「境界型防御」の考え方が主流でした。

しかし、巧妙化するサイバー攻撃により境界型防御の限界が指摘され、近年ではゼロトラストが注目されています。とはいえ、昨今においてもファイアウォールが不要というわけではなく、共存させることが重要になっています。

10. まとめ

ファイアウォールは、外部のネットワークと内部のネットワークの間に設置し、外部からの不正な侵入を防ぐ役割をもつセキュリティ機能です。

運用に向けて、ネットワークやポリシー、トラフィック予測と性能の設計をしたうえで、定期的にログの確認をすることが重要です。

とはいえ、ファイアウォールの設定により、すべての脅威から企業情報を守れるわけではありません。他のセキュリティシステムと併用しつつ、社内でのセキュリティ診断や情報セキュリティ教育の実施も行うとよいでしょう。

- 掲載している情報は、記事執筆時点のものです

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。