ランサムウェアとは?攻撃の特徴や事例、対策方法を解説

企業の情報セキュリティで、大きな脅威となるのがランサムウェアです。

悪意ある者からランサムウェア攻撃を受けると、企業は一時的な業務停止を余儀なくされます。また、重要なデータの流出などによって、ステークホルダーからの信頼性が低下する恐れもあるでしょう。

本記事では、ランサムウェアの攻撃の特徴から対策方法、感染してしまったときの対処方法まで、ランサムウェアによる被害の軽減に役立つ情報を紹介します。

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。

1. ランサムウェアとは

ランサムウェアは「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語で、感染したPCやスマートフォンのデータを暗号化して使用不能にし、その解除と引き換えに身代金を要求するマルウェア(不正プログラム)です。

IPA(独立行政法人情報処理推進機構)が公表する「情報セキュリティ10大脅威 2025」では、組織向けの脅威として第1位に挙げられています。

ランサムウェアによる最初のサイバー犯罪は、1989年に発生したトロイの木馬型マルウェア「AIDS Trojan(エイズトロージャン)」でした。以降、ランサムウェアは多様な姿に変化しながら、さまざまな国で大規模な犯行に使用されています。

ランサムウェアは特に、セキュリティが脆弱な環境を狙う傾向にあります。医療機関や製造業、教育機関などの社会インフラに関わる組織を標的とした攻撃は深刻化しており、事業継続に大きな影響を及ぼす脅威といえるでしょう。

2. ランサムウェアの特徴

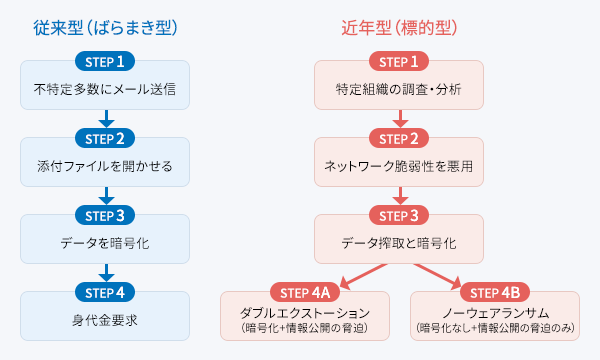

近年のランサムウェアは、不特定多数を狙う「ばらまき型」から、特定の組織を狙う「標的型」へと手法が変化しています。計画的かつ組織的な攻撃により、被害も深刻化しています。

ランサムウェアによる攻撃に対策するために、まずは特徴やプロセスを把握しましょう。

ばらまき型から標的型へ

ランサムウェアによる攻撃は、初期は不特定多数にメールを送信し、添付ファイルを開かせて感染を広げる「ばらまき型」が主流でした。しかし、近年では特定の企業におけるネットワーク機器の脆弱性を狙う「標的型」へと移行しています。

警察庁により公表されている企業・団体等におけるランサムウェア被害で最も多いのは、「ダブルエクストーション(二重恐喝)」と呼ばれる犯行手口です。これは、データの暗号化に加え、情報公開と引き換えに対価を要求する手口です。

また、近年では、データを暗号化せずに搾取し、情報公開と引き換えに対価を要求する「ノーウェアランサム攻撃」と呼ばれる犯行手口も登場しています。

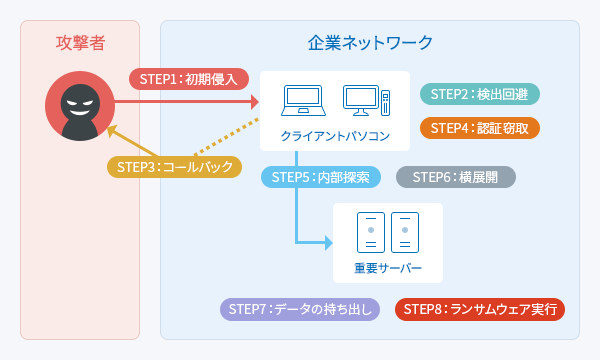

標的型ランサムウェア攻撃のプロセス

標的型ランサムウェア攻撃は、以下のプロセスで実行されます。

- 初期侵入:フィッシングメールやVPNの脆弱性を突いて、ターゲットの環境に侵入

- 検出回避:セキュリティ製品を無効化し、内部探索活動の検知を回避

- コールバック:遠隔操作用のバックドアを仕込み、攻撃者が自由に操作できる状態を作る

- 認証窃取:管理者権限など、高い権限をもつアカウントを窃取

- 内部探索:端末情報のスキャニングを行い、重要な資産の場所を特定

- 横展開:ネットワーク内で侵入範囲を拡大し、機密情報を探索

- データの持ち出し:見つけた機密情報を外部に送信

- ランサムウェアの実行:最終段階として、データの暗号化を実行

被害をできるかぎり抑えるには、流れを把握し、プロセスごとに対策を講じることがポイントになるでしょう。

3. ランサムウェアの被害状況

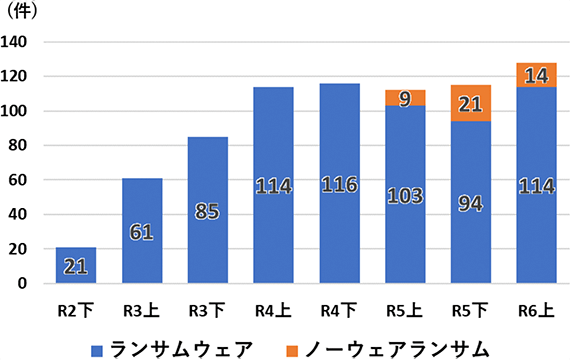

警察庁が公表する企業・団体等におけるランサムウェア被害の件数は、2021(令和3) 年より急増し、その後は高い水準で推移しています。

1企業・団体等における被害の報告件数の推移

- ノーウェアランサムの被害については、令和5年上半期から集計。

引用:警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等についてp.35」

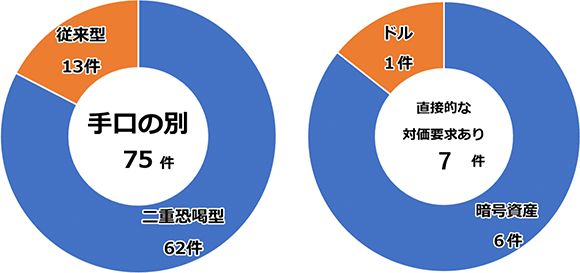

2024(令和6)年上半期では、ランサムウェア被害の報告件数は114件にのぼり、犯行手口をみると75件中62件が二重恐喝型でした。また、直接的な対価要求は7件報告されており、その内容は暗号資産やドルだったようです。

2手口別報告件数/要求された対価支払方法別報告件数

引用:警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等についてp.35」

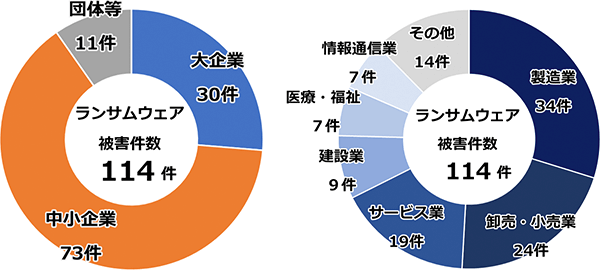

注目すべきは報告件数114件のうち、中小企業が73件と、大企業30件の2倍以上である点です。大企業だから狙われる、中小企業であればリスクは低いというイメージをもたないほうがよいといえます。

3被害企業・団体等の規模別/業務別報告件数

引用:警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等についてp.36」

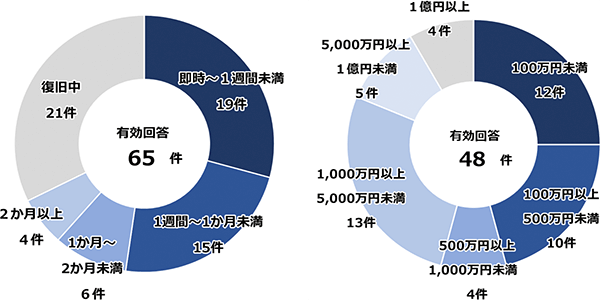

なお、復旧に要した期間や調査費用の総額は、以下のとおりです。

●復旧等に要した期間/調査費用の総額

引用:警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等についてp.37」

これらから、ランサムウェア攻撃を受けると、復旧に多くの費用や期間がかかることがわかります。そのため、企業はランサムウェアについて正しい知識をもち、適切な対応を講じていくことが重要です。

4. ランサムウェアの主な被害例

被害例として、大手企業が「Black Suit(ブラックスーツ)」と呼ばれるハッカー集団によるランサムウェア攻撃を受けた事例が挙げられます。フィッシング攻撃で従業員のアカウントが乗っ取られ、同社の社内ネットワークに侵入されました。

フィッシング攻撃とは、実在する企業やサービスになりすまして個人情報を盗む悪質な詐欺行為です。電子メールやSMS、SNSでのリンク誘導やウィルス感染のポップアップ表示などの手口があります。

「Black Suit」の被害にあった際の状況例は、以下のとおりです。

- 従業員の個人情報が流出

- 関連機関に関わる人物の個人情報漏洩

- 企業間の契約書や社内文書が流出

- サービスの一時停止

- 企業公式サイトが閲覧不能

このランサムウェアの攻撃を受けた企業は、復旧までに約4ヶ月を要しました。ランサムウェア攻撃は、データの暗号化だけでなく、情報漏洩をともなう複合的な被害をもたらします。

5. 悪質化するランサムウェアの手口

近年、ランサムウェアの手口は巧妙化・組織化が進んでいます。特に注目すべきなのは、RaaS(Ransomware as a Service:ラース)と呼ばれるビジネスモデルの確立や生成AIの活用です。

これらは専門知識がなくても容易にランサムウェアのコードを生成できるため、攻撃の敷居が下がり、被害が拡大するリスクが高まっています。

RaaSというビジネスモデルの確立

近年では、RaaSと呼ばれる新たなビジネスモデルが確立しています。これは、ランサムウェアの開発者が、パッケージ化したマルウェアやインフラをサービスとして提供し、実行者は利用料や身代金の一部を支払う代わりに利用できる仕組みです。

攻撃ツール一式がパッケージ化されているため、高度な知識や技術がない人でも簡単に攻撃を実行できてしまいます。

RaaSでVPN製品の脆弱性を悪用された場合、感染したVPN製品からネットワーク内のサーバーやPCへ感染が拡大します。踏み台として攻撃に加担させられるリスクもあるでしょう(踏み台攻撃)。

生成AIによるランサムウェア作成

2024年5月には、ITに関する知見が少ない人物が、生成AIを悪用してランサムウェアを作成した事例が報告されています。

幸いにも、実際の攻撃に使用された形跡はありませんでしたが、生成AIの進化とともに、より高度で検知の難しいマルウェアが作られる可能性が指摘されています。

6. ランサムウェアへの対策方法

ランサムウェアへの対策には、予防と被害抑制の両面からのアプローチが重要です。攻撃プロセスごとに防ぐ「多層的な対策」を講じましょう。

対策方法の一部を紹介します。

不審なリンクはクリックしない

メールやSNSに記載された不審なリンクのクリックは、ランサムウェア感染の主要な原因です。特に、以下のような特徴がある場合はクリックしないよう注意しましょう。

- 差出人のメールアドレスが不自然

- 日本語の文法が明らかにおかしい

- 送信元が不明な添付ファイルがある

- 「緊急」「重要」など、過度に煽る表現がある

正規のWebサイトを装ったフィッシングサイトへ誘導するケースも増加しています。URLの末尾が普段と異なる、HTTPSの鍵マークがないなど、少しでも違和感を覚えた場合はリンクをクリックせず、直接正規のWebサイトへアクセスすることが大切です。

アクセス権限を最小化する

ランサムウェアに感染した場合の被害を抑えるため、アクセス権限の最小化が重要です。

具体的には以下の対策を実施します。

- 共有フォルダへのアクセス権限を必要最小限に設定

- 管理者権限の付与を厳格に制限

- 部門やプロジェクト単位でのアクセス制御

- 定期的な権限棚卸し

一般ユーザーには読み取り専用権限を基本とし、書き込み権限は業務上必要な場合のみ付与しましょう。

また、システム管理者権限は必要最小限の人数に限定し、退職者の権限は速やかに削除するのがおすすめです。

アクセス権限の対応をしておくと、ランサムウェアに感染した場合でも、暗号化される範囲を限定できる可能性があります。

ネットワーク機器の脆弱性を排除する

ランサムウェアは、ネットワーク機器の脆弱性を突いて侵入する場合があります。そのため、以下の対策を実施することが重要です。

- ファイアウォールやルーターなどのファームウェアを最新版に更新する

- 不要なポートは閉じ、必要最小限のポートのみを開放する

- RDPなどのリモートアクセスサービスは、VPNなどで保護する

- IoT機器を含むすべてのネットワーク機器のデフォルトパスワードを変更する

特に注意が必要なのは、古いネットワーク機器の放置です。メーカーのサポートが終了した機器は、新たな脆弱性が発見されても修正プログラムが提供されません。

計画的な機器の更新と、定期的な脆弱性診断を実施しましょう。

より強固なセキュリティ対策ソフトを導入する

ランサムウェア対策として、UTM(Unified Threat Management:統合脅威管理)とEDR(Endpoint Detection and Response:エンドポイント検知・対応)の導入が効果的です。

それぞれの特徴は以下のとおりです。

| ソリューション | 特徴 |

|---|---|

| UTM(統合脅威管理) |

|

| EDR(エンドポイント検知・対応) |

|

UTMはファイアウォール、IDS / IPS、アンチウイルスなど、さまざまなセキュリティ対策を1つにまとめたシステムで、ネットワークのトラフィックを監視・管理します。ネットワークの出入り口への設置により、外部からのウイルス侵入や攻撃の防御に寄与します。

一方、EDRはPCやサーバーなどのエンドポイントでの不審な挙動を検知・分析し、スピーディな対応を可能にするセキュリティソリューションです。内部ネットワークにランサムウェアが侵入してきたときの迅速な対応をサポートします。

これらのソリューションを組み合わせると、ネットワークとエンドポイントの両方で包括的な防御が可能になるでしょう。導入後は定期的なアップデートと、セキュリティベンダーから提供される脅威情報の確認を欠かさないことも重要です。

それぞれ以下の記事でも詳しく解説しています。

バックアップを保存する

ランサムウェア被害から確実にデータを守るためには、定期的なバックアップの取得が不可欠です。

近年では、バックアップデータやログまでもが暗号化される被害が報告されているため、以下の「3 - 2 - 1ルール」の実践が推奨されます。

- 3つ以上のバックアップを作成

- 2種類以上の媒体に保存(HDDとクラウドなど)

- 1つは物理的に離れた場所に保管

特に重要なのは、バックアップデータを本番環境から完全に切り離してオフラインで保管することです。ネットワークに常時接続されたストレージでは、ランサムウェアの感染時に全データが暗号化される危険性があります。

バックアップデータは期限を決めて、定期的に更新しておくことが大切です。

情報セキュリティ教育を実施する

ランサムウェア対策では、従業員への定期的な情報セキュリティ教育の実施も欠かせません。攻撃手法は日々進化しており、古い知識だけでは対応できなくなります。

例えば、以下のような教育を行うと、ネット機器を触る社員の意識向上が図れるでしょう。

- 実際の攻撃事例を用いた実践的な研修

- 部門別の業務特性に応じたカスタマイズ研修

- 定期的な確認テストによる理解度チェック

また、不審メールの見分け方やアクセス権限管理のルール、インシデント発生時の報告フローなど、具体的な教育内容を盛り込むと、より実践的な対策が可能になります。

7. ランサムウェア感染時に企業に求められるインシデント対応

ランサムウェアに感染した場合、企業は迅速かつ適切な対応が求められます。組織的に適切な順序で対応を進められると、被害の抑制、早期の業務復旧につながりやすくなります。

感染状況を把握して根絶作業を実施する

ランサムウェアに感染した場合、まず被害の範囲を特定することが重要です。感染したデバイスや暗号化されたファイルの範囲を調査し、影響を受けたシステムを隔離しなければなりません。

根絶作業では、以下のステップを実施します。

- 感染源の特定と遮断

マルウェアの侵入経路を特定し、感染したデバイスをネットワークから切断する - システムの復旧作業

全デバイスのパスワードを変更し、最新のセキュリティパッチを適用する。マルウェア対策ソフトでの完全スキャンを実施する - 監視体制の強化

しばらくは通信ログを重点的に監視し、不審な挙動がないか定期的にチェックする。システムの動作状況を継続的に確認する

これらは、セキュリティシステムの導入でスムーズに対応しやすくなります。確実な実施で、二次被害の防止と再発防止に努めましょう。

適宜外部の専門機関に相談する

何から始めればいいのかわからないなど困ったときは、外部の専門機関に相談するのがおすすめです。ランサムウェアに感染した場合、対応の緊急性が高く、専門的な知識も必要となります。

主な相談先は、以下のとおりです。

- セキュリティベンダー

- JPCERTコーディネーションセンター

- IPA(情報処理推進機構)の情報セキュリティ安心相談窓口

まずは、セキュリティベンダーに、ランサムウェアの種類特定や、暗号化されたファイルの復号化の可能性について相談してみましょう。対応の遅れが被害拡大につながる可能性があるため、早期の相談が重要です。

警察に相談・通報する

ランサムウェアの被害に遭った場合、速やかに警察に相談・通報することが重要です。最寄りの警察署か「サイバー事案に関する相談窓口」に相談しましょう。

警察への通報時は、以下の情報を整理して伝えてください。

- 感染を確認した日時

- 暗号化されたファイルの種類や範囲

- 要求された身代金の額や支払期限

- 攻撃者とのやり取りの記録

- マルウェアの検体(可能な場合)

警察に相談すると、事件の捜査や被害拡大防止に必要な情報提供、被害復旧への貢献、他企業への被害防止の取り組みを行ってもらえます。

ステークホルダーへの対応を速やかに行う

ランサムウェア感染が確認された場合、ステークホルダーへの適切な対応が重要です。速やかな情報開示と対応方針の共有は、企業の信頼維持と二次被害の防止に直結します。

以下のポイントに注意して対応を進めましょう。

| ポイント | 詳細 |

|---|---|

| 影響範囲の特定と確認 |

|

| 優先順位を付けた通知 |

|

なお、情報開示の際は、現状把握できている事実と今後の対応方針を明確に説明することが重要です。また、風評被害を防ぐため、適切なタイミングでプレスリリースなどの検討も必要です。

8. ランサムウェアに関してよくある質問

ランサムウェアについて、企業や組織からよく寄せられる質問をまとめました。代表的なマルウェアの種類や主要な感染経路、感染時の影響など、基本的な疑問について解説します。

ランサムウェアの代表例は?

代表的なランサムウェアとして、以下のような事例が挙げられます。

| ランサムウェア名 | 特徴 |

|---|---|

| CryptoLocker(クリプトロッカー) | 2013年に登場した初期の暗号化型ランサムウェアの代表格で、メールの添付ファイル開封により感染。RSA暗号化を利用し、ファイルやPCへのアクセスブロックを行う |

| CryptoWall(クリプトウォール) | 2014年に登場した暗号化型ランサムウェアで、メールの添付ファイル開封により感染し、ファイルの拡張子が書き換えられる。2021年末には、ドライブスキャンによりバックアップを破壊する「CryptoWall 4.0」が登場 |

| TeslaCrypt(テスラクリプト) | 2015年に登場した暗号化型ランサムウェアで、ゲーム用のファイルも暗号化。メールの添付ファイル、改ざんされたWebサイト、不正広告を経由してシステムに侵入。拡張子が「.vvv」に変更されることから、「vvvウイルス」とも呼ばれる |

他にも、さまざまなランサムウェアが登場しています。そのため、企業は未知の脅威にも対応できる対策を講じなければなりません。

ランサムウェアの主な感染経路は?

ランサムウェアの主な感染経路としては、以下が挙げられます。

| 主な感染経路 | 詳細 |

|---|---|

| VPN機器やリモートデスクトップを介した侵入 |

|

| メール経由の感染 |

|

| ブラウジングによる感染 |

|

近年はVPN機器を介した侵入が増加傾向にあり、特に注意が必要です。

ランサムウェアに感染したらどうなりますか?

ランサムウェアに感染したPCやサーバーのデータは暗号化され、アクセスすることが困難になります。画面上には「身代金支払い要求」の警告メッセージが表示され、仮想通貨などでの支払いを求められるでしょう。

また、ネットワーク上の他のデバイスにも感染が広がり、企業全体のシステムがダウンする可能性があります。重要データが流出し、重大な経済的損失や信用失墜につながる恐れもあります。

9. まとめ

ランサムウェアとは、感染したPCやスマートフォンのデータを暗号化して使用不能にし、その解除と引き換えに身代金を要求するマルウェア(不正プログラム)です。

企業にとって脅威となるマルウェアであり、まずは感染しないように適切な対応をすることが求められます。

近年では、さまざまなセキュリティ製品が登場しています。外部ベンダーと相談しながら、強固なセキュリティ環境を速やかに構築しましょう。

- 掲載している情報は、記事執筆時点のものです

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。