ゼロデイ攻撃とは?手口や被害事例、対策をわかりやすく解説

ゼロデイ攻撃とは、セキュリティの脆弱性が発見されてから修正プログラムがリリースされるまでの「ゼロデイ(0-day)」の隙を突くサイバー攻撃です。

大企業も被害を受けるこの攻撃は、独立行政法人情報処理推進機構(IPA)の「情報セキュリティ10大脅威2025」で3位にランクインするほど深刻な脅威となっています。

本記事では、ゼロデイ攻撃の特徴や手法、被害事例から効果的な対策まで、セキュリティ担当者必見の情報を徹底解説します。

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。

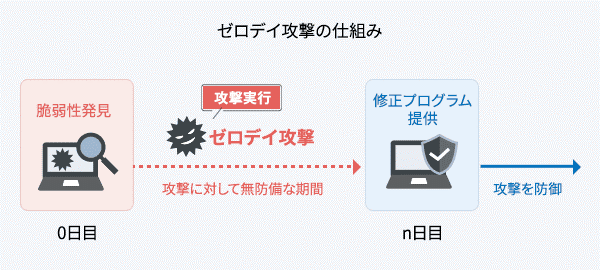

1. ゼロデイ攻撃とは

ゼロデイ攻撃とは、ソフトウェアの脆弱性が発見されてから、修正パッチがリリースされるまでの間隙を突くサイバー攻撃です。

名前の由来は、修正プログラムが配布される日を「1日目」、それ以前を「0日目(ゼロデイ:0-day)」とする考え方です。

この攻撃は、対策が存在しない状態で行われるため、これまで多くの企業で使用されていたパターンマッチング型のアンチウイルスソフトでは検知が困難になります。大手企業も被害を受けており、各社は追跡調査や修正に多大なリソースを投入しています。

近年は、脆弱性発見から攻撃発生までの時間が短縮化しているため、脆弱性情報が公開された際には、早急な対策の実施が重要です。

ゼロデイ攻撃の仕組み

ゼロデイ攻撃とは、ソフトウェアやシステムの未知の脆弱性(プログラムの不具合や、設計上のミスで発生するセキュリティ上の弱点・欠陥)を悪用します。

攻撃者は脆弱性を発見すると、その弱点を突くエクスプロイト(攻撃コード)を開発し、対策が講じられる前の無防備な期間を狙って攻撃を仕掛けます。

「脆弱性が存在するのにセキュリティパッチを適用できない期間」を悪用するため、どんなに堅牢なセキュリティ体制を敷いている組織でも、被害を受ける可能性が生じます。

従来のサイバー攻撃との違い

従来のサイバー攻撃と比較すると、ゼロデイ攻撃には根本的な違いがあります。

従来の攻撃では、すでに脆弱性が公表され対策パッチが提供された後、そのパッチを適用していない利用者を狙うのが一般的です。適切なアップデートを行えば基本的には防げます。

一方、ゼロデイ攻撃は脆弱性が公表される前の「0日目」、ベンダーも対策パッチを用意できていない状況を狙います。通常のセキュリティ対策では防げないケースが多いうえ、検知も困難で、被害に気づくまでに時間がかかることも少なくありません。

なお、従来型のアンチウイルスソフトは、過去に発見されたマルウェアの特徴を参考にしたパターンファイルでマルウェアを検知します。常に新種のマルウェアが用いられるゼロデイ攻撃は、このようなパターンマッチング式の防御では防ぎきれません。

Nデイ攻撃との違い

ゼロデイ攻撃と似た概念に「Nデイ攻撃」があります。Nデイ攻撃とは、パッチや回避策がベンダーから公開され、製品利用者がパッチの適用や回避策を講じるまでの期間(N日間)の脆弱性を狙った攻撃のことです。

両者の違いは、脆弱性の状態と攻撃のタイミングにあります。

| 攻撃種別 | 脆弱性の状態 | 攻撃のタイミング |

|---|---|---|

| ゼロデイ攻撃 | まだ公表されていない未知の脆弱性 | 開発ベンダーが脆弱性を認識する前、または対策パッチがリリースされる前 |

| Nデイ攻撃 | すでに公表され、対策パッチが提供されている脆弱性 | パッチ公開後、ユーザーがパッチを適用するまでの期間 |

なかには、パッチ適用の遅れや管理不備によって脆弱性が長期間放置されている企業があります。セキュリティ対策としては、迅速なパッチ適用と脆弱性管理の徹底が重要です。

ゼロデイ攻撃が増加している背景

IPAの「情報セキュリティ10大脅威 2025」によると、「システムの脆弱性を突いた攻撃」は3位にランクインしています。

これは前年の「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」「脆弱性対策情報の公開にともなう悪用増加」を統合したものです。10大脅威での掲載は、修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)が2022年から4年連続4回目、脆弱性対策情報の公開にともなう悪用増加は2016年から5年連続8回目となりました。

![情報セキュリティ10大脅威2025[組織]](/service/security/security_omakase/article/img/img_zd-attack_02.png)

引用:IPA「情報セキュリティ10大脅威 2025」

ゼロデイ攻撃が増加している背景には、以下2点が関与しています。

- テレワークやIoT機器の普及により、攻撃対象となる端末が増加している

- 既知・未知にかかわらず、脆弱性に関する情報や攻撃用のツールが入手しやすくなっている

公開された脆弱性に対して短期間で攻撃ツールが作成され、ダークウェブなどで販売される、攻撃サービスとして提供されるなどのケースが増えていることも挙げられます。

2. ゼロデイ攻撃による被害例

ゼロデイ攻撃によって起こる被害例には、マルウェア感染や不正アクセスによる情報漏えいやシステム停止による業務中断、金銭的損害、社会的信用の失墜が挙げられます。

マルウェア感染とは、社内ネットワーク上の端末がマルウェアと呼ばれる悪意のあるプログラムに感染することです。ウイルスやワーム、トロイの木馬、ランサムウェアなど、その種類は多岐にわたり、システムやデータに深刻な被害をもたらす可能性があります。

また、不正アクセスとは、アクセス権限のない悪意のあるユーザーが社内ネットワークに侵入することです。

これらによって、生じる可能性のある被害例を詳しく解説します。

なお、マルウェアについては、以下の記事も参考にしてください。

情報漏えい

ゼロデイ攻撃による深刻な被害の1つが、情報漏えいです。攻撃者はシステムに侵入すると、企業や組織の重要データを探索し、以下のような情報を窃取します。

- 顧客の個人情報(氏名、住所、クレジットカード情報など)

- 企業の機密情報(製品設計図、事業計画、財務データなど)

- 知的財産(特許情報、研究開発データなど)

- 従業員情報(個人情報、給与データなど)

窃取された情報がダークウェブなどの闇市場で取引されると、被害は単なる情報流出にとどまりません。

流出した情報をもとになりすましなどの別のサイバー攻撃を受ける、競合他社に暴露されるなどの二次被害につながる可能性があります。

システム停止による業務中断

ゼロデイ攻撃によってシステムが停止すると、企業の業務が中断してしまう深刻な被害が発生します。特に以下のような影響が顕著です。

- 基幹システムの停止により、受発注や在庫管理などの重要業務が行えなくなる

- 顧客対応システムがダウンし、サービス提供がストップする

- 社内ネットワークの遮断により、社員間のコミュニケーションが困難になる

特に重要インフラを担う企業(電力・ガス・通信・金融機関など)が被害を受けた場合、その影響は一企業内にとどまらず社会全体に波及します。

電気・ガスであれば市民生活の基盤となるエネルギー供給の停止、金融機関であれば決済システム停止による経済活動の麻痺につながるでしょう。

金銭的損害と復旧コストの発生

ゼロデイ攻撃によってかかるコストには、システム復旧にかかる多額の費用や事業停止による売上損失などがあります。

また、企業においては、IPAが公表する「情報セキュリティ10大脅威 2025」で組織向けの脅威として第1位に挙げられている「ランサムウェア」にも注意が必要です。

ランサムウェアは攻撃者がシステム内のデータを暗号化し、復号キーと引き換えることを条件に身代金を要求するサイバー攻撃で、数百万~数億円を要求されることもあります。

ランサムウェアについては、以下の記事もご覧ください。

社会的信用の失墜

ゼロデイ攻撃による情報漏えいやシステム停止は、企業の社会的信用にダメージを与える可能性があります。信頼を失った企業は、以下のような影響に直面するでしょう。

- 顧客が競合他社へ流出してしまう

- 新規顧客獲得が困難になる

- 長期的な売上低下につながる

また、上場企業の場合は、市場からの企業評価が下がり、株価に大きな影響が出る可能性もあります。信用回復には膨大な時間とコストがかかるため、事前対策が極めて重要です。

3. 代表的なゼロデイ攻撃の手法

ゼロデイ攻撃にはさまざまな手法がありますが、代表的なものがメール経由の攻撃、Webサイト経由の攻撃、VPN機器などの脆弱性を狙った攻撃、サプライチェーン攻撃です。

それぞれの攻撃手法と被害パターンを把握しましょう。

メール経由の攻撃

メール経由のゼロデイ攻撃は、悪意のあるマルウェアを添付したメールを標的に送りつける手法です。

この攻撃は、主に特定の企業に対して取引先を装ったメールを送信する「標的型攻撃」と、不特定多数に大量のメールを送信する「ばらまき型攻撃」の2種類があります。

被害を防ぐには、セキュリティシステムの見直しの他、不審なメールの添付ファイルを開く前に送信元を確認するといった従業員教育の徹底が必要です。

Webサイト経由の攻撃

Webサイト経由のゼロデイ攻撃は、攻撃者がWebサイトの未知の脆弱性を悪用して正規サイトを改ざんし、悪意あるコードを埋め込む手法です。

信頼している正規のWebサイトを訪問するだけで感染するため、ユーザーが気づきにくい特徴があります。

VPN機器などの脆弱性を狙った攻撃

テレワークの普及にともない、企業のVPN機器を標的とするゼロデイ攻撃が増えています。これらの攻撃は、VPN機器の脆弱性を突き、社内ネットワークへの侵入経路として悪用します。

VPN機器が侵害されると、以下の被害につながる恐れがあります。

- 認証情報の窃取

- 権限昇格による管理者権限の奪取

- ネットワーク上にあるデバイス、アプリ、資産など、横方向への侵害拡大(ラテラルムーブメント)

- バックドアの設置による永続的アクセスの確保

特に深刻な被害には、知的財産や顧客情報などの重要データの窃取、ランサムウェアの展開、長期間にわたる潜伏活動などが挙げられます。

VPN機器のファームウェアは最新に保ち、多要素認証を導入するのがおすすめです。

サプライチェーン攻撃

サプライチェーン攻撃は、セキュリティ対策が比較的弱い取引先や小規模サプライヤーを経由して、最終的に大企業へ侵入する手法です。

攻撃者はまず防御の弱い小規模企業のシステムに侵入し、そこを足がかりに、取引関係のある大企業へと攻撃を拡大していきます。

この攻撃が特に危険な理由は、以下の3点です。

- 取引先からの通信やファイルは信頼されているため、通常のセキュリティチェックをすり抜けやすい

- 攻撃の起点が自社ではないため、侵入経路の特定が難しく対応が遅れやすい

- 一度成功すると、サプライチェーン全体に被害が波及する可能性がある

対策として、取引先も含めたセキュリティ基準の策定や、外部からの通信・ファイルの厳格な検証体制の構築が重要です。

4. 世界で発生した重大なゼロデイ攻撃事例

世界では多くのゼロデイ攻撃が発生しています。代表的なものから最新の事例まで紹介しますので、実例から攻撃の実態と被害規模を把握しましょう。

シェルショック事件(2014年)

2014年に発生したシェルショック事件は、ゼロデイ攻撃の代表的な事例として広く知られています。

この攻撃は、UNIX系OSで広く使われているシェルプログラムの脆弱性が標的とされました。

世界的にサーバーの遠隔操作の被害がありましたが、日本においても同様の被害が生じたそうです。

Flash形式のコンテンツ再生用ソフトウェアへの攻撃(2015年)

2015年には、Flash形式のコンテンツ再生用ソフトウェアに、複数の深刻なゼロデイ脆弱性が発見されました。

メモリー破壊やスタックオーバーフロー(関数呼び出し時に使用されるスタック領域が満杯になり、新たなデータを格納できなくなった状態)など、その脆弱性は23項目にも及び、攻撃者にシステム制御権を与える可能性があったようです。

この事件を契機に「脱Flash」の動きが加速し、最終的にはFlash自体のサポート終了へと向かうこととなりました。

VPN機器を狙った大規模攻撃(2019年)

2019年には、複数のVPN機器の脆弱性を悪用した大規模なゼロデイ攻撃が発生しました。

テレワーク導入の増加にともなってVPN利用が拡大したタイミングを狙った攻撃とされており、パッチ適用前の脆弱性を悪用し、認証をバイパスして企業ネットワークに侵入しました。

次世代ファイアウォールを実行するソフトウェアを狙った攻撃(2024年)

2024年4月、次世代ファイアウォールを実行するソフトウェアの一機能において、認証されていない遠隔の第三者により、任意のコード実行ができる脆弱性があることがわかりました。この脆弱性を悪用したゼロデイ攻撃が、国内外で確認されています。

脆弱性の深刻度は、共通脆弱性評価システムCVSSで「なし(0)」~「緊急(9.0~10.0)」までレベル分けされています(CVSS v3.0)。この脆弱性は、ベーススコアが最大の10.0と評価されたそうです。

IPA、JPCERT/CC からも、侵害調査の推奨などの注意喚起が行われました。

PHPの脆弱性を悪用した攻撃(2024年)

2024年6月、Webサーバーから外部のプログラムであるPHPを呼び出して実行する仕組みに、OSコマンドインジェクションの脆弱性が見つかりました。

この脆弱性が悪用され、Web Shell(Webサーバー上で実行できるスクリプトの一種)が設置されるといった被害や、ランサムウェアの感染が起きました。IPAからは、修正プログラムの適用などの注意喚起が行われています。

5. ゼロデイ攻撃の標的となりやすい組織の特徴

ゼロデイ攻撃はすべての組織が被害に遭う可能性がありますが、特に機密情報や知的財産を保有する企業、金融機関、重要インフラ事業者などが狙われやすい傾向にあります。

標的となりやすい組織の特徴を押さえ、自社のリスク評価に役立てましょう。

機密情報や知的財産を保有する企業

特許情報や新製品の設計図など、高い価値をもつデータを保有する企業は、産業スパイの標的になりやすい傾向があります。こうした企業がゼロデイ攻撃を受けると、知的財産の窃取リスクや金銭的損失、模倣品の出現などの影響が生じます。

特に、製薬会社やテクノロジー企業は、攻撃者にとって魅力的なターゲットです。

これらの企業では、数年から数十年にわたる研究開発の成果が電子データとして保存されており、攻撃者はこれらの情報の入手により、非常に大きな見返りが期待できると考える可能性があります。

金融機関や重要インフラ事業者

金融機関や電力・水道・交通などの重要インフラを担う組織は、社会的影響の大きさや取り扱うデータの価値、攻撃成功時の見返りといった観点から、ゼロデイ攻撃の標的になりやすい傾向にあります。

これらの組織は一般企業より高度なセキュリティ対策を講じている場合が多いものの、それゆえに攻撃者も高度な手法としてゼロデイ攻撃を仕掛けてくる可能性があります。

オープンソースソフトウェアを多用する組織

オープンソースソフトウェア(OSS)を業務に広く活用している組織は、それらの脆弱性がゼロデイ攻撃の標的になりやすい傾向があります。

その理由は、OSSはソースコードが公開されており、攻撃者が脆弱性を発見しやすいためです。また、セキュリティホールが残されたまま公開されているケースも存在します。

特に問題となるのは、多くの組織が使用している人気のあるOSSコンポーネントです。これらに脆弱性が発見された場合、攻撃者は同じ脆弱性をもつ多数の組織を一度に狙えます。

脆弱性が発見された場合は、すぐに対策を講じられるよう、常に監視体制を整えておくことが重要です。

サプライチェーン上の重要な位置を占める企業

サプライチェーン上で重要な位置にある企業は、ゼロデイ攻撃の格好の標的です。特に大企業と取引関係にある中小企業は、セキュリティ対策が脆弱なこともあり、攻撃者にとって「踏み台」として利用価値が高い存在です。

特に部品メーカーや物流業者、システム開発の外注先などは、最終製品を提供する大企業のシステムやネットワークへのアクセス権をもっている場合があります。

攻撃者はこの関係性を悪用し、まず対策の弱い中小企業を侵害した後、本来の標的である大企業へと侵入を試みます。

企業においては、自社が直接の標的でなくても、取引関係によって攻撃リスクが高まることを認識することが重要です。

6. ゼロデイ攻撃への効果的な対策

ゼロデイ攻撃は未知の脆弱性を突いてくるため、完全に防ぐことは困難です。しかし、基本的なセキュリティ対策の徹底やエンドポイント保護、防御強化などの対策によってリスクを抑えられる可能性があります。

具体的な防御策を理解し、実装の検討に役立ててください。

基本的なセキュリティ対策の徹底

ゼロデイ攻撃から組織を守るためには、基本的なセキュリティ対策の徹底が不可欠です。例えば、以下の内容が挙げられます。

| 基本のセキュリティ対策 | 詳細 |

|---|---|

| OSやアプリケーションを常に最新の状態に保つ | 開発元が脆弱性を発見次第、セキュリティパッチを適用 |

| IDとパスワードを適切に管理する |

|

| 定期的に脆弱性診断を実施する | システムの弱点を事前に発見し、対策することで攻撃の糸口を減らすのに役立つ |

| アクセス権限を適切に設定する | 重要なデータへのアクセスを最小限に制限し、被害の局所化を図る |

| 適切なバックアップ運用を行う | 万が一の事態に備え、「3-2-1ルール」(3つのバックアップ、2種類の媒体、1つは地理的に離れたオフサイト保管)に基づいたバックアップ運用を行う |

ゼロデイ攻撃をはじめとしたサイバー攻撃に備えるためには、前提として組織全体で基本的なセキュリティ対策を一貫して実施することが重要です。

サンドボックスやWAFによる防御強化

ゼロデイ攻撃への対策として挙げられるのが、サンドボックスとWAF(Web Application Firewall)の導入です。

サンドボックスは、隔離された環境でプログラムを実行し、その挙動を分析します。不審なファイルやURLは、実際のシステムに影響を与える前にこの環境で検証するため、未知の脅威に対しても防御を図ることが可能です。

一方、WAFはWebサーバーの前段またはサーバー内に設置され、Webサイトへの通信を監視・保護する役割をもちます。アプリケーションレベルでの監視であるため、ネットワークレベルでの監視を行うIDS / IPSと組み合わせた適用がおすすめです。

これらの技術を組み合わせると、シグネチャベースの従来型セキュリティでは検知できないゼロデイ攻撃に対しても、異常な挙動や不審なパターンを検出しやすくなります。多層防御の考え方に基づき、複数の防御手段を組み合わせることが重要です。

EDRによるエンドポイント保護

EDR(Endpoint Detection and Response)は、サーバーやパソコンなどのエンドポイント上での不審な挙動を検知し、迅速な対応を可能にするソリューションです。ゼロトラストセキュリティの考え方である「常に検証し、決して信頼しない」という原則に基づき、たとえ内部ネットワークであっても常に監視・検証を行います。

ゼロデイ攻撃が侵入してしまった場合でも、ネットワークやパソコンの挙動監視によって早期発見が可能となり、被害を抑えやすくなるでしょう。

詳しくは、以下の記事もご覧ください。

セキュリティ意識の向上と従業員教育

ゼロデイ攻撃の対策として、従業員のセキュリティ意識を向上することが重要です。例えば、以下の取り組みが考えられます。

- 最新の脆弱性情報を定期的に収集し、社内に周知する

- 情報リテラシーとモラルを向上させるための教育を行う

- 内部不正に対する懲戒処分やそれを規定した就業規則に関する周知を行う

情報リテラシーとモラル向上をめざした教育では、「不審な添付ファイルは安易に開封しない」「知らないリンクやURLは確認なしにクリックしない」「異常に気づいたら速やかに上司やICT担当者に報告する」など、基本的なルールについて定着させます。

セキュリティ研修を実施するのもよいでしょう。

これらの取り組みは一度だけでなく、継続的に実施することが重要です。従業員のセキュリティ意識を常に高い状態に保てるよう、定期的な研修や注意喚起の実施が求められます。

7. ゼロデイ攻撃を受けた場合の対応手順

ゼロデイ攻撃の被害に遭った場合は、迅速かつ適切な対応が不可欠です。一般的な対応手順は、以下のとおりです。

- 初動対応をとり、被害拡大の防止を図る

- 証拠保全と原因調査に務める

- 求められる対処を迅速に実施する

- 再発防止策を策定し、実施する

対応手順を把握しておくと、万一の場合に備えられます。

1. 初動対応をとり、被害拡大の防止を図る

ゼロデイ攻撃の被害に気づいたら、迅速に初動対応を行い、被害の拡大を防ぐことが重要です。以下の対応を速やかに実施しましょう。

| 項目 | 詳細 |

|---|---|

| 被害アカウントについて |

|

| 被害拡大防止のため |

|

初動対応の速さが、被害の規模を大きく左右します。組織内で対応手順を事前に明確化し、訓練しておくと、実際の攻撃発生時に冷静かつ効率的に対処できるようになります。

2. 証拠保全と原因調査に務める

ゼロデイ攻撃を受けたときは、まず通報者や関係者から詳細情報を収集し、事実確認を丁寧に行います。この段階では、以下の点に注意が必要です。

- ログやデータの保全を最優先し、証拠を改変しないよう配慮する

- 攻撃の侵入経路や被害範囲を特定するため、システムログを詳細に分析する

- 感染した可能性のある端末はネットワークから隔離し、調査を実施する

収集した情報をもとに、社内セキュリティチームで対応の方向性を判断し、その結果を関係者に速やかに連絡します。対応の必要性に関わらず緊急性の高い場合は、適切な注意喚起や情報発信を行いましょう。

対応が必要と判断した場合は、証拠から攻撃の手法や目的を分析し、具体的な対応計画を策定します。復旧手順や再発防止策も含め、組織全体で共有できるよう文書化することが重要です。

3. 求められる対処を迅速に実施する

ゼロデイ攻撃による被害が確認されたら、策定した対応計画に基づいて迅速に対処を実施します。

組織内の対応能力を超える場合は、セキュリティベンダーやICTコンサルタントなど外部の専門家への技術支援の依頼を検討しましょう。その際は経営層と連携し、必要なリソースを確保します。

また、情報セキュリティ機関への相談や警察のサイバー犯罪対策部門への被害届の提出、情報提供の依頼も必要です。

これらの対応と並行して、インシデントの通報者や関係者への状況報告、監督官庁への届出、必要に応じたプレスリリースなど、適切な情報開示も行います。

対応後は、問題が解決したかを必ず確認してください。

4. 再発防止策を策定し、実施する

ゼロデイ攻撃の被害から回復した後は、同様の攻撃を受けないよう、再発防止策を策定・実施することが重要です。以下の対策を講じましょう。

| 再発防止策 | 詳細 |

|---|---|

| システム面の強化 |

|

| 人的対策の強化 |

|

組織全体のセキュリティレベルを段階的に向上させるためには、セキュリティポリシーを更新し、PDCA(計画・実行・評価・改善)サイクルを回すことが重要です。

8. ゼロデイ攻撃に関してよくある質問

ゼロデイ攻撃について、よく寄せられる質問とその回答をご紹介します。理解を深めるために参考にしてください。

ゼロデイ攻撃の有名な事例は何ですか?

代表的なのが、2014年のシェルショック事件、2015年のFlash形式のコンテンツ再生用ソフトウェアへの攻撃です。

2024年には、次世代ファイアウォールを実行するソフトウェアを狙った攻撃も確認されています。

ゼロデイ攻撃の代表的な手法は?

マルウェア添付メール、Webサイト改ざん、脆弱なVPN機器を狙った攻撃、サプライチェーン上の弱点を狙った攻撃が挙げられます。

未知の脅威であるゼロデイ攻撃には、ゼロトラストセキュリティや多層防御の考え方が重要です。

9. まとめ

ゼロデイ攻撃とは、ソフトウェアの脆弱性が発見されてから、修正パッチがリリースされるまでの「ゼロデイ(0-day)」の間隙を突くサイバー攻撃です。

近年、脆弱性の発見から悪用した攻撃が発生するまでの時間が早くなっています。そのため、脆弱性対策情報が公開された場合、早めに対策を実施することが重要です。

企業は情報資産を守るために、手法の他、過去や最新の事例を把握しつつ、適切な対策を講じていくことが求められます。

- 掲載している情報は、記事執筆時点のものです

- 各会社名、各製品名およびサービス名などは、各社の商標または登録商標です

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。