IDS・IPSとは?それぞれの機能や違い、防げる攻撃を解説

IDS(不正侵入検知システム)とIPS(不正侵入防御システム)は、不正アクセスや異常な通信の検知、遮断を行うセキュリティ製品です。

サイバー攻撃が多様化する現代において、ファイアウォール(FW)やWebアプリケーションファイアウォール(WAF)と並んで重要な役割を担っています。

本記事では、IDSとIPSの定義やそれぞれの違い、導入形態や検知方法などを紹介します。製品比較のポイントも解説しますので、IDS / IPS製品を導入するときの参考にしてください。

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。

1. IDSとは

IDSは「Intrusion Detection System(不正侵入検知システム)」の略称で、ネットワーク上を流れる通信データを監視し、不正アクセスや攻撃の兆候を検知するシステムです。

いわば、ネットワークセキュリティにおける監視カメラのような役割を果たし、外部からの異常な通信を検知した際には、管理者に警告を通知します。これにより、被害が拡大するリスクをおさえることが可能です。

2. IPSとは

IPSは「Intrusion Prevention System(不正侵入防御システム)」の略称で、ネットワーク上を流れる通信を監視し、外部からの攻撃や不正アクセスをリアルタイムで検知・通知・遮断するセキュリティシステムです。

ファイアウォールのようにポート番号やIPアドレスで通信を制御するだけでなく、通信内容を詳細に分析し、より高度な攻撃を検知・防御します。OSやWebサーバーの脆弱性を突いた攻撃や、マルウェア感染などへの対策に寄与します。

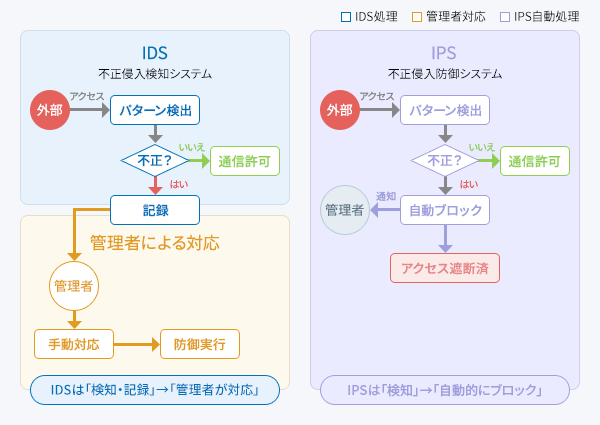

3. IDSとIPSの違い

IDSとIPSはどちらもネットワークセキュリティを守るためのシステムで、その違いは役割といえるでしょう。

IDSは不正侵入「検知」システムとして、ネットワーク上の不審な活動を監視し、管理者に警告を発します。一方、IPSは不正侵入「防御」システムであり、IDSのように不審な活動を検知するだけでなく、実際に攻撃をブロックする機能も備えています。

わかりやすくいうと、IDSは火事を検知して警報を鳴らすものの消化はしない火災報知器、IPSは火事を検知すると同時に、自動的に水を噴射して火を消すスプリンクラーのようなものです。

それぞれのメリット・デメリットは、以下のとおりです。

| IDS | IPS | |

|---|---|---|

| メリット | 通信経路に設置しなくてよい | 攻撃を自動的に防御し、速やかな対策に寄与する |

| デメリット | 管理者による防御対応が必要 | 誤検知によるサービス停止の可能性がある |

IDSは異常を検知して通知するのみであるため、通信経路に設置する手間がかかりにくいメリットがあります。ただし、防御するには管理者による対応が必要になるのが一般的です。

一方、IPSは攻撃を自動的に防御できるよう、通信経路の間に設置します。

IDSとIPSは、併用するのが一般的です。これにより、それぞれのメリットを享受しつつ、デメリットを補完できます。

4. IDS / IPSの導入形態

IDS / IPSの導入形態は、以下の3つです。

| 導入形態 | ホスト型 | ネットワーク型 | クラウド型 |

|---|---|---|---|

| 特徴 | 個々の端末にソフトウェアをインストール | ネットワーク上に設置した専用機器で通信を監視 | クラウドサービスを利用 |

| メリット | 個々のホストを注意深く監視できる | ネットワーク上の通信を専門的に監視できる | 設定や調整をベンダーに依頼できるため、導入しやすい |

| デメリット | 監視対象のホストごとにインストールが必要 | 通信量を考慮した製品の選定が必要 | 提供ベンダーによって検知能力や費用などに差がある |

それぞれの特徴を理解したうえで、自社の環境やニーズに合った形態を選択することが重要です。

ホスト型

ホスト型は、監視対象のサーバーなどの機器に直接IDS / IPSをインストールして利用するタイプです。ネットワーク型のようにネットワークを監視するのではなく、個々のホスト内で起こるイベントを監視します。

ホスト型の主な役割は、ログやファイルの改ざん監視、不審なプログラムの動作検知、不審なアクセスや動作の防御です。

とはいえ、監視対象のホストごとにインストールが必要なため、管理の手間がかかる場合があります。

ネットワーク型

ネットワーク型は、ネットワーク上にIDS / IPSを設置し、広範囲にわたる異常な通信を検知・防御するタイプです。IDSとIPSで設置方法が異なります。

| 比較項目 | IDS | IPS |

|---|---|---|

| 設置方法 | ミラーポート※に接続するミラー型 | ネットワークの通信経路に直接設置するインライン型 |

| 特徴 | ネットワークトラフィックを複製して受け取り、解析して異常を検知 | リアルタイムでネットワークトラフィックを監視しつつ、不正な通信を遮断、変更して攻撃を防ぐ |

- ミラーポート:ネットワーク機器の通信内容を複製して出力する機能

ネットワーク型のIDS / IPSは、ネットワークを通過する大量のパケットを処理するため、性能以上の通信を受信した場合、処理しきれず検査の順番待ちが発生する可能性があります。そのため、通信量を考慮した製品の選定が必要です。

クラウド型

クラウド型は、クラウドサービスとして提供されるIDS / IPSです。インターネット経由で利用できるため、ネットワーク設定を変更する必要が基本的になく、導入しやすいメリットがあります。

検知パターンの設定や調整もサービス提供ベンダーが行うため、運用工数の負担も少ないケースが多いでしょう。

クラウド型のIDS / IPSは、特にセキュリティ担当者がいない、リソースが限られている中小企業にとっておすすめの選択肢です。

ただし、提供ベンダーによって検知能力や費用などに差があるため、事前の確認が不可欠です。

5. IDS / IPSの検知方法

IDS / IPSには、シグネチャ型とアノマリ型といった2つの検知方法があります。

| 検知方法 | 特徴 |

|---|---|

| シグネチャ型 | あらかじめ登録された既知の攻撃パターン(シグネチャ)と照合して、一致した場合に攻撃を検知 |

| アノマリ型 | 正常な通信パターンを学習し、そこから逸脱した通信を異常とみなして検知 |

それぞれの特徴を理解し、自社に最適なIDS / IPSの選択に役立てましょう。

シグネチャ型

シグネチャ型のIDS / IPSは、既知の攻撃パターンを定義した「シグネチャ」と呼ばれるデータベースと照合し、不正な通信を検知する方法です。

既知の攻撃に対して高い検知精度をもち、誤検知も比較的少ない特徴があります。リアルタイムで検知できるため、管理者の負担を軽減しつつ、迅速な対応をサポートします。

ただし、シグネチャに登録されていない未知の攻撃は基本的に検知できないため、常に最新のシグネチャに更新するか、次のアノマリ型を採用する必要があります。

アノマリ型

アノマリ型のIDS / IPSは、平常時の状態をベースラインとして設定(しきい値)し、そのベースラインと異なる通信を検知した場合に、攻撃が発生したと判断する検知方法です。

シグネチャ型で検知できなかった未知の攻撃を検知できますが、正常値の定義を誤ると、誤検知する可能性があります。

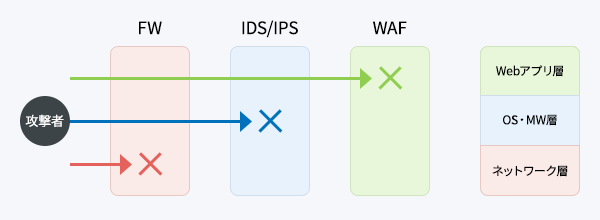

6. 情報セキュリティにおけるIDS / IPSの位置づけ

IDS / IPSは、ファイアウォール(FW)やWebアプリケーションファイアウォール(WAF)では防ぎきれないOSやミドルウェア層への攻撃を検知・防御することで、多層防御の一翼を担います。

サイバー攻撃が複雑化する今、1つのセキュリティシステムだけですべての脅威に対応することは困難です。そこで多層的な防御を講じることが欠かせません。

一方で、最近ではクラウド環境やテレワーク環境になっているケースも増えてきており、IDS / IPSやファイアウォールを活用し、社内ネットワークと外部ネットワークの境界にセキュリティ対策を施す「境界型防御」では不十分だという指摘もあります。そこで、全通信を常に検証する必要性があるとする「ゼロトラスト」の考え方が注目されています。

とはいえ、境界型防御とゼロトラストは、どちらが優れている、もしくは劣っているという話ではありません。

ゼロトラストは導入に時間とコストがかかる特徴があり、さらにクラウド環境を利用しない業務などにおいては、IDS / IPSのような境界型防御が有効なケースもあるでしょう。

実際、SDKI Analyticsによれば、2024年のクラウドIDS / IPSの市場規模は100億米ドル(約1兆490億円※)に対し、2037年は634億米ドル(約9兆448億円)になると見込まれています。

- 2025年2月26日換算

7. IDS / IPSで防げる攻撃・防げない攻撃

IDS / IPSは、さまざまなサイバー攻撃からシステムを守りますが、万能ではありません。実際に、どのような攻撃からOSやミドルウェアを守ってくれるのかを紹介します。

IDS / IPSで防げる攻撃

IDS / IPSは、外部からの不正アクセスや攻撃を検知・防御するシステムです。具体的には、以下のような攻撃を対象とします。

| 防げる攻撃 | 特徴 |

|---|---|

| DDoS(ディードス)攻撃 | 大量のデータを送り込むことでネットワークを麻痺させ、システムを一時的に停止させる攻撃 |

| DoS(ドス)攻撃 | 1台のコンピューターから行う、DDoSと同様の攻撃 |

| SYNフラッド攻撃 | DDoS攻撃の一種で、サーバーに大量の接続要求(SYNパケット)を送信してサービスを妨害する攻撃 |

| バッファオーバーフロー攻撃 | コンピューターのメモリ領域にあるバッファに大量のデータを送りつけ、誤作動を起こさせる攻撃 |

| マルウェア感染 | ウイルスやランサムウェアなど、不正アクセスや情報搾取、システム破壊などを目的とした悪意のあるソフトウェア |

| エクスプロイト | ソフトウェアやハードウェアの脆弱性を悪用して不正な攻撃を行うプログラムや、攻撃そのもの |

ただし、後述するように、IDS / IPS製品によって防げる攻撃は異なるため注意が必要です。

IDS / IPSで防げない攻撃

IDS / IPSは万能なわけではなく、以下のように防ぎきれない攻撃が存在します。

| 防げない攻撃 | 特徴 |

|---|---|

| OSコマンドインジェクション | 外部からの入力を介し、不正にOSのコマンドを実行させる攻撃 |

| SQLインジェクション | Webアプリケーションの脆弱性を悪用してデータベースに不正なSQL文を注入(インジェクション)する攻撃 |

| クロスサイトスクリプティング(XSS) | ユーザーのブラウザ上で不正なスクリプトを実行する攻撃 |

これらは、Webアプリケーションファイアウォール(WAF)であれば基本的に防げる攻撃です。

また、IDS / IPSは外部からの不正アクセスも防御できませんが、これもファイアウォール(FW)であれば、多くの場合防げます。

そのため、これらの攻撃への対策として、多層防御の考え方が重要です。FWやWAF、アンチウイルスソフトなど、IDS / IPS以外のセキュリティ対策と組み合わせると、より強固なセキュリティ体制を構築できます。

8. IDS / IPS製品を比較検討するときのポイント

IDS / IPS製品は多種多様であり、最適な製品を選択するには、いくつかの重要なポイントを比較検討する必要があります。

ポイントを解説しますので、導入時に役立ててください。

タイプはクラウド型かアプライアンス型か

IDS / IPS製品の導入形態には、クラウド型とアプライアンス型があります。

| 比較項目 | クラウド型 | アプライアンス型 |

|---|---|---|

| 特徴 | 設定変更不要で導入作業が容易 | ネットワーク設定変更が必要 |

| コスト | 比較的低コスト | 比較的高コスト |

| 導入スピード | 速い | 時間が必要 |

| 運用 | サービス提供者側で実施 | 自社で実施 |

| カスタマイズ性 | 低い | 高い |

| 障害発生時 | サービス提供者(ベンダー)の保守環境に依存 | 自社で対応 |

クラウド型は、サービス提供者のクラウド基盤上に構築されているため、導入が多くの場合容易で、コストも比較的安価です。

最新のセキュリティ対策が常に適用されていることが多いため、運用負担がそれほど大きくはならない一方、カスタマイズ性は低いというデメリットがあります。また、障害が発生したときの影響の度合いは、サービス提供者の保守の質によって変わります。

一方、アプライアンス型は、専用のハードウェア機器を自社のネットワークに設置する必要があるため、導入コストは高い傾向です。自社運用によりカスタマイズ性が高く、環境に合わせて最適なセキュリティ対策を施しやすいのもメリットです。また、障害発生時にも自社で対応できるため、迅速な復旧につなげやすい点も特徴として挙げられます。

このように、それぞれにメリット・デメリットがあるため、自社の環境や運用体制、予算などを考慮して選択する必要があります。

守備範囲・守備性能はどのくらいか

IDS / IPSは外部からの不正アクセスや攻撃を検知・防御するシステムですが、具体的にどの攻撃を防げるのかは製品によって異なります。どのような不正アクセスや攻撃があるのかを把握したうえで、自社にとって脅威となるものを防げるのか確認することが大切です。

また、ファイアウォール(FW)やWebアプリケーションファイアウォール(WAF)といった機能を備えているものもあります。機能が増えれば初期費用や運用費用は高くなるのが一般的なため、自社のセキュリティ状況を確認し、無駄が出ないようにするのもポイントです。

初期費用・運用費用はいくらか

IDS / IPS製品の導入時には、初期費用と運用費用についても事前に把握しておきましょう。

| 費用項目 | 主な費用内容 |

|---|---|

| 初期費用 |

|

| 運用費用 |

|

また、セキュリティ専門業者に運用管理を委託すると、別途費用が発生します。

製品によって費用は大きく異なるため、複数の製品を比較検討し、自社の予算やニーズに合った製品を選択することが重要です。

9. IDS / IPSに関してよくある質問

IDS / IPSに関してよくある質問とその回答を簡潔にまとめました。押さえておきたい内容を把握する参考にしてください。

IDSとIPSはどう使い分ければよいですか?

IDSは誤検知によるシステム停止のリスクが低いため、システムの安定稼働を重視する場合に適しています。

一方、IPSはリアルタイムで脅威を防御できるため、情報漏洩対策を最優先したい場合におすすめです。

とはいえ、IDS / IPSは、どちらか一方ではなく、併用するのが一般的です。

IDS / IPSとFW・WAFの違いは何ですか?

ファイアウォール(FW)とWebアプリケーションファイアウォール(WAF)は、どちらも不正アクセスを遮断する機能をもちますが、IDS / IPSとは守備範囲が異なります。

| 項目 | 守備範囲 |

|---|---|

| IDS / IPS | OSやミドルウェア層 |

| FW | ネットワーク層 |

| WAF | アプリケーション層 |

それぞれ異なるレイヤーでセキュリティ対策を行うため、組み合わせることで、多層防御を実現し、セキュリティレベルを高められます。

ファイアウォールについては、以下の記事で詳しく解説しています。

IDS / IPSとUTMの違いは何ですか?

UTM(Unified Threat Management:統合脅威管理)は、IDS / IPSを含む総合型のセキュリティ製品です。IDS / IPSやファイアウォール(FW)、アンチウイルス、アンチスパム、Webフィルタリングなど、複数のセキュリティ機能を1つに統合し、多層的な防御を実現します。

UTMについては、以下の記事も参考にしてください。

IDS / IPSとEDRの違いは何ですか?

EDR(Endpoint Detection and Response)とは、PCやサーバーなどのエンドポイントでの不審な挙動を検知・分析し、スピーディな対応に寄与する製品です。

IDS / IPSはネットワークの通信を監視し、外部からの脅威の侵入を防ぐことに重点を置いていますが、EDRはエンドポイントに着目し、すでに侵入した脅威への対応を得意とします。

IDS / IPSとEDRはそれぞれ異なる役割をもつため、組み合わせて使用することで、より強固なセキュリティ対策を実現できるでしょう。

EDRについては、以下の記事もご覧ください。

10. まとめ

IDS(不正侵入検知システム)とIPS(不正侵入防御システム)は、不正アクセスや異常な通信の検知や遮断を行うセキュリティ製品です。

自社のセキュリティ強化に結びつけるには、IDS / IPSの機能を正しく把握したうえで、既存のシステムと突き合わせ、何が足りていないかを整理することが重要です。

それにより、自社の効率の良いセキュリティ強化に寄与する製品導入につながるでしょう。

- 掲載している情報は、記事執筆時点のものです

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。