不正アクセス対策9選!最新動向から手口、発生時の対処法まで

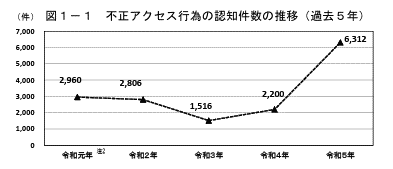

近年、企業や個人を狙った不正アクセスの脅威が急速に拡大しています。総務省の発表によると、令和5年(2023年)の不正アクセス行為の認知件数は6,312件に達し、前年と比較して4,112件(約186.9%)も増加しました。

引用:総務省「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況」

この驚異的な増加率は、サイバーセキュリティ対策の重要性が一層高まっていることを示しています。

本記事では、企業や社員個人が実施すべき不正アクセス対策から主な攻撃手口、被害発生時の対処フロー、対策を怠った場合のビジネスリスクまで、詳しく解説します。

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。

1. 企業が実施すべき不正アクセス対策

企業のシステムやネットワークを不正アクセスから守るには、多層的な防御策を講じることが重要です。サイバー攻撃の手法は日々進化しているため、単一の対策だけでは十分な防御ができません。

効果的な不正アクセス対策には、アクセス権限の適切な設定・管理や多要素認証の導入、セキュリティシステムの導入などが挙げられます。

企業で実施が推奨される対策を把握し、導入検討に役立ててください。

アクセス権限の適切な設定と管理

アクセス権限の適切な管理は、不正アクセス対策の基本です。「誰が」「どの情報に」「どのような操作ができるか」を明確に定義しましょう。

具体的な管理ポイントは、以下のとおりです。

- 必要最小限の権限付与

- 権限の棚卸しと定期的な見直し

- アクセスログの監視

セキュリティの概念には、ユーザーやシステムがタスクを実行するために必要な権限のみを付与する「最小権限の原則(Principle of Least Privilege:POLP)」があります。

管理者権限の使用を必要な場面のみに制限する、定期的な権限の棚卸しを実施して過剰な権限を見直すなどの対応が推奨されます。

特に、重要情報(顧客データ、人事情報など)へのアクセスは厳格に管理することが重要です。

多要素認証の導入

多要素認証は、以下3つの認証要素から2つ以上を組み合わせてセキュリティを強化する仕組みです。国や情報処理推進機構(IPA)でも導入を推奨しています。

| 認証要素 | 詳細 |

|---|---|

| 記憶情報(知識要素) | パスワードや秘密の質問など、ユーザーが知っている情報 |

| 所持情報(所有要素) | スマートフォンやセキュリティキーなど、ユーザーが持っているもの |

| 生体情報(生体要素) | 指紋や顔認証など、ユーザー本人の身体的特徴 |

多要素認証の導入により、パスワードが漏えいしても、他の要素がなければ不正アクセスできない状態になります。

導入時には、対象システムの重要度や利便性のバランスを考慮したうえで認証方式を選択することが重要です。

不要なサービスの停止

不正アクセス対策では、攻撃者が利用できる侵入経路を減らすことが重要です。そのために、以下の対策を徹底しましょう。

- 使用していないアプリケーションやサービスを停止する

- 未使用のポートを閉じて攻撃対象領域を減らす

- サーバー上の不要な機能や拡張機能を無効化する

これらの対策は、万が一セキュリティ侵害が発生した場合でも、攻撃者のアクセスできる範囲を限定するのに役立ちます。

セキュリティシステムの導入

企業のネットワークを不正アクセスから守るためには、適切なセキュリティシステムの導入が不可欠です。複数のシステムを組み合わせると、多層防御を図れます。

ファイアウォール

ファイアウォールは、社内ネットワークとインターネットの境界に設置するセキュリティ装置です。許可されたトラフィックのみを通過させ、不審な通信を遮断することで外部からの攻撃を防ぐ役割をもちます。

ファイアウォールには以下3種類があり、それぞれ特徴が異なります。

| 種類 | 特徴 |

|---|---|

| パケットフィルタリング | インターネット上でやりとりされるパケット単位で解析 |

| アプリケーションレベルゲートウェイ | 内部コンピューターの代わりに外部サーバーにアクセスし、通信を内部に伝える |

| サーキットレベルゲートウェイ | 従来のパケットフィルタリング機能に、ポート制御機能を追加 |

特徴を把握したうえで、環境や目的に応じて選択しましょう。

詳しくは以下の記事で解説していますので、あわせてご覧ください。

IDS / IPS

IDS(不正侵入検知システム)とIPS(不正侵入防御システム)は、ネットワーク上の不審な活動をリアルタイムで監視し、攻撃パターンを検知・ブロックするセキュリティシステムです。

IDSは「不正侵入検知システム」として機能し、ネットワーク上の怪しい活動をリアルタイムで監視して、異常を発見すると管理者へ通知します。

これに対してIPSは「不正侵入防御システム」であり、不審な活動の検出だけでなく、攻撃を能動的に阻止する機能をもっています。

身近な例で説明すると、IDSがもつ役割はセキュリティカメラのようなものです。侵入者を発見したら警報を鳴らしますが、実際に侵入者を止める行動は取りません。

一方IPSは、セキュリティガードのように機能し、不審者を見つけると即座に立ち入りを阻止します。つまり、IDSが「監視と通報」に特化しているのに対し、IPSは「対処までの防御」を自動化するシステムといえます。

とはいえ、IDS / IPSには、外部からの入力を経由して不正にOSのコマンドを実行させる「OSコマンドインジェクション攻撃」など、防ぎきれない攻撃もあります。

こういったサイバー攻撃にも対策したい場合には、WAF(Web Application Firewall)との併用がおすすめです。

IDS / IPSについて、詳しくは以下の記事でも解説しています。

WAF

WAF(Web Application Firewall)は、Webアプリケーションを狙った攻撃から保護するための専門的なセキュリティシステムです。

一般的なファイアウォールがネットワークレベルでの防御を行うのに対し、WAFはアプリケーションレベルで攻撃を検知・防御します。

例えば、データベースを不正に操作する「SQLインジェクション攻撃」や、悪意のあるスクリプトを埋め込む「クロスサイトスクリプティング(XSS)攻撃」などに対して有効とされます。

EDR

EDR(Endpoint Detection and Response)は、パソコンやスマートフォン、サーバーなどのエンドポイント端末における不審な挙動を監視・検知し、サイバー攻撃へのスピーディな対応を支援するセキュリティシステムです。

検知・通知、隔離、調査、復旧といった機能をもっています。

- 端末上の全活動をリアルタイムで監視し、異常な振る舞いを検知

- AIや機械学習を活用して未知の脅威も検出することが可能

- 感染した端末の隔離や自動対処が可能

EDRの導入は、シグネチャでは検出できない新種のマルウェアや標的型攻撃への対応に役立ちます。リモートワーク環境下でも、社外の端末を保護できるでしょう。

詳しくは以下の記事も参考にしてください。

UTM

UTM(Unified Threat Management)は、複数のセキュリティ機能を1つの機器に統合した包括的なセキュリティシステムで、管理の効率化と複合的な防御に役立ちます。

主要な機能は、以下のとおりです。

| セキュリティ機能 | 主な役割・特徴 |

|---|---|

| ファイアウォール | ネットワークの境界に位置し、通信の可否を制御 |

| IDS / IPS | IDS:不正アクセスを検知して警告を発する IPS:不正アクセスを検知し自動的に遮断 |

| Webフィルタリング | Webサイトへのアクセスを制御し、不適切なサイトや危険なサイトへのアクセスをブロック |

| DNSフィルタリング | DNS解決の段階で危険なドメインへのアクセスを遮断 |

| アンチウイルス | マルウェアやウイルスを検出・除去 |

| アンチスパム | 迷惑メールを検出、分類、ブロック |

| アプリケーション制御機能 | 特定のアプリケーションの使用を許可 / 制限する |

| SSL / TLSインスペクション | 暗号化された通信(HTTPSなど)の内容を復号して検査 |

特に中小企業など、専任のセキュリティ担当者を置けない組織にとって、UTMは管理の手間を減らしながらセキュリティ対策を実現できる有効な選択肢です。

詳しくは、以下の記事でも解説しています。

定期的な脆弱性診断の実施

サイバー攻撃の手法は日々高度化しており、新たな脆弱性も頻繁に発見されています。そのため企業では、システムやネットワークの脆弱性を定期的に診断することが重要です。

脆弱性診断の定期的な実施により得られるメリットは、以下のとおりです。

- セキュリティレベルの維持・向上

- 企業のセキュリティ意識の向上

- インシデント対応コストの削減

- コンプライアンス対応の証明

推奨される診断頻度は、一般的には1年に1回以上ですが、状況に応じて決める必要があります。

特に重要なシステムや頻繁に更新されるシステムについては、より高頻度での診断が望ましいでしょう。また、大きなシステム変更を行った際には、その都度診断を実施するのがおすすめです。

従業員への情報セキュリティ教育の実施

従業員への情報セキュリティ教育は、組織のセキュリティ対策の根幹となる重要な施策です。

効果的な教育実施のポイントとして、以下の内容を含めましょう。

| ポイント | 詳細 |

|---|---|

| 不審なメールや添付ファイルへの対応 | フィッシングメールの見分け方や、添付ファイルを開く前の確認手順を具体的に教育 |

| テレワーク時の情報漏えい防止策 | 公衆無線LANの危険性を理解させ、VPNの適切な活用方法を指導 |

| 内部不正防止策 | 情報の持ち出し禁止ルールの徹底と、アクセス権限管理の重要性について理解を促す |

情報セキュリティ教育は、一般社員、管理職など対象者別にカスタマイズし、定期的に実施することが重要です。

2. 社員個人ができる不正アクセス対策

企業だけでなく、社員個人レベルで不正アクセスに対策することも重要です。

例えば、OSやソフトウェアの定期的な更新、適切なパスワード設定や管理、不審なメールや添付ファイルへの正しい対応などが挙げられます。

周知を図るために、社員個人ができる対策を把握しましょう。

OSやソフトウェアの定期的な更新

OSやソフトウェアの定期的な更新は、個人でできる不正アクセス対策の基本です。アップデートを怠ると、既知の脆弱性を悪用したサイバー攻撃に無防備な状態が続いてしまいます。

アップデートでは主に、セキュリティ上の問題点や脆弱性の修正、機能の追加・強化、不具合の解消が実施されます。なかでも、セキュリティに関するアップデートは優先的に適用することが重要です。

適切なパスワード設定や管理

セキュリティの基本となるパスワードは、以下のポイントを押さえて設定・管理します。

| ポイント | 詳細 |

|---|---|

| 設定方法 |

|

| 管理方法 |

|

「パスワードを定期的に変更する必要がある」という考え方は、現在では特に推奨されていません。むしろ、複数のサービスで使いまわさない強固なパスワードを設定することが重要です。

不審なメールや添付ファイルへの正しい対応

不審なメールを受け取った際は、以下の基本原則を徹底するよう周知しましょう。

| 基本原則 | 詳細 |

|---|---|

| メールを開かない | 不審なメールは開くだけでウイルス感染のリスクがある。「確認」「重要」「セキュリティ」などを強調する件名には特に注意が必要。プレビュー機能はOFFにしておくとよい |

| リンクをクリック・タップしない | メール内のURLは詐欺サイトへの誘導が目的の可能性がある。必要なサイトへのアクセスは、公式アプリやブックマークから行う |

| 個人情報を入力しない | 有名企業を装った偽サイトへ誘導し、IDやパスワード、クレジットカード情報などを盗み取ろうとするフィッシング詐欺に注意。メールから誘導されたサイトでの情報入力は避け、不安な場合は直接企業に問い合わせる |

不明なメールは開かずに、担当者に報告・相談するよう促しておくことが重要です。

3. 不正アクセスの主な手口と攻撃パターン

不正アクセスは、ID・パスワード管理の甘さやシステムの脆弱性、ネットワークの設定ミスなど、さまざまな原因によって発生します。

そのため、攻撃者の手口は主に、脆弱性の悪用やマルウェア感染、なりすましです。攻撃手法を理解し、自社の対策検討に役立てましょう。

脆弱性の悪用

攻撃者はシステムやソフトウェアに存在するセキュリティ上の欠陥を探し出し、それを突破口として侵入を試みます。脆弱性を悪用する主な事例は、以下のとおりです。

| 脆弱性の悪用事例 | 詳細 |

|---|---|

| パッチ未適用の脆弱性 | OSやアプリケーションの更新が遅れることで発生する。既知の脆弱性を悪用されるリスクが高まる |

| 設定ミスによる脆弱性 | デフォルト設定のままのサーバー、不要なサービスの稼働、アクセス制限の不備 |

| Webアプリケーションの脆弱性 | データベースを不正操作するSQLインジェクション、悪意のあるスクリプトを実行するクロスサイトスクリプティング(XSS)など |

脆弱性対策としては、定期的なパッチ適用やアップデート、システム設定の適切な見直し、Webアプリケーションセキュリティテストの実施が効果的です。

企業は、脆弱性情報を常に収集し、迅速に対応する体制を整えることが重要です。

マルウェア感染

企業システムへのマルウェア感染は、さまざまな経路で発生します。主な感染経路は、以下のとおりです。

- 悪意あるスクリプトが埋め込まれたWebサイトの閲覧

- 偽装されたメール添付ファイルの開封

- USBメモリーやCD、DVDなどの外部媒体の利用

感染したシステムでは、パソコンの起動・動作が著しく遅くなる、身に覚えのないメールが勝手に送信される、不審なポップアップが頻繁に表示されるなどの症状が現れることがあります。

近年、特に警戒すべきは「ランサムウェア」と呼ばれるマルウェアです。これはデータを暗号化して使用不能にし、復号の見返りに身代金を要求する手法で、多くの企業の情報資産が標的となっています。

また、企業環境ではネットワークトラフィックの急激な変化もマルウェア感染の兆候となるため、定期的な監視が重要です。

以下の記事も参考にしてください。

なりすまし

なりすましとは、他者の名前や身分を不正に利用して、その人物になりきる行為です。不正アクセスの手口として非常に巧妙化しており、見分けるのが難しくなっています。

主な手口は、以下のとおりです。

- 企業や金融機関などの公的機関を装ったメール送信

- SNSアカウントの乗っ取りによるなりすまし投稿

- 正規サイトに酷似した偽サイトの作成

特に企業では、「フィッシング詐欺」や「ソーシャルエンジニアリング」による被害に注意が必要です。

フィッシング詐欺は、金融機関や有名企業を装った偽メール・偽サイトを使い、個人情報やクレジットカード情報を不正に入手する手法です。

一方、ソーシャルエンジニアリングは、人間の心理的な隙や行動パターンを利用して情報を盗み出す手法です。

フィッシング詐欺について解説した記事もあわせてご覧ください。

4. 不正アクセスされているかを確認する方法

不正アクセスを早期発見するには、定期的な確認が欠かせません。

ログイン履歴や監査ログの確認の他、アカウントロックやログイン失敗通知の有無もチェックしましょう。セキュリティツールを活用した検知もおすすめです。

不正アクセスの兆候を見逃さない体制を構築できるよう、企業は早期発見に必要なモニタリングポイントと異常検知の方法を理解しておくことが大切です。

ログイン履歴、監査ログの確認

不正アクセスの痕跡は、システムが記録するログに表れることが多くあります。特に以下のような不審なパターンに注意が必要です。

- 通常と異なる時間帯(深夜や休日)のログイン

- 短時間に集中した複数回のログイン試行

- 普段使用しない場所やIPアドレスからのアクセス

- 一般的なユーザーが操作しないシステム領域へのアクセス

監査ログによっては、「いつ・誰が・何をしたか」という詳細情報を確認できるため、不正アクセスの早期発見に役立ちます。

アカウントロックやログイン失敗通知の有無

多くのサービスでは、不正なログイン試行があった場合に、通知やアカウントロックの機能を提供しています。これらの通知が突然増加した場合、どこかでログイン情報が漏えいした可能性があります。

特に、短期間に複数のサービスから同様の通知が届いた場合は、パスワードの使い回しによる被害の可能性が高いため、早急にすべてのサービスのパスワードを変更したほうがよいでしょう。

不審な通知を受けた場合には該当サービスでのログイン履歴を確認し、身に覚えのないログインがあればすぐにパスワード変更や多要素認証の設定を行ってください。

セキュリティツールを活用した検知

複数のセキュリティツールを組み合わせると、不正アクセスの早期発見と被害拡大防止に役立ちます。

近年、従来の境界防御に依存したセキュリティモデルから、「ゼロトラスト」へと考え方がシフトしてきました。

ゼロトラストとは「信頼せず、常に検証する」という原則に基づくセキュリティアプローチで、社内・社外を問わず、すべてのアクセスを信頼しないことを前提としています。

不正通信を検知してさまざまな脅威をブロックするUTMだけでなく、各端末で不審な挙動やサイバー攻撃の兆候を検知・保護するEDRを併用すると、事前防御から事後対策まで図れるでしょう。

ただし、ツールだけに依存せず、定期的なログ確認と併用することも重要です。

5. 不正アクセス被害を受けた場合の対処フロー

不正アクセスの被害を受けた場合、迅速かつ適切な対応が、被害拡大の防止と信頼回復の鍵となります。以下の対処フローに沿って行動しましょう。

- 初動対応と被害拡大の防止

- 証拠保全

- 関係者への報告と通知

- 専門機関への相談

対応の遅れは二次被害や信用の失墜につながるため、事前に対応手順を策定し、社内で共有しておくことが重要です。

1. 初動対応と被害拡大の防止

不正アクセスを検知したら、まず被害拡大を防ぐための初動対応が重要です。以下の手順で対応しましょう。

| 初動対応の手順 | 詳細 |

|---|---|

| 1. 被疑端末のネットワーク隔離 | 侵害された可能性のある端末は、直ちにLANケーブルを抜く、Wi-Fiをオフにするなどでネットワークから切り離す |

| 2. 影響範囲の特定 | 不正アクセスがどこまで影響しているのか、ログ分析などを通じて被害範囲を特定。アクセスされたデータや改ざんされた可能性のあるファイルをリストアップ |

| 3. 緊急対応チームの編成 | ICT部門、経営層、法務部門など関係者を集めた対応チームを編成。役割分担を明確にし、情報共有の仕組みを構築 |

| 4. サービス提供会社への相談 | システムやセキュリティサービスの提供ベンダーに連絡し、専門的な助言を求める |

| 5. パスワード変更 | 全アカウントのパスワードを変更。特に管理者権限をもつアカウントは最優先で対応 |

初動対応の迅速さが、被害の規模を大きく左右します。事前に対応手順を文書化し、定期的な訓練を通じて、全担当者が速やかに行動できる体制を整えておくことが重要です。

2. 証拠保全

不正アクセスの証拠を適切に保全することは、後の調査や法的措置のために極めて重要です。証拠が失われたり改ざんされたりすると、事実関係の立証が困難になります。

証拠保全の基本対応は、以下のとおりです。

- ログイン履歴が確認できる場合は、画面キャプチャーを取得し、日時入りで保存・印刷する

- アクセスログやシステムログなどのデジタルデータは、改変されないよう複製を作成する

- 不正アクセスの痕跡となるファイルは、ハッシュ値を記録して原本性を担保する

- インターネットサービス提供会社との連絡履歴(メール・チャットなど)はすべて保存する

- 対応の経緯を時系列で記録し、対応者や実施した措置を詳細に残す

不安な場合には、警察署やIPAなどに相談しながら行うのがおすすめです。

3. 関係者への報告と通知

不正アクセスが確認された場合、速やかに関係者への報告と通知を行います。

特に、個人データの漏えいが発生した場合、令和4年4月1日からの法改正により、以下の事態では個人情報保護委員会への報告と本人への通知が義務化されています。

- 要配慮個人情報が含まれる場合

- 財産的被害が生じる恐れがある場合

- 不正の目的をもって行われた漏えいなどの場合

- 1,000人を超える漏えいなどが発生した場合

個人情報保護委員会へは、概ね3~5日以内に報告を行いましょう。報告はWebサイト上で受け付けられています。

本人への通知は、状況に応じて速やかに、わかりやすい方法で実施します。

一般的な通知方法は文書の郵送や電子メールの送信ですが、通知が困難な場合は、ホームページでの公表や問い合わせ窓口の設置など、代替措置も検討が必要です。

4. 専門機関への相談

不正アクセス被害の証拠を保全し、関係者への報告が完了したら、最寄りの警察署かサイバー犯罪相談窓口に通報・相談してください。迅速な対応が、被害の拡大防止につながります。

また、IPAの企業組織向けサイバーセキュリティ相談窓口では、各種インシデント発生時の初動対応に関する相談や、標的型サイバー攻撃に関するインシデント相談などを受け付けています。迅速な相談により、スムーズな初動対応を図れるでしょう。

迅速な専門機関への相談は、被害状況の正確な把握、適切な対応方法の助言を得られるだけでなく、同様の手口による他組織への被害拡大防止にも貢献します。また、サイバー犯罪の統計データとして活用され、将来的な対策強化にも役立ちます。

6. 不正アクセス対策に関してよくある質問と回答

不正アクセスに関して、よく聞かれる質問とその回答をまとめました。疑問の解消にお役立てください。

不正アクセス対策の例は?

企業ができる対策としては、アクセス権限の適切な設定・管理、多要素認証の導入、不要なサービスの停止、セキュリティシステムの導入などが挙げられます。

社員個人でも、OSやソフトウェアの定期的な更新、適切なパスワード設定・管理、不審なメールや添付ファイルへの正しい対応などができるため、従業員教育で周知しておくことが重要です。

不正アクセスされてしまった場合、どうすればよいですか?

ネットワークの隔離や影響範囲の特定を行うとともに、パスワードを変更し、サービス提供会社へ相談しましょう。

証拠保全に努めつつ、関係者への報告・通知、専門機関への相談が必要です。

7. まとめ

企業が実施すべき不正アクセス対策には、アクセス権限の設定・管理や多要素認証、セキュリティシステムの導入、従業員への情報セキュリティ教育の実施などがあります。

対策を怠ると、ホームページやファイルの改ざん、他システムへの攻撃の踏み台にされるリスクがあります。

結果として、経済的損失や業務停止による機会損失、信頼・ブランド価値の毀損による顧客離れと風評被害、法的責任と罰則などにつながる恐れがあるでしょう。

企業は、不正アクセスの手口や被害を受けた万が一のときの対処法を正しく把握しつつ、適切な対策を講じていくことが求められます。

- 掲載している情報は、記事執筆時点のものです

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。