テレワークセキュリティのポイントは?立場ごとの対策や事故事例

近年のテレワーク普及にともない、サイバー攻撃による情報漏えい事故が増えています。独立行政法人情報処理推進機構(IPA)の「情報セキュリティ10大脅威2025」では、「リモートワーク等の環境や仕組みを狙った攻撃」が第6位にランクインしました。

![情報セキュリティ10大脅威 2025[組織]](/service/security/security_omakase/article/img/img_telework_01.png)

引用:IPA「情報セキュリティ10大脅威2025」

本記事では、テレワークセキュリティの対策を考えるうえでのポイントや管理者・勤務者ができる対策例、事故事例を解説します。

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。

1. テレワークセキュリティの必要性

テレワークは働き方の多様化に貢献する一方、社外ネットワークの利用や、カフェ・コワーキングスペースなどの場所での作業が可能になることによって、情報漏えいやコンピューターウイルス感染のリスクが生じます。

また、端末の持ち出しによる紛失・盗難リスクや、家庭内ネットワークのセキュリティ脆弱性などの問題も出てくるでしょう。

実際に、個人情報が記録されたUSBメモリーの紛失、フィッシングサイト(本物に似せた偽サイト)への誘導、Web会議システムの認証情報への攻撃などの被害が発生しています。

企業は被害者となるだけでなく、クライアントや社員に対して加害者となる可能性もあり、社会的責任を問われる恐れがあります。そのため、企業にはテレワーク環境を前提とした総合的なセキュリティ対策の強化が必要です。

2. テレワークはバランスの良いセキュリティ対策が重要

テレワークにおいて、効果的なセキュリティ体制を確保するためには、「ルール」「人」「技術」の3つの要素をバランス良く組み合わせることが重要です。

| 対策要素 | 具体的な取り組み |

|---|---|

| ルール | セキュリティガイドラインの策定・運用 |

| 人 | セキュリティ教育や啓発活動の実施 |

| 技術 | システムやツールの活用 |

これらの要素のうち、どれか1つが欠けてしまうと、セキュリティ対策として不十分になってしまいます。

例えば、技術的な対策だけに頼った場合、社員のセキュリティ意識が低ければ、フィッシング攻撃や不適切な情報の取り扱いによる被害を防げません。

反対に、ルールだけを整備しても、それを支える技術的な仕組みがなければ、実効性のある対策にならないでしょう。

バランスが悪いと全体のセキュリティレベルは低下してしまうため、3つの要素を総合的に検討し、自社の状況に応じた対策を講じることが不可欠です。

ルールの策定・運用

テレワークではオフィスとは異なる環境で業務を行うため、セキュリティ確保のために新たなルールを定める必要があります。

ルールを定めておくと、社員はルールを守ることだけを意識でき、スムーズに仕事を進められるようになります。

企業は、以下の要素を検討することが重要です。

- セキュリティガイドラインの策定

- 実践的なセキュリティルールと情報管理ルールの策定

- ガイドラインとルールを遵守できる環境作り

特に、テレワークのセキュリティポイントである「ネットワーク」「場所」「端末」の3つの要素を軸として、具体的なルールを策定するとよいでしょう。

| 要素 | 検討事項 |

|---|---|

| ネットワーク | Wi-Fi利用基準、暗号化設定 |

| 場所 | 作業場所の制限、のぞき見対策 |

| 端末 | 貸与端末、私物端末の管理 |

これらのルールは、リスクアセスメントの結果を踏まえて策定し、定期的に見直しすると実効性を保ちやすくなります。

人に対してのセキュリティ教育や啓発活動の実施

セキュリティルールを定めても、実際に社員が遵守しなければ効果は発揮されません。

特に、オフィスから目の届きにくい場所で作業するテレワーク勤務者のルール遵守状況を企業が確認することは容易ではありません。

そのため、社員には教育や啓発活動を通じてルールの趣旨を理解してもらい、遵守することが自分にとってメリットになることを自覚してもらうことが重要です。テレワーク勤務者がセキュリティに関する必要な知識を習得すれば、フィッシングや標的型攻撃などの被害も受けにくくなります。

具体的な教育内容の例は、以下のとおりです。

- 毎日の業務開始前にOS、ウイルス対策ツール、アプリケーションを最新の状態にする

- データを暗号化して保存する

- ファイル共有機能をオフにする

- 運営者が明確で情報が健全に取り扱われるVPNサービスを利用する

- 自宅Wi-Fiの管理用IDとパスワードを購入時のままで使用しない

- セキュリティが不十分な公衆無線LANでは重要な情報のやり取りをしない

- メールの添付ファイルのマクロ機能やURLに、安易にアクセスしない

継続的な教育と啓発活動で、テレワーク勤務者一人ひとりが自律的にセキュリティ対策を実践できる組織風土を構築することが、テレワークセキュリティ強化の鍵となります。

技術の活用

テレワークでは、ルールや人的対策では対応できない部分を技術的な対策で補完することが重要です。基本的な対策として、以下の項目が挙げられます。

- VPNなど比較的安全といわれる回線の使用

- データの暗号化

- ウイルス対策ツールの導入

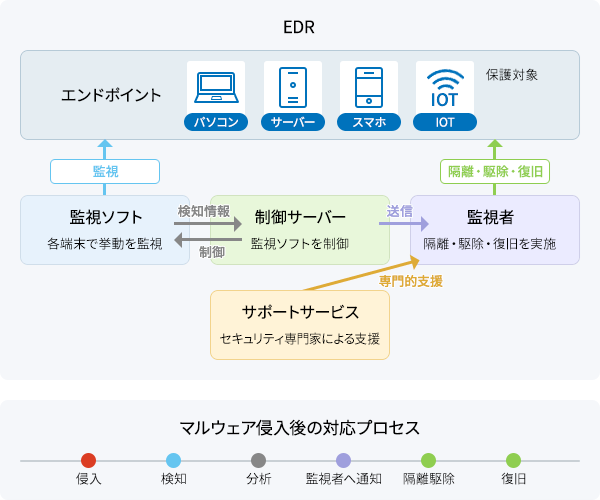

特におすすめなのが、未知のマルウェアを含めた不審な挙動を検知し、マルウェア感染後の対応を迅速に行えるようにするEDR(Endpoint Detection and Response)の導入です。

EDRは、パソコンやサーバーなどのエンドポイントにおいて、監視・検知・通知・ログデータの収集・分析・デバイスの保護など、多層的なセキュリティ対策の仕組みを備えているソリューションです。

近年では、サイバー攻撃も巧妙化し、従来の対策では防ぎきれない新たな脅威が増加しています。そこで、すべての通信を信頼せず、常に検証する「ゼロトラスト」の考え方が重要とされ、エンドポイントレベルでの監視・対策を実現するEDRが注目されています。

EDRについて、詳しくは以下の記事も参考にしてください。

3. 管理者・勤務者ができるテレワークセキュリティ対策例

テレワークのセキュリティを確保するためには、管理者と勤務者それぞれが適切な役割を果たすことが重要です。立場によって求められる対策は異なるため、各自の責任範囲を明確にしておく必要があります。

| 立場 | 主な対策内容 |

|---|---|

| システム・セキュリティ管理者 | 技術的対策の実装・運用、テレワーク勤務者への教育など |

| テレワーク勤務者 | 日常業務でのルール遵守 |

この章では、総務省の「テレワークセキュリティガイドライン第5版」を参考に、管理者・勤務者ができるテレワークセキュリティ対策例を紹介します。

システム・セキュリティ管理者ができる対策例

システム・セキュリティ管理者は、テレワーク環境における技術的な統制の要となる役割を担います。

主な対策項目は、以下のとおりです。

| 対策項目 | 詳細 |

|---|---|

| ガバナンス・リスク管理 |

|

| 資産・構成管理 |

|

| 脆弱性管理 |

|

| 特権管理 |

|

| データ保護 |

|

| マルウェア対策 |

|

| 通信の保護・暗号化 |

|

| アカウント・認証管理 |

|

| アクセス制御・認可 |

|

| インシデント対応・ログ管理 |

|

| 脅威インテリジェンス | セキュリティ関連機関(JPCERT/CC、IPA、NISCなど)からセキュリティに関する最新の脅威動向と脆弱性情報を収集 |

| 教育 |

|

参照:総務省「テレワークセキュリティガイドライン第5版p.57」

これらの対策は、新たな脅威の出現やテレワーク環境の変化に応じて、継続的に見直し・改善を行うことが重要です。

テレワーク勤務者ができる対策例

テレワーク勤務者は、組織のセキュリティ方針に従って適切な対策を講じる必要があります。

主な対策項目は、以下のとおりです。

| 対策項目 | 詳細 |

|---|---|

| ガバナンス・リスク管理 |

|

| 資産・構成管理 |

|

| 脆弱性管理 |

|

| データ保護 |

|

| マルウェア対策 |

|

| 通信の保護・暗号化 |

|

| アカウント・認証管理 |

|

| アクセス制御・認可 |

|

| インシデント対応・ログ管理 |

|

| 物理的セキュリティ |

|

| 教育 | セキュリティに関する研修などを受講し、セキュリティに対する認識を高めるとともに、自らが実施しているセキュリティ対策を確認 |

参照:総務省「テレワークセキュリティガイドライン第5版p.63」

これらの対策項目を参考に、自社の業務内容やリスクレベルに応じて、テレワーク勤務者向けのセキュリティマニュアルを作成しましょう。

定期的な教育・啓発を通じて社員の理解と実践を促進すると、組織全体のセキュリティ向上につながります。

4. テレワークにおけるセキュリティ事故の事例

テレワーク環境では、さまざまなセキュリティリスクが顕在化しています。

実際に発生している主要なセキュリティ事故の事例を紹介しますので、リスクの現実性と深刻さを理解し、自社で同様の事故を防ぐための危機意識と対策の必要性を認識しましょう。

VPN機器の脆弱性の放置

既知の脆弱性を放置したまま運用を続けていたVPN機器が攻撃を受け、IDやパスワードが流出する事件が発生しました。ファームウェアを最新にアップデートしていない機器が攻撃を受けています。

VPN機器の脆弱性への対策のポイントは、以下のとおりです。

- オフィスネットワークへのアクセス時に必要となるVPN機器やリモートデスクトップアプリケーションなどは、最新のアップデートやパッチ適用を定期的に行う

- テレワークで利用する端末やソフトウェアは、メーカーサポートが終了しているものを利用しない

脆弱性が放置される理由として、業務への支障を懸念して対策が後回しになってしまうケースや、ベンダーからの脆弱性情報を入手する体制ができていない場合があります。

あらかじめ適用計画やリソースを準備し、ベンダーや公的機関から最新情報を入手できる体制を整えておくことが重要です。

アクセス権限の設定不備

テレワーク環境では、アクセス権限の設定不備が深刻なセキュリティリスクを引き起こします。実際に、情報へのアクセス権限設定が不適切だったことで、企業のデータベースに不正アクセスされる事件が発生しています。

この攻撃により、サプライチェーン先の名称、住所、代表者名などの重要情報が流出する可能性があるとされました。

アクセス権限の設定は、以下のポイントで行いましょう。

| 管理者の対策 | 勤務者の対策 |

|---|---|

|

|

管理者は、機密情報を閲覧・編集する必要のないテレワーク端末や勤務者からのアクセスを制御する必要があります。勤務者も、共有データの権限設定を適切に実施することが重要です。

マルウェア感染

実際に発生したテレワークでのマルウェア感染事例では、社員がフリーメールに添付されたファイルを開封し、パソコン1台がマルウェアに感染しました。

マルウェア検知システムを導入していたものの、メールに添付されたファイルに仕込まれたマルウェアが新種であったため検知が遅れ、個人情報1万件以上が漏えいする重大な事故となりました。

マルウェア対策のポイントは、以下のとおりです。

| 管理者の対策 | 勤務者の対策 |

|---|---|

|

|

このような対策により、マルウェア感染リスクに備えられます。

マルウェアについては、以下の記事でも詳しく解説しています。あわせてご覧ください。

ランサムウェア

ランサムウェアは、セキュリティパッチを適用していない端末に感染し、データを暗号化して使用不可能な状態にするマルウェアです。攻撃者は、データの復旧と引き換えに身代金を要求します。

テレワーク環境では、端末内のファイルやネットワーク越しのバックアップが暗号化される、感染端末から他の端末へ感染が拡大するなどの被害が発生しています。

主な対策として、以下の方法を取り入れましょう。

| 対策項目 | 詳細 |

|---|---|

| パッチ適用 | テレワーク端末のソフトウェアを定期的にアップデートし、最新状態に保つ |

| バックアップ | 複数の環境でデータをバックアップし、感染時の復旧に備える |

| セキュリティ対策ツールの導入 | テレワーク端末にセキュリティ対策ツールを入れ、定義ファイルの自動更新とリアルタイムスキャンを実行 |

これらの対策は、ランサムウェア感染リスクの軽減に役立ちます。ランサムウェアについては、以下の記事も参考にしてください。

フィッシングメール

テレワークで個人所有の端末を利用している場合、業務と関係のないメールを受信する可能性があります。

オンラインショッピングサイトなどと偽ったフィッシングメールを、テレワークで利用している個人所有の端末で受信し、記載されたURLへアクセスすることでマルウェアに感染してしまうリスクもあるでしょう。

業務利用に当たってはセキュリティ対策をテレワーク勤務者任せにせず、組織として適切なセキュリティ対策を実施する必要があります。

主な対策例は、以下のとおりです。

- セキュリティ対策ツールやメールサービスに付属しているフィルタリング機能、フィッシング対策機能などを利用

- テレワーク勤務者のセキュリティへの理解と意識の向上を図るために、定期的な研修と教育を実施

- 不審メール情報や緊急アップデートの適用など、重要なセキュリティ情報については、テレワーク勤務者の目にとまりやすい方法で注意喚起(組織内のポータルサイトへの掲載、テレワーク勤務者への一斉メールによるアナウンスなど)

- 勤務者に対し、少しでも不審を感じたメールは開かず、必要に応じて送信者に送信状況の確認を行うよう周知

フィッシングメールは手口が巧妙化しているため、社員一人ひとりが危険性を理解し、組織全体で継続的な対策を講じることが重要です。詳しくは、以下の記事も参考にしてください。

ビジネスメール詐欺(BEC)

ビジネスメール詐欺(BEC)は、上司などと詐称して偽の電子メールを送り付け、社員をだまして資金を窃取する手口です。

従来、BECは経営層が標的の中心となっていました。しかしテレワークが普及してきている近年では、対面での確認がしづらい状況を狙って、財務部門などの社員を標的に増加傾向にあります。

企業は特に、財務や経理を担当する社員に対して、注意を促す必要があります。BECの被害を予防するためには、以下の対策がおすすめです。

- セキュリティ対策ツールやメールサービスに付属しているフィルタリング機能、フィッシング対策機能などを活用

- 定期的な研修の実施

- テレワーク勤務者が行うセキュリティ対策が適切かどうかを確認する機会を年1回程度設け、その結果を把握

組織全体でBECの脅威を理解し、適切な対策を講じることが重要です。

テレワーク端末の踏み台化

テレワーク端末が、攻撃者の踏み台として悪用されるケースが増加しています。

実際の事例では、リモートアクセスを利用した個人所有端末から正規のアカウントとパスワードを盗まれ、オフィスネットワークに不正アクセスされました。

個人所有の端末自体が攻撃者に乗っ取られていたため、VDI(仮想デスクトップ)サーバー経由で自組織内のファイルサーバーを閲覧される状況にありました。

このような被害を防ぐためには、以下の対策が必要です。

| 対策項目 | 詳細 |

|---|---|

| アクセス制御 |

|

| 運用ルールの策定、運用 |

|

端末の乗っ取りは、一見しただけでは発見が困難な場合があるため、予防的な対策が重要です。

5. テレワークのセキュリティ規定のひな型

テレワークを実施するうえで、企業には適切なセキュリティ規定の策定が不可欠です。特に初めてテレワークを導入する組織では、一から規定を作成することが困難な場合があります。

そこで活用したいのが、IPAが中小企業向けに提供している「情報セキュリティ関連規程(サンプル)」です。これは実際に使用できるひな型として提供されており、自社の状況に合わせてカスタマイズできます。

また、総務省からも以下のガイドラインが公表されているため、規定策定の際にはあわせて参照するとよいでしょう。

これらの資料を参考にすると、法的要件や実務上の注意点を盛り込んだ、実効性のあるセキュリティ規定の策定が可能になります。

6. テレワークのセキュリティ対策に関してよくある質問

テレワークのセキュリティ対策について、よく寄せられる質問と回答をまとめました。テレワークセキュリティに対する理解を深めましょう。

テレワークのセキュリティリスクには何がありますか?

テレワークにおけるセキュリティリスクには、マルウェア感染や端末の紛失・盗難、重要情報の窃取、不正アクセスなどがあります。これらが起こると、企業は情報漏えいや重要情報の紛失、作業中断につながる恐れがあるでしょう。

テレワークは社外での業務が中心となるため、管理者の目が届きにくく、従来のオフィス環境よりもセキュリティリスクが高まります。そのため、事前に想定されるリスクを把握し、適切な対策を講じることが重要です。

テレワークのセキュリティ対策のポイントは?

テレワークにおいては、「ルール」「人」「技術」の3要素のバランスを考えたセキュリティ対策を策定することが重要です。バランスが悪いと、対策として不十分になり、全体のセキュリティレベルは低下してしまいます。

一方で、バランス良く保たれていると、高いセキュリティレベルを維持しやすくなります。

7. まとめ

テレワークのセキュリティ対策は、「ルール」「人」「技術」という3要素のバランスを考えた対策を策定することが重要です。

テレワークはオフィスとは異なる環境で業務を行うため、企業には新たなセキュリティガイドラインの策定や実践的なセキュリティルール・情報管理ルールの策定、ガイドラインとルールを遵守できる環境作りが求められます。

また、社員がそれを理解して実践できるよう、積極的な教育や啓発活動が必要です。

そのうえで、ルールや人では対応できない部分を補完するために、比較的安全といわれる回線の使用やデータの暗号化、ウイルス対策ツールの導入など、技術的な対策を実施するとよいでしょう。

- 掲載している情報は、記事執筆時点のものです

- 各会社名、各製品名およびサービス名などは、各社の商標または登録商標です

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。