サイバー攻撃とは?種類や事例、対策方法をわかりやすく解説

サイバー攻撃とは、コンピューターやネットワークを利用して企業や組織のシステムに不正侵入し、データの窃取や改ざん、システムの破壊などをする悪意のある行為です。

警察庁では「サイバーテロ」「サイバーインテリジェンス」の総称と定義しており、その脅威は急速に拡大しています。

本記事では、サイバー攻撃の基礎知識から最新の動向、種類、事例、企業に必要な対策方法まで、わかりやすく解説します。

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。

1.サイバー攻撃とは

サイバー攻撃とは、インターネットなどのネットワークからコンピューターや情報システムに不正にアクセスし、情報搾取やシステム破壊などをする行為です。警察庁では、「サイバーテロ」「サイバーインテリジェンス」の総称として定義しています。

| 攻撃の種類 | 概要 |

|---|---|

| サイバーテロ | 重要基盤システムを標的とし、社会活動を停止させる悪意あるデジタル攻撃 |

| サイバーインテリジェンス | 情報通信技術を使用して、政府機関や先端技術をもつ企業から機密情報を盗みとる攻撃 |

なお、近年では、不正にコンピューターを利用する行為全般のことを「ハッキング」と呼ぶことが増えています。しかし、ハッキングとは本来、高度なコンピューター技術を利用してシステムの解析やプログラムの修正をする行為で、悪い意味をもつ言葉ではありません。

悪意のある行為は、正しくは「クラッキング」と呼びます。

まずは、サイバー攻撃の特徴や目的、近年の動向を押さえましょう。

サイバー攻撃の特徴

サイバー攻撃は、OSやソフトウェアの脆弱性を悪用して行われることが多く、常に最新のセキュリティ対策が必要です。ユーザーがメールの添付ファイルを開く、悪意のあるURLをクリックするなどで引き起こされるケースもあります。

主な特徴は、以下のとおりです。

- 攻撃の実行者の特定が難しい

- 攻撃の被害が潜在化する傾向がある

- 国境を容易に越えて実行可能である

サイバー攻撃の強力な基盤として脅威をふるうのが、ボットネットです。ボットネットは、さまざまな作業を自動化するプログラムであるボットに感染したコンピューターと、攻撃者の命令を送る指令サーバーで構成されたネットワークです。

攻撃者はボットネットにつながるコンピューターに対して、一斉に同じ指令を与えられます。

感染により、遠隔操作による情報漏洩の他、ボットネットの一部として一斉に大量のデータを送信してシステムに負荷をかけるDDoS(ディードス)攻撃や迷惑メール送信、他のコンピューターへの感染活動などに悪用される恐れがあります。

企業には、サイバー空間の脅威に対する対処能力の強化が求められるでしょう。

サイバー攻撃の目的

初期のサイバー攻撃の目的は、技術力を誇示するための自己顕示や、特定の組織・個人への見せしめ、嫌がらせといったものが主流でした。

しかし現在では、多額の金銭要求や、国家間の対立に起因する政治的・軍事的な戦略を目的としたものなどに変化しています。

攻撃手法も巧妙化・複雑化しており、標的も個人から企業、政府機関、重要インフラにまで拡大しています。これらの攻撃は、単独のハッカーによるものだけでなく、組織化された犯罪集団や国家の支援を受けたグループによる大規模なものまでさまざまです。

サイバー攻撃は、もはや単なる嫌がらせやいたずらではなく、社会全体を揺るがす深刻な脅威へと変化しており、その対策は急務となっています。

また、攻撃用のツールや攻撃によって得られた情報が闇市場で取引されるなど、ブラックビジネス化している点も大きな問題です。このような状況下で、サイバー攻撃から身を守るためには、常に最新の情報を収集し、適切な対策を講じることが重要です。

近年のサイバー攻撃の動向

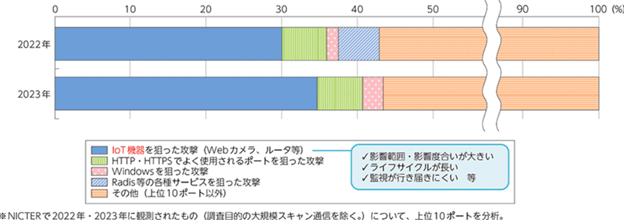

国立研究開発法人情報通信研究機構(NICT)の調査によると、2023年のサイバー攻撃観測数は約6,197億パケットと過去最高を記録しています。これは、2015年と比較して9.8倍にも増加しており、各IPアドレスに対して14秒に1回の頻度で攻撃が観測されたことになります。

引用:総務省「サイバーセキュリティ上の脅威の増大」

観測された攻撃の内訳は、以下のとおりです。

引用:総務省「サイバーセキュリティ上の脅威の増大」

特に深刻な問題となっているのが、ランサムウェアによる被害です。国内外の企業や医療機関などで被害が相次いでおり、攻撃手法も巧妙化しています。

2.代表的なサイバー攻撃の種類と特徴

近年のサイバー攻撃は、種類が多様化し、手口も巧妙化しています。代表的なサイバー攻撃の種類と特徴を、以下にまとめました。

| 攻撃名 | 主な特徴 |

|---|---|

| ランサムウェア | データを暗号化し、復号と引き換えに身代金を要求 |

| 標的型メール攻撃 | 特定組織・個人向けの偽装メールでマルウェア感染を誘発 |

| DDoS攻撃 | 大量のアクセスでサーバーを機能停止に追い込む |

| SQLインジェクション攻撃 | 不正なSQL文(データベースへの命令文)でデータベースを不正に操作 |

| 水飲み場型攻撃 | 正規Webサイトを改ざんしてマルウェアを仕込む |

| フィッシング詐欺 | 偽サイトに誘導し、入力させて個人情報や認証情報を詐取 |

| サプライチェーン攻撃 | 取引先を経由して目的の組織を攻撃 |

| クロスサイト・スクリプティング攻撃(XSS) | 悪意のあるスクリプトでWebサイトを改ざん |

| パスワードリスト攻撃 | 流出した認証情報で不正アクセスを試行 |

| ブルートフォース攻撃 | パスワードを総当たりで解読 |

| ゼロデイ攻撃 | 未修正の脆弱性を突いて攻撃 |

| バッファオーバーフロー攻撃 | プログラムの処理限界を超えるデータで誤作動を誘発 |

| whoAMI攻撃 | ユーザー名表示のためにOS に標準搭載されたコマンドを利用し、実行中のユーザー情報を不正に取得 |

それぞれの詳しい特徴を把握し、必要な対策の判断に役立てましょう。

ランサムウェア

ランサムウェアとは、パソコンやスマートフォンをウイルスに感染させ、保存されているデータを暗号化して使用できない状態にした後、それを元に戻すことと引き換えに身代金を要求する不正プログラムによるサイバー攻撃です。

「身代金」を意味する英語「ランサム(Ransom)」と「ソフトウェア(Software)」を組み合わせた造語です。

IPA(独立行政法人情報処理推進機構)が公表する「情報セキュリティ10大脅威 2025」では、組織向けの脅威として第1位に挙げられています。

ランサムウェアでは、VPN機器などのネットワークインフラの脆弱性や強度の弱い認証情報が狙われる傾向があります。感染すると、通常の業務運営が困難になるだけでなく、取引先のデータや個人情報などの重要な情報が流出する可能性もあり、社会的信用の失墜や事業継続の危機に直結する深刻な問題となるでしょう。

近年では、データを暗号化せずに盗み、対価を要求する「ノーウェアランサム」の被害も出ています。また、ランサムウェアがサービスとして提供されている「RaaS(Ransomware as a Service:ラース)」の登場により、攻撃のハードルが下がり、被害が急増しています。

ランサムウェアについては、以下の記事も参考にしてください。

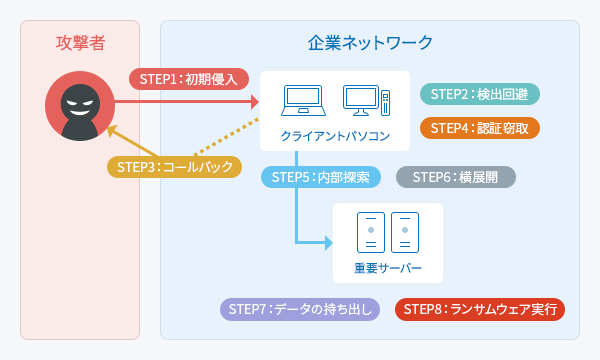

標的型メール攻撃

![引用:IPA「情報セキュリティ10大脅威 2024 [組織編]p.37」](/service/security/security_omakase/article/img/img_cyber04.png)

引用:IPA「情報セキュリティ10大脅威 2024 [組織編]p.37」

標的型メール攻撃は、業務に関連した正当な電子メールを装い、不正プログラムを添付して送信するサイバー攻撃です。受信者のコンピューター感染を目的としており、市販のウイルス対策ソフトでは検知が難しい特徴があります。

近年では、「ばらまき型」と呼ばれる、多数の送信先に同一の文面と不正プログラムを添付したメールを一斉に送信する手口は減少傾向です。一方で、業務などに関係する内容を装って複数回にわたりメールのやり取りを行い、標的を信用させた後に不正プログラムを添付したメールを送信する「やり取り型」が増加しています。

標準型メール攻撃による代表的な不正プログラムが「Emotet(エモテット)」です。Emotetは過去のメールへの返信を装い、添付ファイル開封を促します。

Emotetの具体的な被害例は、以下のとおりです。

- メールソフトやブラウザーに記録したパスワードが盗まれる

- 過去にやり取りしたメールの本⽂とメールアドレスが盗まれる

- 盗まれたメール関連の情報が悪⽤され、感染拡⼤を目的としたメール送信に使われる

- ネットワーク内の他のパソコンに感染が広がる

- 他の不正プログラムに感染する

- ブラウザーに保存されたクレジットカード情報が盗まれる

感染により重要情報が盗まれ、感染拡大のためにその情報が悪用される恐れもあります。

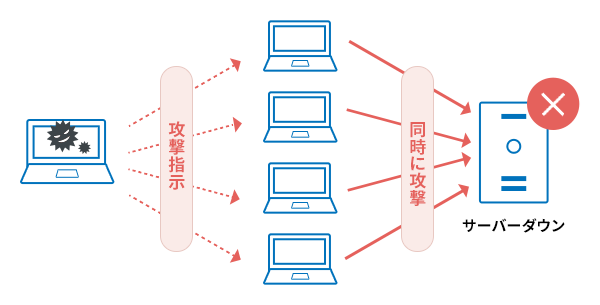

DDoS(ディードス)攻撃

DDoS(ディードス)攻撃は、複数のコンピューターから一斉に大量のデータを送信して攻撃対象のシステムに過剰な負荷をかけ、サービスを利用できない状態に追い込むサイバー攻撃です。

1台のコンピューターから行うDoS(ドス)攻撃に対し、DDoS攻撃は分散型の特徴をもち、攻撃者はマルウェア(不正アクセスや情報搾取、システム破壊などを目的とした悪意のあるソフトウェアの総称)などで不正に乗っ取った複数のコンピューターを踏み台として使用します。

攻撃により、企業はサーバーダウンに追い込まれ、復旧に多くの期間と費用が生じるでしょう。企業の信頼失墜につながるうえ、別サーバーに対するさらなるサイバー攻撃に巻き込まれる可能性もあります。

なお、近年では、攻撃元の約99%が海外に割り当てられたIPアドレスです。

DDoS攻撃については、以下の記事で詳しく解説しています。

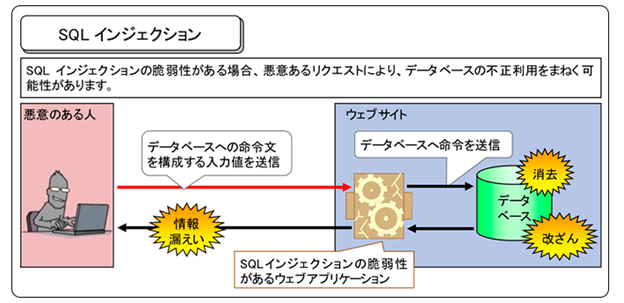

SQLインジェクション攻撃

引用:IPA「安全なウェブサイトの作り方 - 1.1 SQLインジェクション」

SQLインジェクション攻撃とは、Webアプリケーションの脆弱性を悪用し、データベースを不正に操作するサイバー攻撃です。SQL(Structured Query Language)と呼ばれるプログラム言語を利用して行われます。

データベースと連携したWebアプリケーションでは、利用者の入力情報をもとにSQL文と呼ばれるデータベースへの命令文を生成しています。しかし、このSQL文の組み立て方に不備がある場合、以下のような被害が発生する可能性があるでしょう。

- データベース内の非公開情報の閲覧

- 保存データの改ざんや消去

- 認証を回避した不正ログイン

- OSコマンド(ファイルの作成や削除、実行などの処理を指示するオペレーティングシステムの命令文)の不正実行

攻撃を受けると、顧客の個人情報漏洩などにより法的責任を問われる可能性もあるため、企業は適切な対策が求められます。

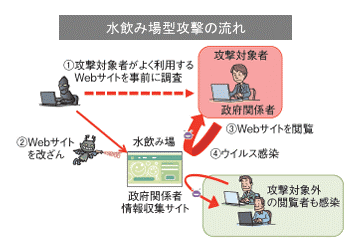

水飲み場型攻撃

引用:IPA「情報セキュリティ白書2014 - もはや安全ではないp.6」

水飲み場型攻撃とは、狙った標的が頻繁に閲覧するWebサイトを改ざんし、アクセスによりマルウェアに感染させるサイバー攻撃です。攻撃者は標的の行動パターンを事前に分析し、Webサイトの脆弱性を狙って不正プログラムを置きます。

名称の由来は、獲物が水を飲みに来るのを待ち構えて襲いかかる肉食動物の狩猟方法に似ていることから付けられました。

水飲み場型攻撃は、標的が日常的に閲覧すると想定されるWebサイトのみを狙うため、Webサイトの改ざんやマルウェアの存在が発覚するまでに時間がかかる特徴があります。

公的機関のWebサイトも攻撃対象となるため、怪しいWebサイトを避けるだけでは防ぎきれない点が特に危険です。

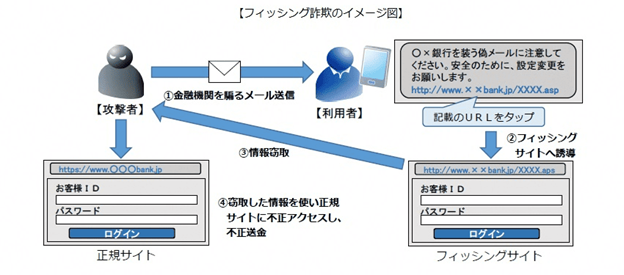

フィッシング詐欺

引用:山口県警察「フィッシング110番」

フィッシング詐欺とは、実在のサービスや企業を名乗って偽のメールやSMSを送りつけ、貼り付けたリンクをクリックさせて偽サイトに誘導し、クレジットカード番号やアカウント情報などの重要な情報を盗み出すサイバー攻撃です。

2024年10月時点で、「フィッシング詐欺協議会」へ報告されたフィッシング詐欺の件数は、過去最多の130万7,153件にのぼりました。その主な手口は、以下のとおりです。

- メールやSMSでのリンク誘導

- SNSでのリンク誘導

- ウイルス感染のポップアップ表示

攻撃者は巧妙な手口で、クレジットカード番号やID / パスワード、個人情報などの重要な情報を盗み出そうとします。

特に、注意が必要なのは、差出人のメールアドレスが本物そっくりに偽装されているケースです。一見すると正規のアドレスに見えますが、よく確認すると1文字だけ異なっているなど、巧妙な細工が施されています。

フィッシング詐欺については、以下の記事もご覧ください。

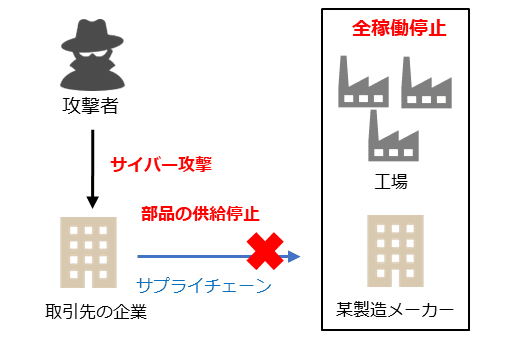

サプライチェーン攻撃

引用:東京都産業労働局「5-3. 実際の被害事例から見るケーススタディー」

サプライチェーン攻撃とは、商品・サービスの企画から最終消費者への提供までに関係する組織や活動のネットワークを悪用したサイバー攻撃です。攻撃者は、組織間のビジネス上やソフトウェアのつながりの中から、脆弱な部分を探し出して攻撃を仕掛けます。

攻撃の主な手口は、以下のとおりです。

| 主な手口 | 詳細 |

|---|---|

| 取引先・子会社経由 | ・セキュリティが脆弱な取引先や国内外の子会社を攻撃 ・攻撃を受けた組織経由で標的組織の機密情報を窃取 |

| ソフトウェア改ざん | 標的組織が利用するソフトウェアに不正コードを混入 ・アップデートプログラムを通じて標的組織に侵入 |

| MSP(マネージドサービスプロバイダー)経由 | ・システム運用や監視を請け負う事業者であるMSPを攻撃 ・MSPの管理権限を悪用して標的組織に侵入 |

この攻撃は、正規の業務上のやり取りを介して行われるため、侵入の検知が困難な特徴があります。

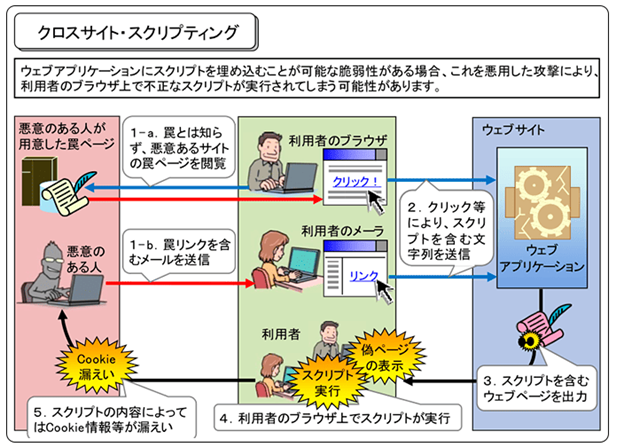

クロスサイト・スクリプティング攻撃(XSS)

引用:IPA「安全なウェブサイトの作り方 - 1.5 クロスサイト・スクリプティング」

クロスサイト・スクリプティング攻撃(XSS)とは、Webアプリケーションの脆弱性を利用して悪意のあるスクリプト(簡易プログラム)を埋め込むサイバー攻撃です。

攻撃者が入力フォームに悪意のあるスクリプトを仕込んだ後、利用者がそのWebサイトにアクセスすると、仕込まれたスクリプトが実行され、攻撃が成立します。

この攻撃により、以下のような被害が発生する可能性があります。

- 正規のWebサイト上に偽のページが表示される

- ブラウザーに保存されているCookie情報が盗まれる

- 任意のCookieがブラウザーに強制保存される

特に、掲示板やSNS、ブログなど、ユーザーからの入力内容をWebページとして出力するサイトが標的になりやすい傾向があります。

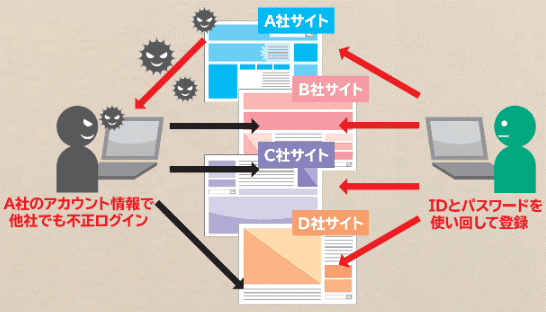

パスワードリスト攻撃

引用:東京都産業労働局「MISSION 1-10 Webサービスへの不正ログイン」

パスワードリスト攻撃とは、攻撃者が何らかの方法で入手したIDとパスワードの組み合わせを使って、システムやサービスに不正アクセスするサイバー攻撃です。個人情報の流出やアカウントの乗っ取り、なりすましによる不正利用につながる恐れがあります。

IDやパスワードが流出する主な経路は以下の3つです。

- サイバー攻撃により不正に盗まれる

- 非合法な情報・物の取引に使われるダークウェブ上で売買される

- 内部犯が搾取・悪用する

特に注意が必要なのは、複数のサービスで同じIDとパスワードの組み合わせを使い回している場合です。1つのサービスでログイン情報が流出すると、他のサービスでも不正アクセスのリスクが高まります。

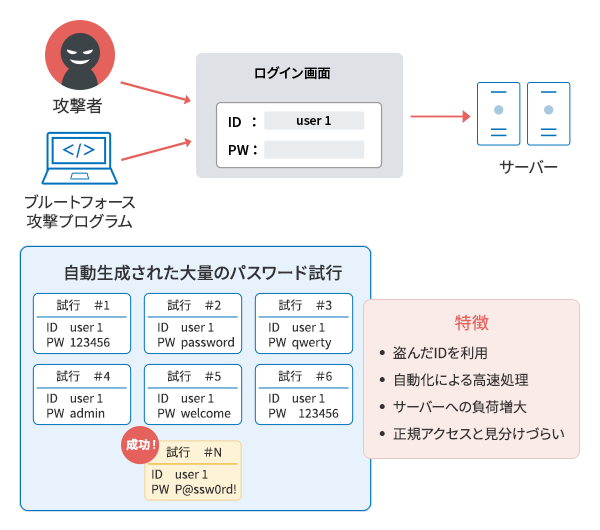

ブルートフォース攻撃

ブルートフォース攻撃は「総当たり攻撃」とも呼ばれ、パスワードに使われていると推測される数字や文字列をすべて試して正解を割り出し、不正ログインを図るサイバー攻撃です。

攻撃者はログイン画面で盗んだIDと任意の文字列をパスワード欄に次々入力し、パスワードが完全に一致するまで試行を継続します。

専用のプログラムを用いて自動化され、解読時間が大幅に短縮されているとの通説もあります。

この攻撃は正規のアカウント情報での不正アクセスとなるため、正規のアクセスと見分けがつきにくく、被害の発覚が遅れやすいことが特徴です。また、連続したログイン試行によりサーバーに負荷がかかり、システムダウンを引き起こす可能性もあります。

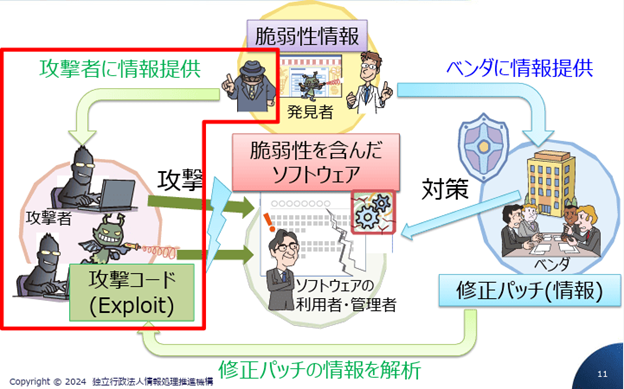

ゼロデイ攻撃

引用:IPA「脆弱性対策の効果的な進め方p.11」

ゼロデイ攻撃は、OSやアプリケーションの脆弱性が発見されてから、開発元(ベンダー)が修正プログラムを提供するまでの期間を狙ったサイバー攻撃です。修正プログラムが提供された日をワンデイ(1日目)とし、それより前の日をゼロデイ(0日目)と捉えて表現しています。

脆弱性がある状態を狙って攻撃されるため、根本的な対策を講じられません。

主な脅威と被害は、以下のとおりです。

- アプリケーションを使用したユーザーのパソコンがマルウェアに感染

- パソコンやシステムが不正にコントロール

- パソコン内のローカルファイル窃取

多くは不特定多数を狙ったばらまき型攻撃であるものの、なかには特定の企業や組織のシステムに絞って狙った標的型攻撃もあります。

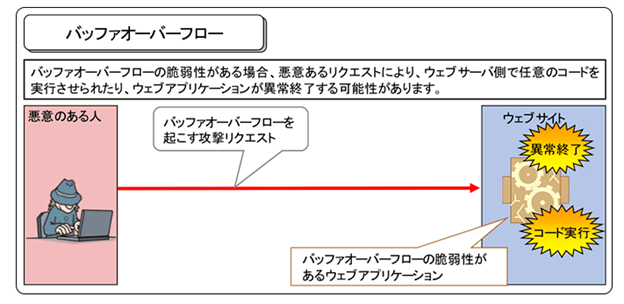

バッファオーバーフロー攻撃

引用:IPA「安全なウェブサイトの作り方 - 1.10 バッファオーバーフロー」

プログラムは処理を行うために、メモリー上に領域(バッファ)を確保します。しかし、入力データを適切に扱えない場合、確保した領域を超えてメモリーを上書きしてしまう可能性があります。

この脆弱性を悪用したのが、バッファオーバーフロー攻撃と呼ばれるサイバー攻撃です。

バッファオーバーフロー攻撃の主な被害は、以下のとおりです。

- プログラムの異常停止によるサービス停止

- マルウェアやボットなどへの感染

- バックドア(攻撃者が侵入するための裏口)の設置

- 他システムへの攻撃

- 重要情報の漏洩

バッファオーバーフロー攻撃は、直接メモリーを操作できる言語で記述されているプログラムに起こります。

現在のWebアプリケーションの多くは、PHPやJavaなどの直接メモリーを操作できない言語を使っています。バッファオーバーフローの脆弱性の影響を受ける可能性は低いものの、なかにはバッファオーバーフローの脆弱性があったものも存在しているため完全に安心できるとはいえません。

whoAMI攻撃

whoAMI攻撃は、2025年2月にDatadogが発表した、Amazon EC2インスタンス向けの仮想マシンイメージ(AMI:Amazon Machine Image)を悪用したサイバー攻撃です。

whoAMIとは、ユーザー名表示のために使用されるWindowsなどのOSに標準搭載されたコマンドです。whoAMI攻撃は、クラウド環境における名前の混同を悪用した攻撃になります。

攻撃の流れは、以下のとおりです。

- Webアプリケーションの脆弱性を利用して不正アクセス

- whoAMIコマンドでユーザー権限を確認

- 特権ユーザーの権限を取得

- システムの完全な制御権を奪取

適切な対策が講じられていない場合、AWS(Amazon Web Services:Amazonが提供するクラウドコンピューティングサービス)環境で、不正なコードが実行される可能性があります。データの窃取やマルウェアの埋め込みなどの被害につながる恐れがあるでしょう。

3.サイバー攻撃の被害事例

近年、日本企業を標的としたサイバー攻撃が増加しており、その被害は深刻化しています。2024年には、大手印刷会社や大手航空会社など、大手企業でも相次いで被害が報告されています。

具体的な被害事例を紹介しますので、実際のサイバー攻撃の脅威と影響を把握しましょう。

2024年6月|大手印刷会社

2024年6月、大手印刷会社は、大規模なサイバー攻撃を受けました。

グループの複数のサーバーにアクセスできない障害が発生し、社内で分析調査を実施したところ、グループデータセンター内の専用ファイルサーバーなどが、ランサムウェアを含む大規模なサイバー攻撃を受けていたことが発覚しました。

この事案により、25万4,241人分の個人情報流出や一部の企業情報流出、2025年3月期の特別損失36億円(見通し)などの被害が生じています。

2024年12月|大手航空会社

2024年12月、大手航空会社はサイバー攻撃を受け、手荷物預かりシステムなどに不具合が発生しました。

同企業によると、外部とデータ通信を行うネットワーク機器に大量のデータが送られ、通信量が急激に増加したことが原因のようです。

これは、サーバーに大量のデータを送りつけ機能を停止させるDDoS攻撃の可能性が高いとされています。

この攻撃の影響で、国内線の4便が欠航し、国内線と国際線の71便に30分以上の遅れが生じました。顧客データの流出は確認されていません。

早急な対応を行った結果、発生から約6時間後にシステムは復旧しています。

4.サイバー攻撃を防ぐためのセキュリティ対策

サイバー攻撃から企業を守るためには、対策が不可欠です。多層的な防御策を適切に実施できると、サイバー攻撃のリスクを軽減したデジタル環境の維持を目指せます。

具体的な対策方法を把握し、自社に適した方針を立てましょう。

OSやソフトウェアをアップデートする

OSやソフトウェアは、時間の経過とともに新たな脆弱性が発見されるため、常に最新の状態に保ちましょう。脆弱性はシステムのセキュリティ上の欠陥であり、放置することで攻撃者が狙う可能性が高まります。

そのため、脆弱性の修正に関する更新プログラムが配布された場合には、迅速に適用することが重要です。

OSやソフトウェアのアップデート自動更新を設定すると、手動で行う手間を省き、常に最新の状態を維持できます。また、セキュリティ対策ソフトなどの導入により、システムの脆弱性を自動的にスキャンし、必要なアップデートを促すことも可能です。

IDやパスワードを適切に管理する

IDとパスワードは、インターネット上でアカウントを使う際の鍵のようなものです。この鍵を適切に管理していないと、サイバー攻撃の被害に遭う可能性が高まります。

IDやパスワードが攻撃者に知られてしまうと、不正アクセスによって個人情報や企業秘密といった重要なデータが盗まれる、乗っ取られたアカウントが犯罪に悪用されるなどの恐れがあります。

安全性を高めるためのID・パスワード管理のポイントを以下にまとめました。

| ID・パスワード管理のポイント | 詳細 |

|---|---|

| 推測されにくいパスワードを設定する | ・生年月日や電話番号、名前など、容易に推測できるものは避ける ・英数字と記号を組み合わせた、最低10文字以上の複雑なパスワードが理想 |

| パスワードを使い回さない | サービスごとに異なるパスワードを設定 |

| パスワード管理ツールを活用する | 複雑なパスワードを複数使うため、パスワード管理ツールで管理 |

| 定期的にパスワードを変更する | 定期的にパスワードを変更してセキュリティを維持 |

これらの対策を講じると、サイバー攻撃による被害リスクを軽減するのに役立ちます。

セキュリティシステムを導入する

ウイルス対策ソフトやファイアウォールは、基本的な対策として不可欠ですが、これらでは対応しきれない高度なサイバー攻撃も増加しています。

そこで、UTM(Unified Threat Management:統合脅威管理)や、EDR(Endpoint Detection and Response)といったセキュリティ対策がおすすめです。

| セキュリティシステム名 | 特徴 |

|---|---|

| UTM | 複数のセキュリティ機能を一台に統合したセキュリティシステム。以下のようなさまざまな機能を一元管理することで、企業ネットワークを包括的に保護 ・ファイアウォール:外部からの不正アクセスや攻撃から、内部ネットワークを保護 ・IDS / IPS:不正な通信や異常な通信があった場合に管理者へ通知、もしくは通信をブロック ・Webフィルタリング:インターネット上のWebサイトへのアクセスを制御 ・DNSフィルタリング:ドメインネームシステム(DNS)を利用して、不正なWebサイトへのアクセスをブロック ・アンチウイルス:エンドポイント端末に侵入を試みるコンピュータウイルスを検知、除去 ・アンチスパム:迷惑メール(スパムメール)を防止 ・アプリケーション制御機能:業務に関係のない、あるいは危険なWebアプリケーションへのアクセスをブロック、制限 ・SSL / TLSインスペクション:暗号化された通信を復号し、潜む脅威を検知、遮断 |

| EDR | パソコンやスマートフォンなどのエンドポイントのセキュリティ対策ソリューション。エンドポイントの活動を監視し、脅威を検知・分析して迅速な対応を可能にする |

サイバー攻撃は日々巧妙化・高度化しており、従来のセキュリティ対策だけでは不十分なケースも出てきています。特に、クラウド環境をベースとする企業では、「ゼロトラスト」の考え方が重要になります。

ゼロトラストとは、すべての通信を信頼せず、常に検証を行うというセキュリティモデルです。社内ネットワークだからといって安全だと油断せず、常に警戒を怠らない意識が重要です。

UTMは包括的な防御、EDRは万が一マルウェアが侵入した後の早期検知・対応を可能にするセキュリティシステムであり、併用することでより強固な企業のセキュリティ体制構築に役立てられます。

詳しくは、以下の記事でも解説しています。

社内で注意喚起を行う

社員のセキュリティ意識を高めるためには、定期的な注意喚起が必要です。例えば、以下の内容を周知するとよいでしょう。

| 項目 | 内容 |

|---|---|

| メール | 不審なメールだけでなく、自分が送信したメールへの返信に見える場合にも注意 |

| 添付ファイル | 不自然な点があれば添付ファイルは開かず、URLはクリックしない |

| マクロ / セキュリティ警告 | 警告が表示された場合は、マクロを有効にせず、警告を無視しない |

これらのポイントを最低限押さえられるよう、マニュアル整備やポスター掲示などを活用するのがおすすめです。

5.サイバー攻撃に関してよくある質問

企業の規模に関わらず、サイバー攻撃の脅威は身近に潜んでいます。具体的な攻撃の種類や対策方法を理解しておくと、被害を最小限に防ぐことが可能です。

代表的なサイバー攻撃は何ですか?

代表的なサイバー攻撃として、ランサムウェア、標的型メール攻撃、DDoS攻撃などが挙げられます。

| 攻撃手法 | 特徴 |

|---|---|

| ランサムウェア | パソコンやスマートフォンをウイルスに感染させ、保存されているデータを勝手に暗号化して使用できない状態にした後、それを元に戻すことと引き換えに身代金を要求する不正プログラム |

| 標的型メール攻撃 | 業務に関連した正当な電子メールを装い、不正プログラムを添付送信して、受信者のコンピューターを不正プログラムに感染させる攻撃で、市販のウイルス対策ソフトでは検知できない |

| DDoS攻撃 | 攻撃対象のコンピューターに複数のコンピューターから一斉に大量のデータを送信して負荷を掛けるなど、そのコンピューターによるサービスの提供を不可能にする攻撃 |

その他にも、さまざまなサイバー攻撃が存在します。いずれも企業や個人の情報資産を脅かす深刻な問題であり、適切なセキュリティ対策を講じることが重要です。

サイバー攻撃を受けるとどうなりますか?

サイバー攻撃を受けると、企業や個人に甚大な被害が及ぶ可能性があります。情報漏洩やシステム停止、金銭的損失、信頼失墜など、その影響は多岐にわたります。

6.まとめ

サイバー攻撃とは、コンピューターやネットワークを利用して企業や組織のシステムに不正侵入し、データの窃取や改ざん、システムの破壊などを行う悪意のある行為のことです。警察庁では、「サイバーテロ」「サイバーインテリジェンス」の総称と定義しています。

主な種類には、ランサムウェアや標的型メール攻撃、DDoS攻撃などがあり、近年でも国内の大手企業が被害に合っています。2023年には過去最高のサイバー攻撃の観測数を記録しており、企業は早急に社内でのセキュリティ体制を構築する必要があるでしょう。

OSやソフトウェアのアップデート、パスワード類の適切な管理、社内での注意喚起など、今すぐできる対策を行うとともに、セキュリティシステムの導入も検討すると、より強固なセキュリティ体制構築に役立ちます。

- 掲載している情報は、記事執筆時点のものです

- 各会社名、各製品名およびサービス名などは、各社の商標または登録商標です

「企業のセキュリティ体制について、お気軽にご相談ください」

巧妙化しているサイバー攻撃に、不安を抱えていませんか?

- オフィス状況に最適な対策を導入したい

- インシデント発生時、専門部署にサポートしてほしい

- ICT環境の整備をまとめてお任せしたい

多層防御を実現するツール・デバイスで、不測の事態を未然に予防。万が一の場合にも、NTT西日本の専門部署が迅速にサポートいたします。

- 本サービスはセキュリティに対する全ての脅威への対応を保証するものではありません。